OVF デプロイ時のエラーについて

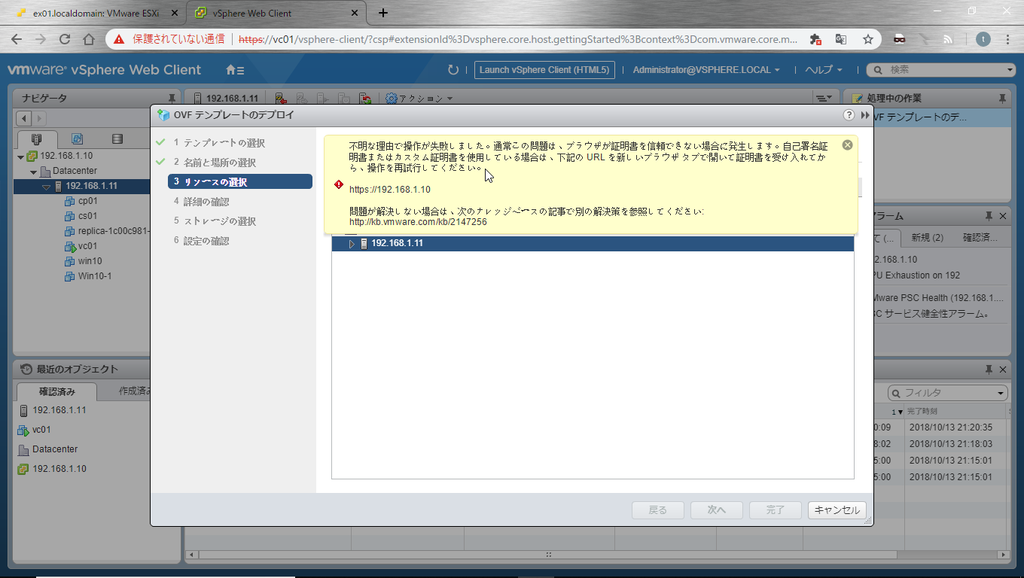

VCSA6.7 で OVF テンプレートをデプロイした際、以下のエラーが発生して失敗することがあります。

不明な理由で操作が失敗しました。この問題は、ブラウザが証明書を信頼できない場合に発生します。 自己署名証明書またはカスタム証明書を使用している場合は、下記の URL を新しいブラウザで開いて証明書を受け入れてから、操作を再試行してください。 https://"ESXi の IP アドレス"

対処方法

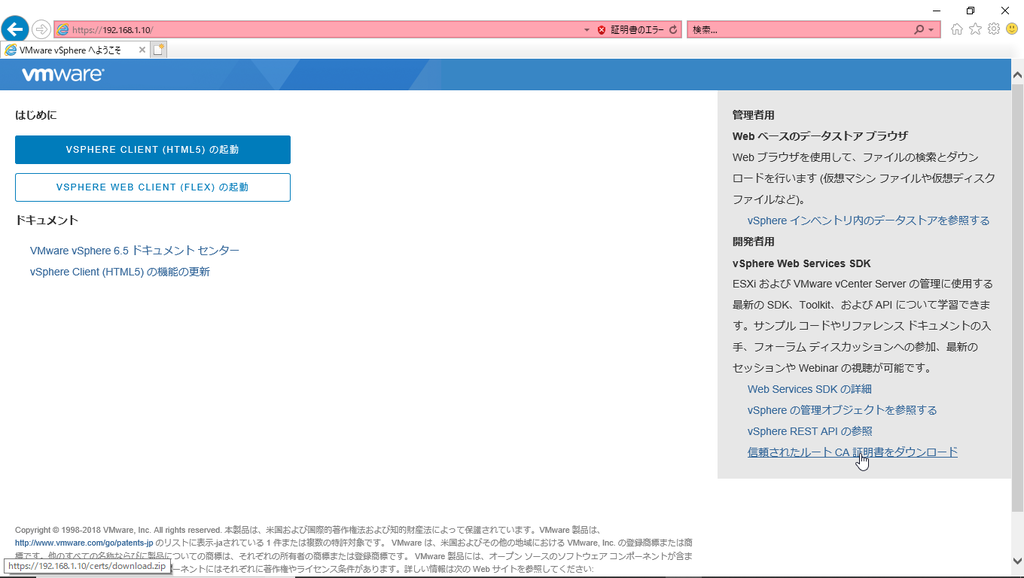

VCSA にアクセスして「信頼されたルート CA 証明書をダウンロード」をクリックします。

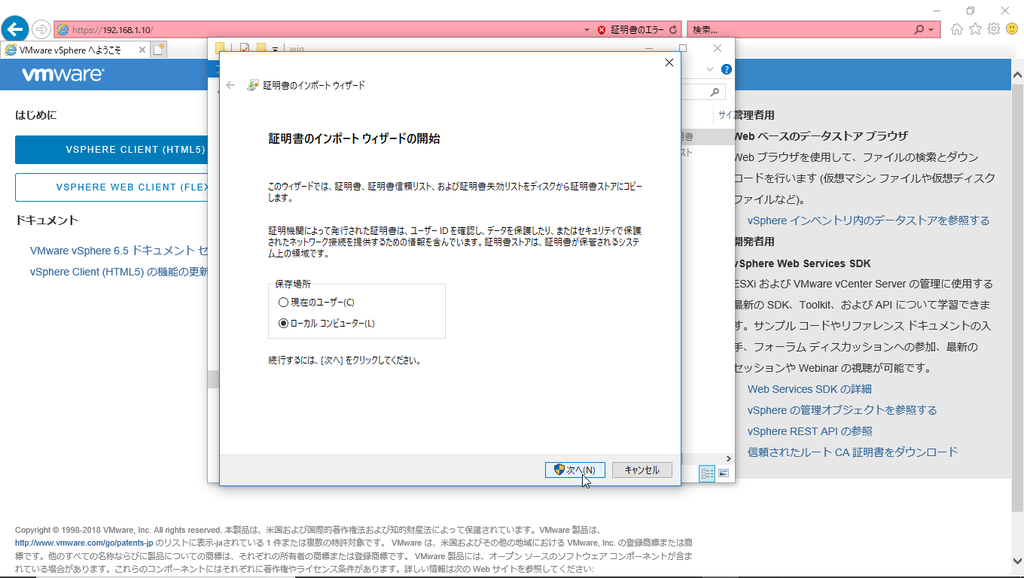

ダウンロードした zip を解凍すると、「.crt」と「.crl」のファイルが展開されますので、それぞれ「信頼されたルート証明機関」にインポートします。

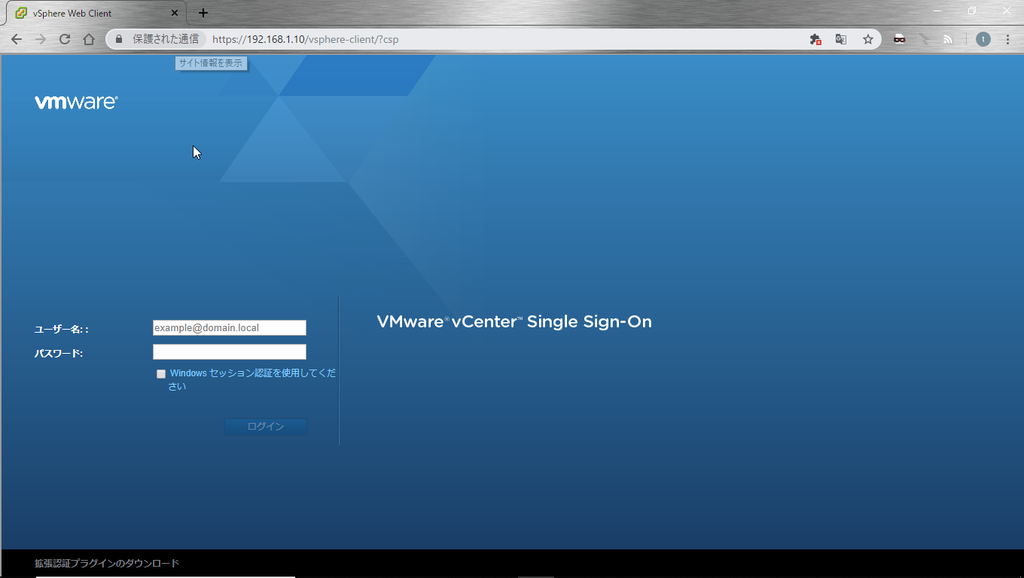

ブラウザを再起動すると「保護された通信」に遷移し、正常にデプロイができるようになります。

以上

IPsec の暗号化アルコリズムについて

IPsec の暗号アルゴリズムに TDEA を使用しているのを時折みかけますが、TDEA は、平文のデータを取得される脆弱性(sweet32)が確認されており、NIST(アメリカ国立標準技術研究所)が可能な限り早期に TEDA から AES に切り替えていくことを推奨しています。

NIST urges all users of TDEA to migrate to AES as soon as possible.

NIST is developing a draft deprecation timeline for the 3-key variant of TDEA including a sunset date.

NIST requests comments on the current plan described in this announcement, including suggestions for the deprecation timeline.

出典:COMPUTER SECURITY RESOURCE CENTER

AES は TDEA と比較して、セキュリティ性が高く、負荷も軽いことから、急速に普及しつつある暗号アルゴリズムです。

IETF IPsec ワーキンググループも、いずれは AES を IPsec の必須アルゴリズムとする方向性のようです。

It is the intention of the IETF IPsec Working Group that AES will eventually be adopted as the default IPsec ESP cipher and will obtain the status of MUST be included in compliant IPsec implementations.

出典:The AES-CBC Cipher Algorithm and Its Use with IPsec

以上

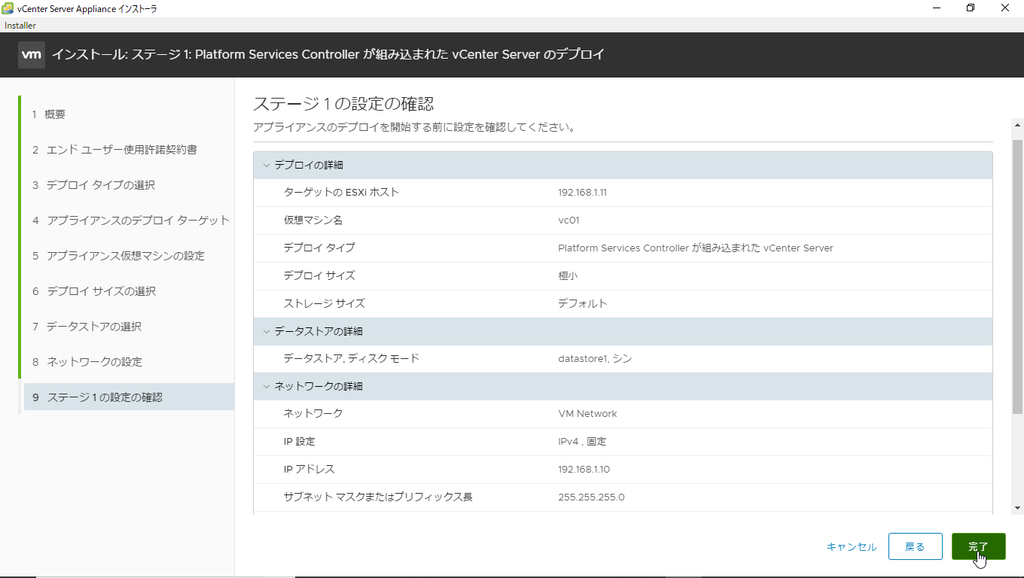

VCSA6.7 インストール

アプライアンスのデプロイ

任意の OS*1 に iso イメージをマウントして、以下の実行ファイルを実行します。

E:\vcsa-ui-installer\win32\installer.exe

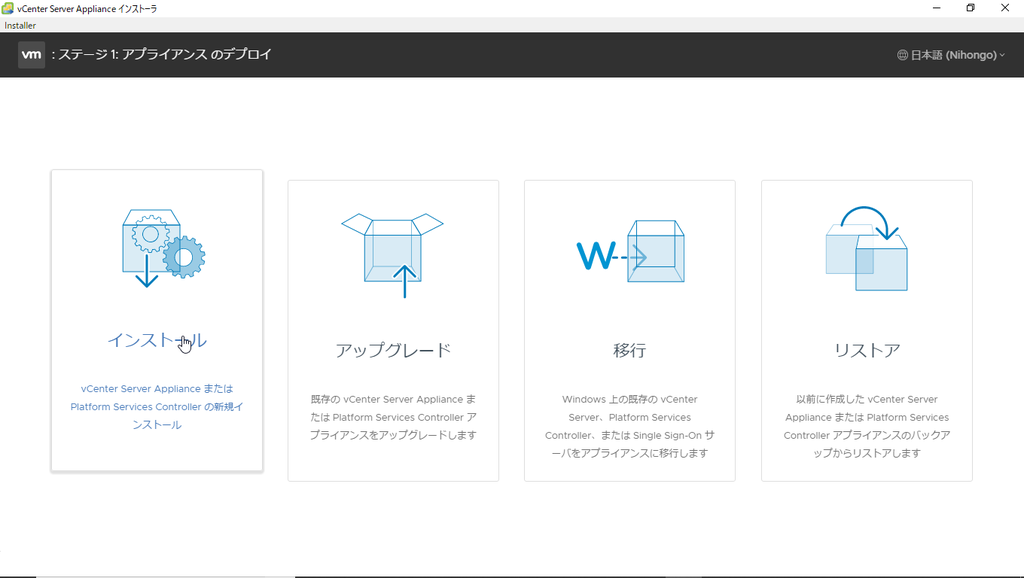

インストーラーが起動後、「インストール」をクリックします。

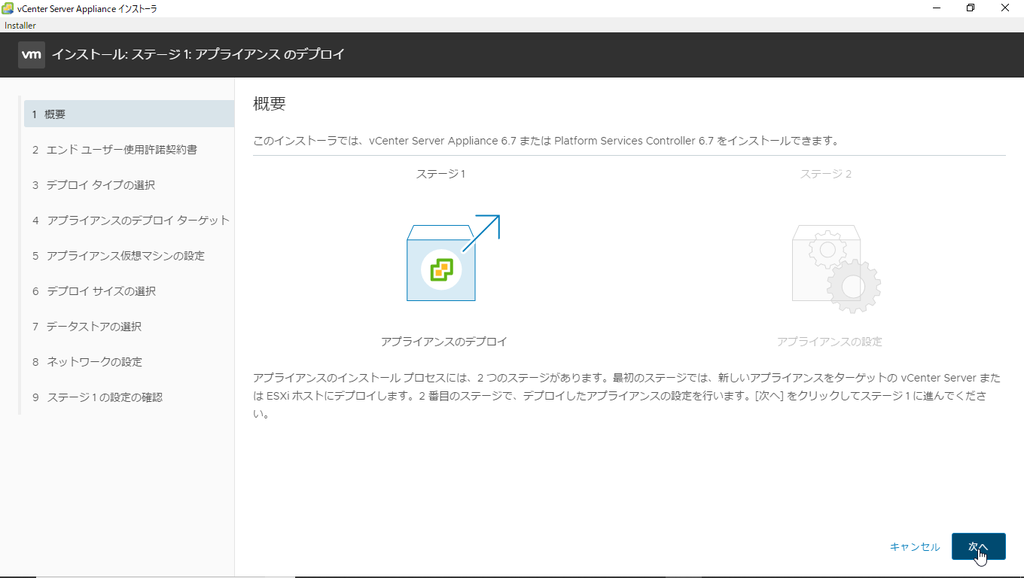

「次へ」をクリックします。

「使用許諾契約書の条項に同意します」にチェックし、「次へ」をクリックします。

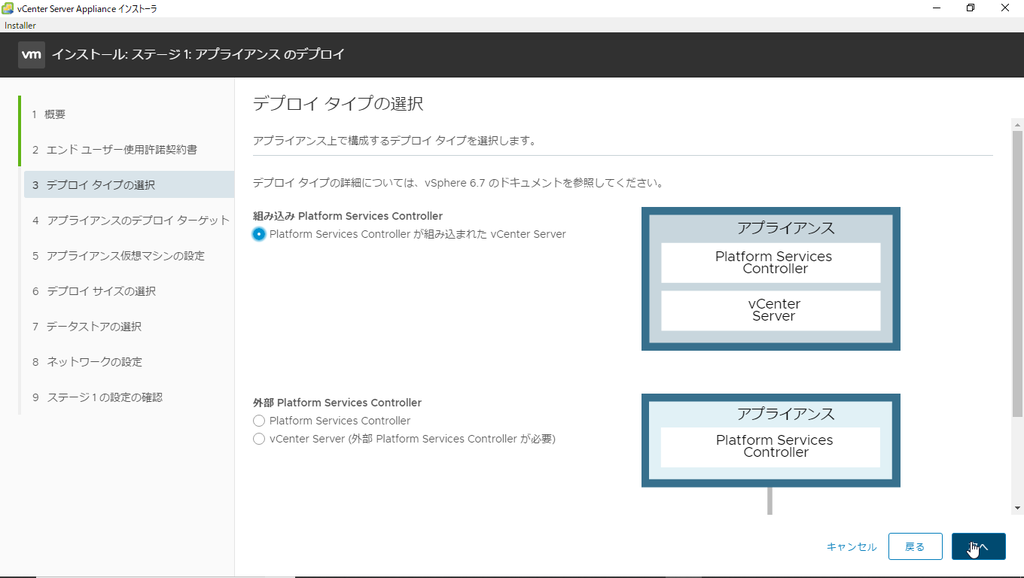

「Platform Services Controller が組み込まれた vCenter Server」を選択して、「次へ」をクリックします。

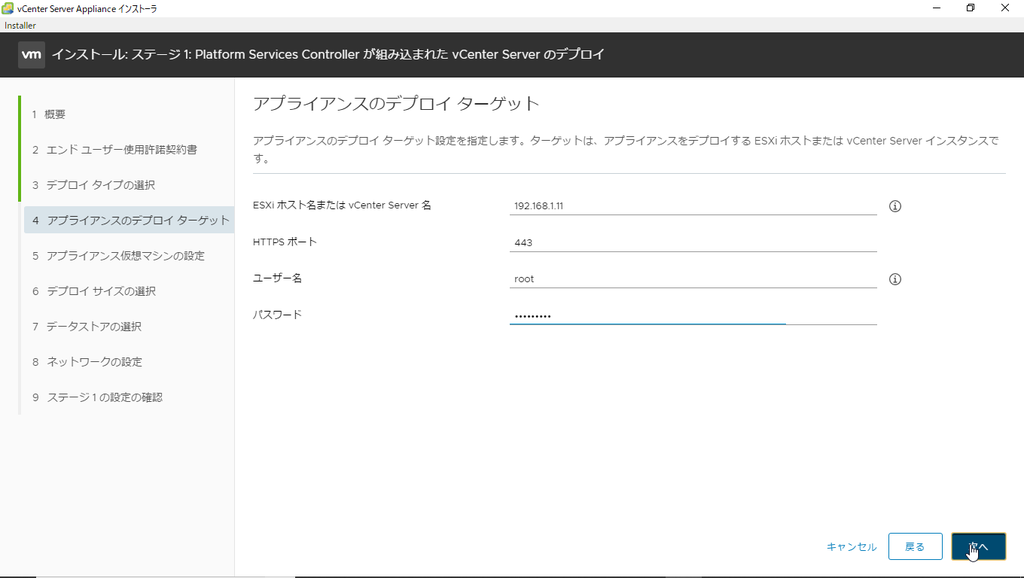

デプロイターゲット情報を入力して、「次へ」をクリックします。

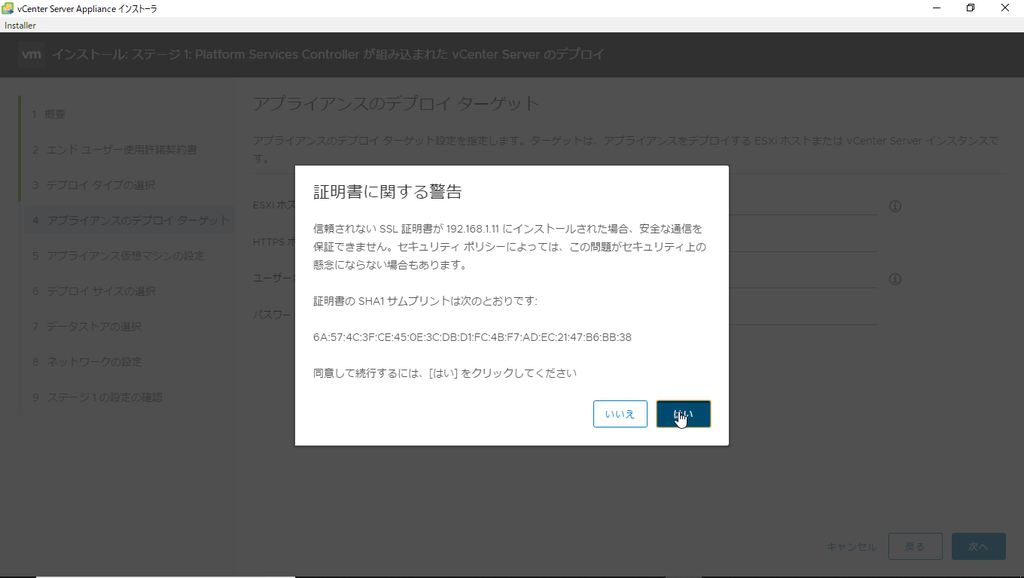

「はい」をクリックします。

仮想マシン名、root パスワードを入力して、「次へ」をクリックします。

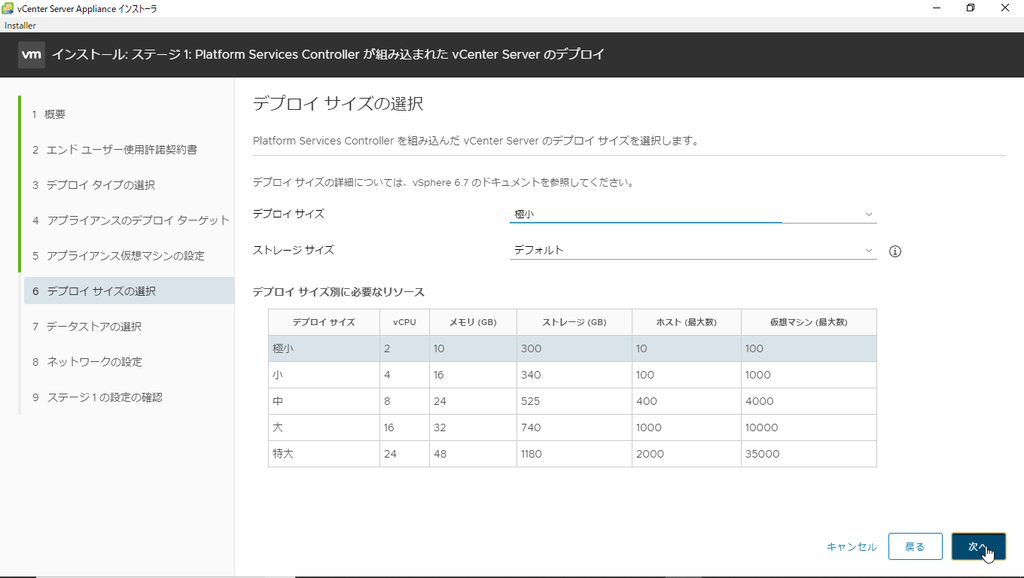

デプロイサイズを選択して、「次へ」をクリックします。

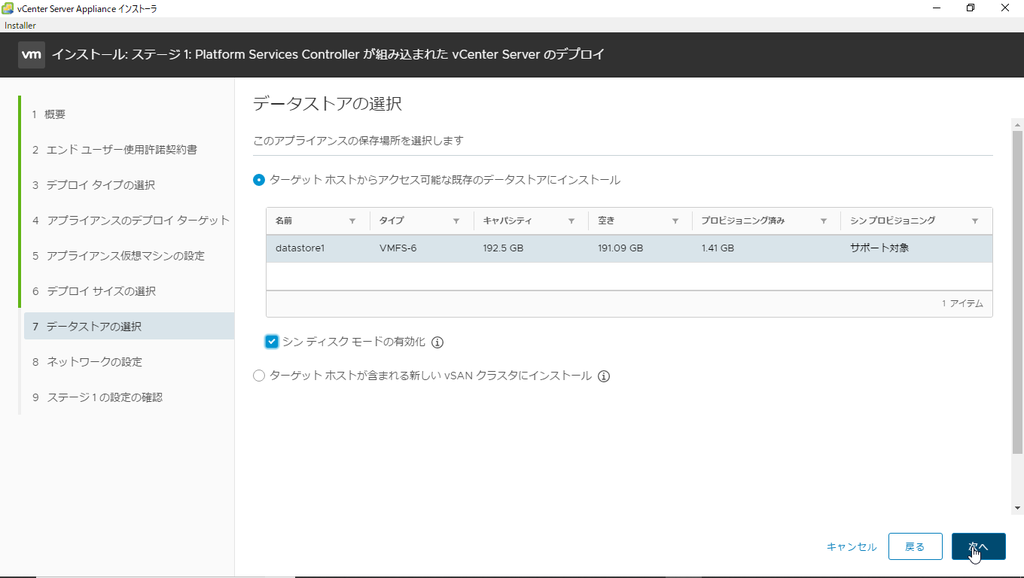

データストアを選択して、「次へ」をクリックします。

ネットワーク設定をして、「次へ」をクリックします。

「完了」をクリックします。

デプロイ完了後、「続行」をクリックします。

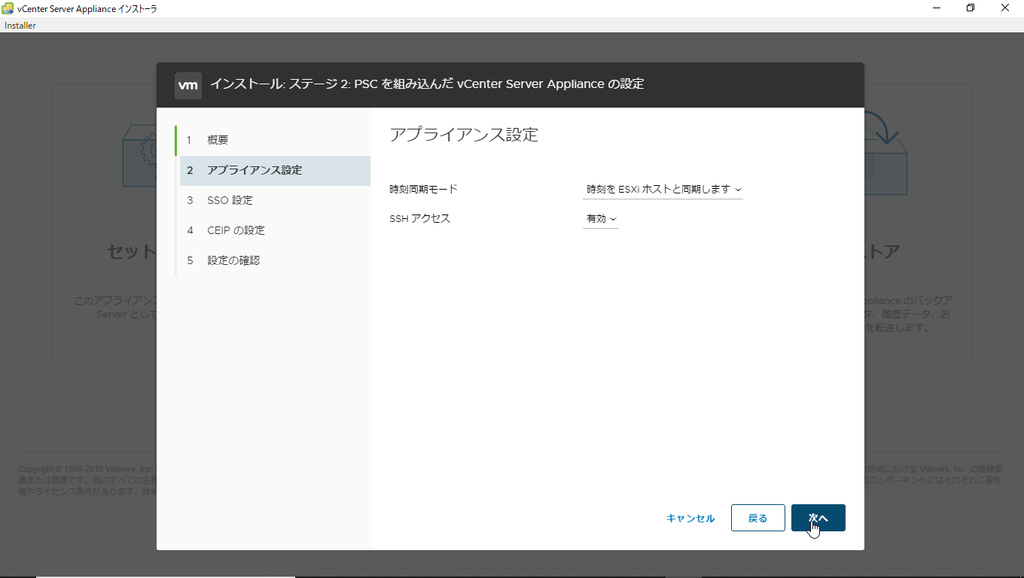

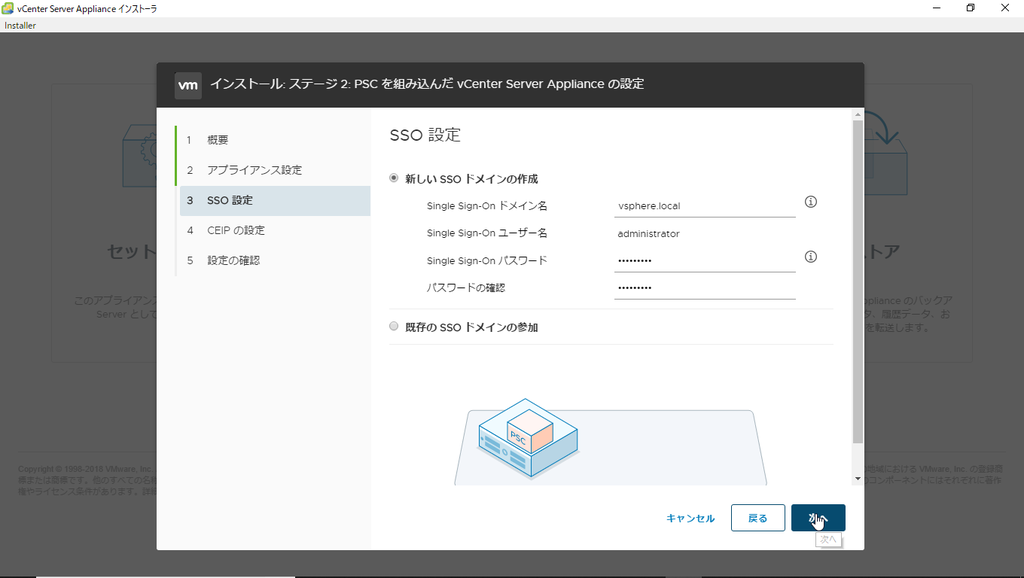

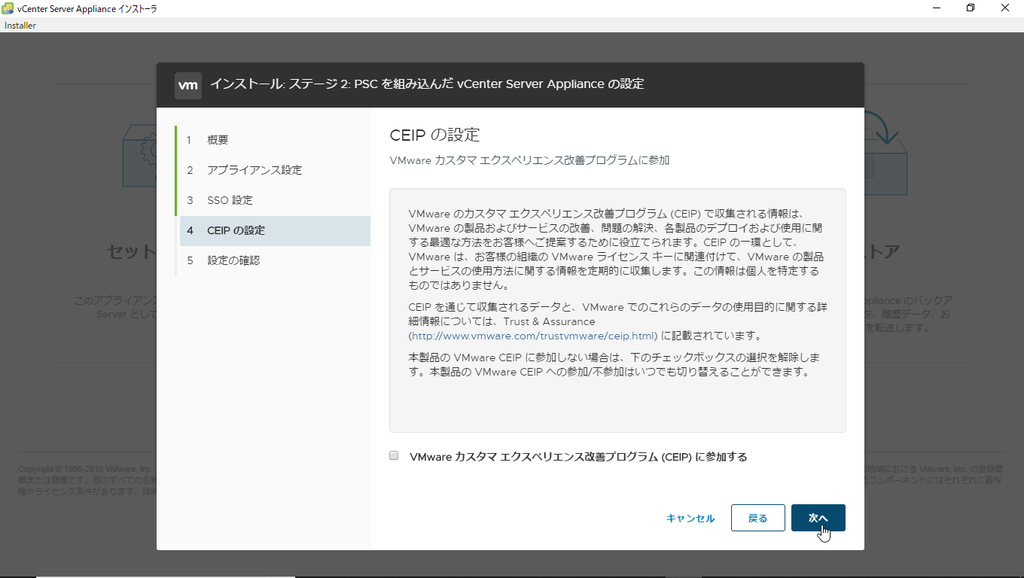

アプライアンスの設定

「次へ」をクリックします。

アプライアンス設定後、「次へ」をクリックします。

SSO 設定後、「次へ」をクリックします。

CEIP 設定後、「次へ」をクリックします。

「完了」をクリックします。

「OK」をクリックします。

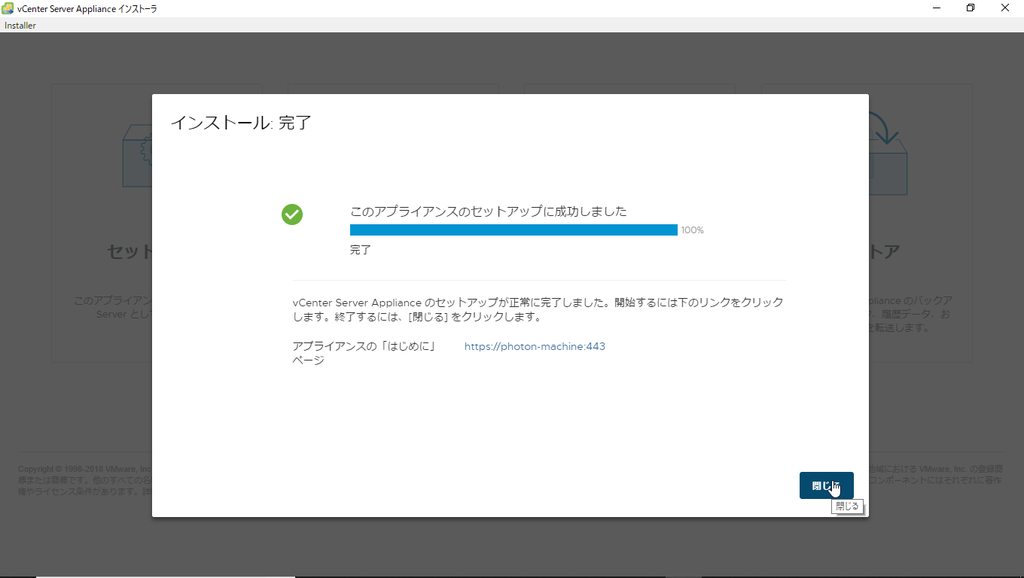

セットアップ完了後、「閉じる」をクリックします。

vSphere Client の起動

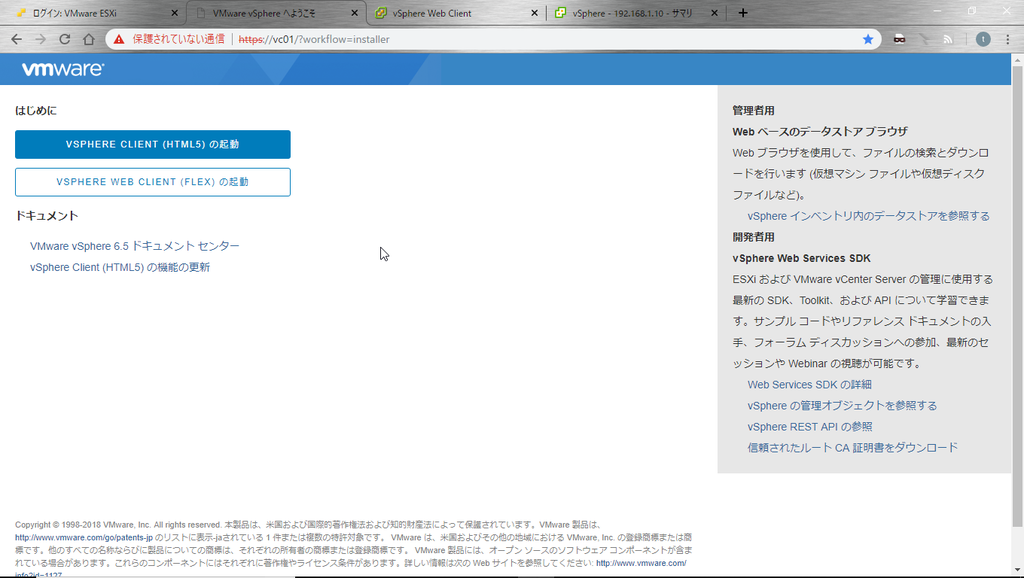

以下の URL へアクセスします。

https://"仮想マシン名 or IP アドレス":443

vSphere Client(HTML5)をクリックします。

vSphere Client(HTML5)が起動します。

以上

*1:本例では Windows 10 を使用しています。

Linux の Traceroute について

Linux の Traceroute では、ポートを指定して、ネットワーク経路上で該当ポートを使用する通信が許可されているかどうかを確認することができます。

Traceroute とは

IP パケットの TTL*1を活用し、最初に TTL を 1 に設定して ICMP パケットを送信する。

1番目のルータが受け取った時点で TTL は1減算されるため、ルータは TTL の生存時間が過ぎたことを通知する”ICMP Time Exceeded (TYPE=11)"を自身の情報と共に返す。これを受けて、ホストは TTL を 2 にして送信、2台目のルータの情報を入手。これを繰り返すことで、目的のホストまでの経路情報を取得する。

参考:@IT

Traceroute の使い方

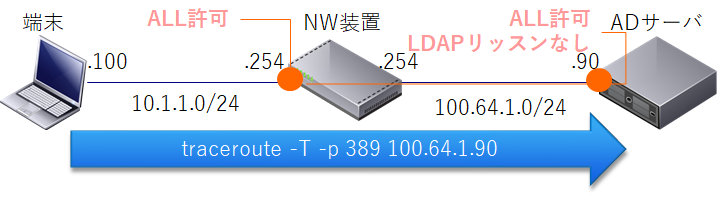

TCP 389番を使用して Traceroute をする場合

traceroute -T -p 389 100.64.1.90

UDP 53番を使用して Traceroute をする場合

traceroute -U -p 53 100.64.1.90

Traceroute の実行例

以下の環境で実際に試してみます。

NW 装置で TCP389 をブロックし、UDP53 を許可している場合、Traceroute の実行結果は以下となります。

Traceroute(TCP389)の結果

NW 装置でブロックしているため通信不可

[root@hostname ~]# traceroute -T -p 389 100.64.1.90 gateway (10.1.1.254) 0.910 ms 0.841 ms * * * *6 * gateway (10.1.1.254) 0.789 ms !X

Traceroute(UDP53)の結果

NW装置で許可しているため通信可

[root@hostname ~]# traceroute -U -p 53 100.64.1.90 traceroute to 100.64.1.90 (100.64.1.90), 30 hops max, 60 byte packets 1 gateway (10.1.1.254) 0.917 ms 1.570 ms 1.531 ms 2 100.64.1.90 (100.64.1.90) 2.856 ms * *

Tracerouteの留意事項

Traceroute(ポート指定)では、IP到達性があれば、応答を得ることができます。

例として、サーバが該当ポートを使用するサービスをリッスンしていなくても、応答を得ることができることから、Traceroute では、ネットワーク経路上や、宛先サーバで、該当ポートを使用した通信がブロックされていないことを確認できるだけで、サービスレベルの確認はできない点に留意が必要です。

Traceroute(TCP389)の結果

サーバで LDAP をリッスンしていないが、 NW 装置とサーバで ALL 許可しているため通信可

[root@hostname ~]# traceroute -T -p 389 100.64.1.90 traceroute to 100.64.1.90 (100.64.1.90), 30 hops max, 60 byte packets 1 gateway (10.1.1.254) 1.328 ms 1.744 ms * 6 * 100.64.1.90 (100.64.1.90) 1.445 ms 3.007 ms

サービスのアクティブ性確認

サービスのアクティブ性を確認するため、実際のサービス通信以外で確認する方法として、Telnet があります。Telnet でサービスポートを指定することで、サービスが該当ポートで、待ち受けているかの確認することが可能です。

Telnet(TCP389)の結果

サーバで LDAP をリッスンしている場合は、以下のとおりとなる。

telnet 100.64.1.90 389 Trying 100.64.1.90... Connected to 100.64.1.90. Escape character is '^]'.

サーバで LDAP をリッスンしていない場合は、以下のとおりとなる。

telnet 100.64.1.90 389 Trying 10.1.1.254... telnet: connect to address 100.64.1.90 : Connection refused

tcpdump によるパケットキャプチャ

サービスをリッスンしている場合

[root@hostname ~]# tcpdump port 389 -i ens34 tcpdump: verbose output suppressed, use -v or -vv for full protocol decode listening on ens34, link-type EN10MB (Ethernet), capture size 262144 bytes IP localhost.localdomain.57498 [root@hostname ~]# 100.64.1.90.ldap: Flags [S], seq 2076959109, win 29200, options [mss 1460,sackOK,TS val 1279295 ecr 0,nop,wscale 7], length 0 IP 100.64.1.90.ldap [root@hostname ~]# localhost.localdomain.57498: Flags [S.], seq 2434335086, ack 2076959110, win 8192, options [mss 1460,nop,wscale 8,sackOK,TS val 1711531 ecr 1279295], length 0 IP localhost.localdomain.57498 [root@hostname ~]# 100.64.1.90.ldap: Flags [.], ack 1, win 229, options [nop,nop,TS val 1279296 ecr 1711531], length 0

サービスをリッスンしていない場合*2

[root@hostname ~]# tcpdump port 389 -i ens34 tcpdump: verbose output suppressed, use -v or -vv for full protocol decode listening on ens34, link-type EN10MB (Ethernet), capture size 262144 bytes IP localhost.localdomain.57502 [root@hostname ~]# 100.64.1.90.ldap: Flags [S], seq 3028605199, win 29200, options [mss 1460,sackOK,TS val 1695981 ecr 0,nop,wscale 7], length 0 IP 100.64.1.90.ldap [root@hostname ~]# localhost.localdomain.57502: Flags [R.], seq 0, ack 3028605200, win 0, length 0

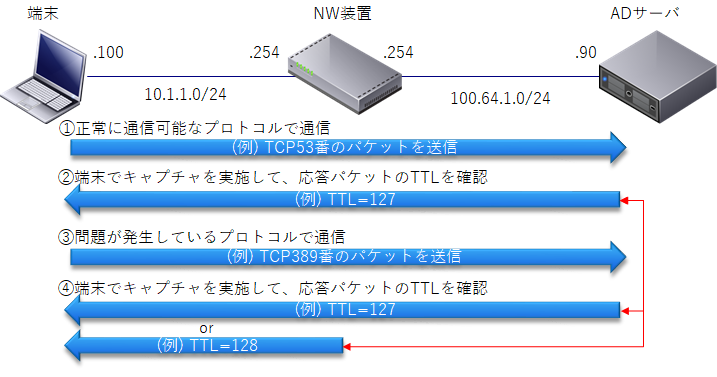

RST について

前述のとおり、通常、サーバはリッスンしていないサービスに対するリクエストに応じてRSTを送信します。[RFC793, RFC1122, Ste94]

また、一部のファイアウォール等では不正と判断したパケットに対して、RSTを送信します。*3

RST をサーバが送信しているのか、経路上の NW が送信しているのかを見極める方法として、パケットキャプチャで送信元 IP や TTL を確認する方法が考えられます。

TTL が同じ値の場合はサーバ、TTL に差異がある場合は、NW 装置が RST を送信している可能性が高くなります。

以上

CentOS 7 の基本設定

CentOS 7 の設定メモです。

インターフェースの設定

インターフェース名が従来の eth から ens という名前に変わっています。

インターフェースの自動有効化

[root@hostname ~]# nmcli c m ens33 connection.autoconnect yes

インターフェースの設定確認

[root@hostname ~]# nmcli device show ens33

インターフェースの IP アドレス設定

[root@hostname ~]# nmcli c modify ens33 ipv4.addresses 192.168.1.21/24

インターフェースの Default Gateway の設定

[root@hostname ~]# nmcli c modify ens33 ipv4.gateway 192.168.1.2

インターフェースの DNS の設定

[root@hostname ~]# nmcli c modify ens33 ipv4.dns 8.8.8.8

インターフェースの IP アドレスの確認

[root@hostname ~]# ip addr

ネットワークの再起動

[root@hostname ~]# systemctl restart network

インターフェースのステータス確認

[root@hostname ~]# nmcli device status

ネットワークの設定

スタティックルートの追加

[root@hostname ~]# ip route add 100.64.1.0/24 via 10.1.1.254 dev ens34

スタティックルートの削除

[root@hostname ~]# ip route del 100.64.1.0/24

スタティックルートの確認

[root@hostname ~]# ip route list

再起動後も反映させたい場合は、以下の設定ファイルを更新します。

[root@hostname ~]# vi /etc/sysconfig/network-scripts/route-ens34 100.64.1.0/24 via 10.1.1.254

Default Gateway の設定

[root@hostname ~]# route add default gw 192.168.1.2

Default Gateway の削除

[root@hostname ~]# route delete default

参考書籍

以上

Internet Explorer 11 のプロキシ設定について

SBC 方式で運用しているシンクライアント環境において、エンドユーザーが使用する Internet Explorer 11にプロキシを設定したいといった要望があり、調査した結果、GPO とレジストリの編集で対応可能な事がわかったので、紹介します。*1

Internet Explorer 11 のプロキシ設定は、グループポリシー(レジストリベース)で配布する事が可能です。

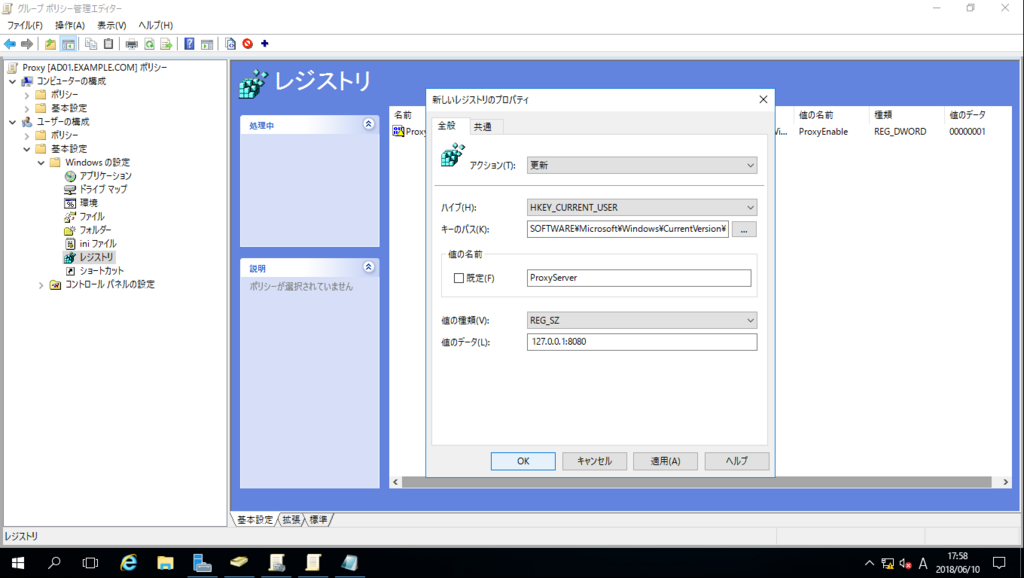

グループポリシーの設定

- [ユーザーの構成] ➡ [基本設定] ➡ [Windows の設定] ➡ [レジストリ]

- 右クリックから[新規作成] ➡ [レジストリ項目]を押下する。

プロキシサーバーの有効化

以下のレジストリを変更します。

キー : HKEY_CURRENT_USER\OFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings 名前 : ProxyEnable 種類 : REG_DWORD データ : 1

プロキシサーバーの指定

以下のレジストリを作成します。

キー : HKEY_CURRENT_USER\OFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings 名前 : ProxyServer 種類 : REG_SZ データ : (例)127.0.0.1:8080

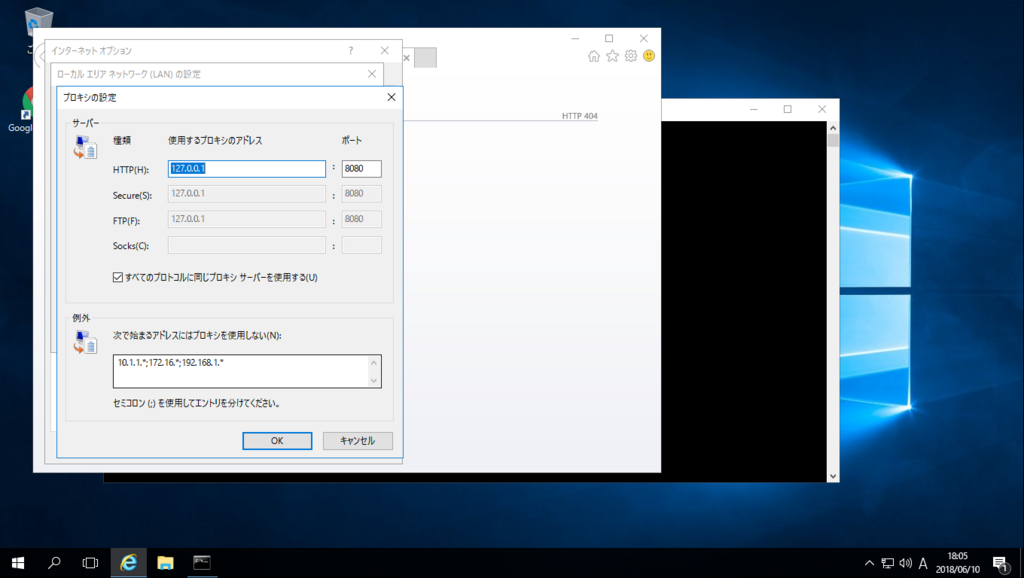

プロキシサーバーの除外設定

以下のレジストリを作成します。

キー : HKEY_CURRENT_USER\OFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings 名前 : ProxyOverride 種類 : REG_SZ データ : (例)10.1.1.*;172.16.*;192.168.1.*;<local>

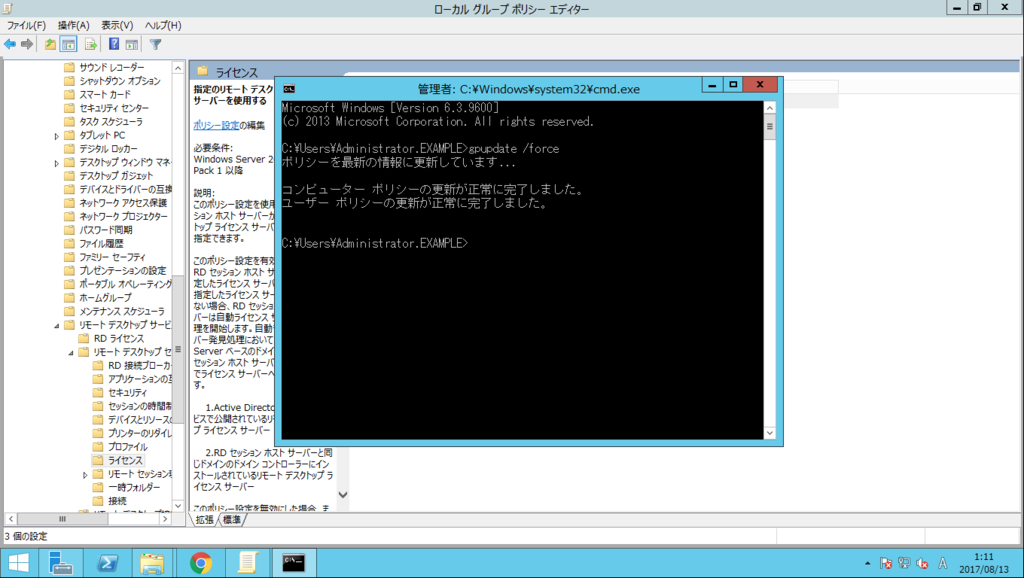

グループポリシーの適用

Internet Explorer 11 をホストしているサーバで、以下のコマンドを実行します。

gpupdate /force

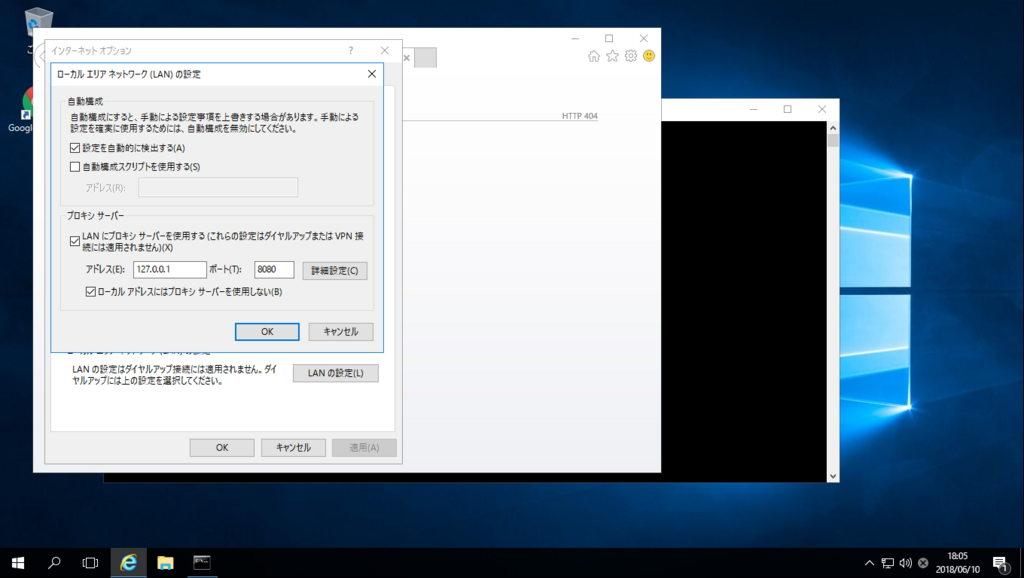

上記を全て設定した場合、Internet Explorer 11 のプロキシ設定は以下のとおりとなります。

以上

*1:サーバーは、Windows Server 2016 を使用する前提です。

Ericom Connect のプリンタリダイレクト機能について

前提条件

- 以下の OS/ソフトウェアバージョンを使用

- Windows Server 2016

- Ericom Connect 8.2

- Access Pad を使用

- [設定]-[デフォルト]-[詳細設定]-[セッション構成]-[ネイティブクライアントの選択]で「Blaze」を指定

- 「EricomRDP」の仕様については、以下「EricomRDP の動作仕様」を参照

UPD*1のインストール

以下のサイトから、HP Universal Postscript(PS)Printing Driver をダウンロードし、 RDS サーバにインストールします。インストール方式は「ダイナミック」を選択します。

HP Customer Support - Software and Driver Downloads

RDS Server が Windows Server 2016 の場合、以下のファイル名になります。

HP Universal Print Driver for Windows PostScript (64-bit)

upd-ps-x64-6.6.0.23029.exe

Ericom Connect の設定

管理コンソールに接続し、[設定]-[詳細]の「プリンタ構成」のセクションで、以下を設定します。

| プリンタリダイレクションモード | 汎用 |

|---|---|

| HP汎用ドライバーモードを有効化 | はい |

| PS2PDFを有効化 | いいえ |

| 高度なPDF印刷コマンド | -shell*2 |

クライアントの設定

AccessPad からアプリケーションを起動後、印刷画面を開き、リダイレクトされているクライアントのプリンタドライバを選択して印刷します。

EricomRDP の動作仕様

EricomRDP には、以下の制限事項があります。

- EricomRDP を使用した場合、セッションシェアリングが利用できません。

- EricomRDP 利用時に、文字入力変換確定後に再変換候補を出力させるために、[変換]キーを押しても、再変換候補が出力されません。

- EricomRDP においてローカルのドライブをリダイレクトさせる場合、特定のドライブを指定したドライブのリダイレクトはできません。また、ダイナミックドライブズ機能が正しく機能しません。

- EricomRDP を利用した場合、タイムゾーンのリダイレクトは常に有効です。無効にすることはできません。

- Ericom SecureGateway経由の場合、EricomRDPセッションの自動再接続はできません。

以上

Windows Server 2016 Hyper-V インストール

Windows Server 2016 上で Hyper-V をインストールする際の手順例です。

Hyper-V の要件

- ハードウェア要件として、以下を満たしている必要があります。

- VM モニターモード拡張機能

- 第 2 レベルのアドレス変換(SLAT) 機能

- 仮想化支援機能

- Intel Virtualization Technology (Intel VT)

- ハードウェア データ実行防止(DEP) 機能

- XD bit (execute disable bit)

管理者権限でコマンドプロンプトを起動し、以下を実行することで要件を満たしているか確認できます。

systeminfo.exe

Hyper-V の有効化

PowerShell を利用して、Windows Server 2016 で Hyper-V の役割を有効にします。

Install-WindowsFeature -Name Hyper-V -IncludeManagementTools -Restart

次のコマンドで Hyper-V の役割がインストールされていることを確認できます。

Get-WindowsFeature -ComputerName <computer_name>

仮想スイッチの作成

作成する仮想スイッチのタイプを決定します。

接続タイプ

- 外部:仮想マシンに物理 NW へのアクセスを許可し外部 NW 上のサーバーと通信可能にします。*1

- 内部:同じ Hyper-V 上の仮想マシン間及び、仮想マシンとホスト OS 間の通信を可能にします。

- プライベート:同じ Hyper-V 上の仮想マシン間の通信のみを許可します*2

「外部」を選択した場合は、使用する NIC と次の表に記載されているその他のオプションを選択します。

- 管理 OS にこの NIC の共有を許可する:ホストが仮想スイッチ用に構成した設定を使用できます。*3

- SR-IOV を有効にする:仮想マシンでシングルルート IO 仮想化(SR-IOV)を有効化します。*4

次のコマンドで既存の NIC を確認し、仮想スイッチに使用する NIC 名をメモします。

Get-NetAdapter

出力例は以下のとおりです。本例では Ethernet0 を使用します。

PS C:\Users\Administrator.MY> Get-NetAdapter Name InterfaceDescription ifIndex Status MacAddress LinkSpeed ---- -------------------- ------- ------ ---------- --------- Ethernet1 Intel(R) 82574L Gigabit Network Conn... 4 Up 00-50-56-86-5B-AB 1 Gbps Ethernet0 vmxnet3 Ethernet Adapter 3 Up 00-50-56-86-4F-2B 10 Gbps

"ExternalSwitch"という名前の外部スイッチを作成し、管理OSにこの NIC の共有を許可する場合、以下のコマンドを実行します。

New-VMSwitch -name ExternalSwitch -NetAdapterName Ethernet0 -AllowManagementOS $true

"InternalSwitch"という名前の内部スイッチを作成する際は以下のコマンド実行します。

New-VMSwitch -name InternalSwitch -SwitchType Internal

"PrivateSwitch"という名前のプライベートスイッチを作成する際は以下のコマンド実行します。

New-VMSwitch -name PrivateSwitch -SwitchType Private

仮想マシンの作成

仮想マシンで使用する仮想スイッチの名前を取得します。

Get-VMSwitch * | Format-Table Name

新規に仮想マシンを作成する際は以下のコマンドを使用します。

New-VM -Name <Name> -MemoryStartupBytes <Memory> -BootDevice <BootDevice> -VHDPath <VHDPath> -Path <Path> -Generation <Generation> -Switch <SwitchName>

- Name は仮想マシンの名前を設定します。

- MemoryStartupBytes は、起動時に仮想マシンで使用できるメモリの量です。

- BootDevice は、仮想マシンが起動するデバイス*5です。

- VHDPath は、使用する仮想マシンディスクのパスです。

- Path は、仮想マシン構成ファイルを格納するパスです。

- Generation は仮想マシンの世代です。VHD には世代1、VHDX には世代2を使用します。

- Switch は、仮想マシンが使用する仮想スイッチの名前です。

以下の例では、4GBのメモリを搭載したWin2016VMという名前の第2世代の仮想マシンを作成します。

Win2016.vhdx という名前の新規のハードディスクをサイズ20GBで作成し、ExternalSwitchという名前の仮想スイッチに接続します。仮想マシン構成ファイルは、VMData フォルダに格納されます。

New-VM -Name Win2016VM -MemoryStartupBytes 4GB -BootDevice VHD -NewVHDPath .\VMs\Win2016.vhdx -Path .\VMData -NewVHDSizeBytes 20GB -Generation 2 -Switch ExternalSwitch

以下の例は新規に Windows10 の仮想マシンを作成するスクリプト例です。

# Set VM Name, Switch Name, and Installation Media Path. $VMName = 'TESTVM' $Switch = 'ExternalSwitch' $InstallMedia = 'C:\Users\Administrator.MY\Desktop\ja_windows_10_multi-edition_version_1709_updated_dec_2017_x64_dvd_100406736.iso' # Create New Virtual Machine New-VM -Name $VMName -MemoryStartupBytes 2147483648 -Generation 2 -NewVHDPath ".\VMs\$VMName\$VMName.vhdx" -NewVHDSizeBytes 53687091200 -Path ".\VMData\$VMName" -SwitchName $Switch # Add DVD Drive to Virtual Machine Add-VMScsiController -VMName $VMName Add-VMDvdDrive -VMName $VMName -ControllerNumber 1 -ControllerLocation 0 -Path $InstallMedia # Mount Installation Media $DVDDrive = Get-VMDvdDrive -VMName $VMName # Configure Virtual Machine to Boot from DVD Set-VMFirmware -VMName $VMName -FirstBootDevice $DVDDrive

作成した仮想マシンを起動するには以下のコマンドを実行します。

Start-VM -Name TESTVM

仮想マシンに接続するには以下のコマンドを実行します。

VMConnect.exe

参考書籍

以上

Smooth File のファイル交換ソリューションについて

Smooth File とは

プロット社が開発・提供する「ファイル交換ソリューション」です。「ファイル無害化機能*1」により、分離されたネットワーク間での安全なファイル交換を実現します。詳細についてはこちらを参照ください。

ダブルブラウザとの連携について

前回記事「インターネット分離時のファイル共有について」ではファイルサーバーを利用して、ユーザ間でファイル共有を行う例をご紹介しましたが、本記事では分離されたネットワーク間で、Smooth File を使用して、同一ユーザーがファイルを交換する例について紹介します。

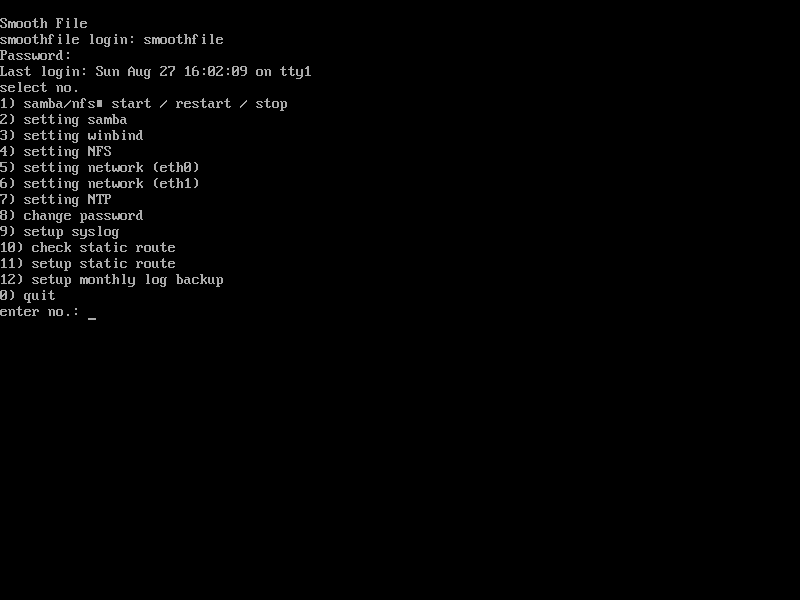

Smooth File の展開

Smooth File は物理アプライアンス版と、VMware や Hyper-V 上で動作する仮想アプライアンス版が提供されております。本例では仮想アプライアンス(VMware 版)を使用します。ova 形式で提供されており、インストール方法について割愛します。

インストール完了後、"https://(IP アドレス)/smoothfile/top/login/1_admin" にアクセスします。こちらが管理画面となり、基本的な設定はこちらで行います。

なお、仮想アプライアンスは、2つの仮想ネットワークアダプタが付与されていますが、2つ目のアダプタ(eth1)の IP アドレスはコンソール経由でのみ設定可能です。

ネットワーク分離

Smooth File のネットワーク分離エディションでは、「管理グループ」と「インターネットセグメント*2」及び、「情報セグメント*3」の3つがデフォルトで定義されおり、追加・削除はできません。本例では、「インターネットセグメント」は、RDS サーバからのみ接続可能とし、クライント端末は「情報セグメント」への接続のみ可能とします。なお、2つあるネットワークアダプタのうち「eth0」を「インターネットセグメント兼管理用」とし、「eth1」を「情報セグメント」とします。

検証環境

Smooth File の設定例

ネットワークアドレス設定

「オプション」タブで「eth0」のネットワークアドレスを設定します。上述のとおり「eth1」は、コンソールのみで設定変更可能です。

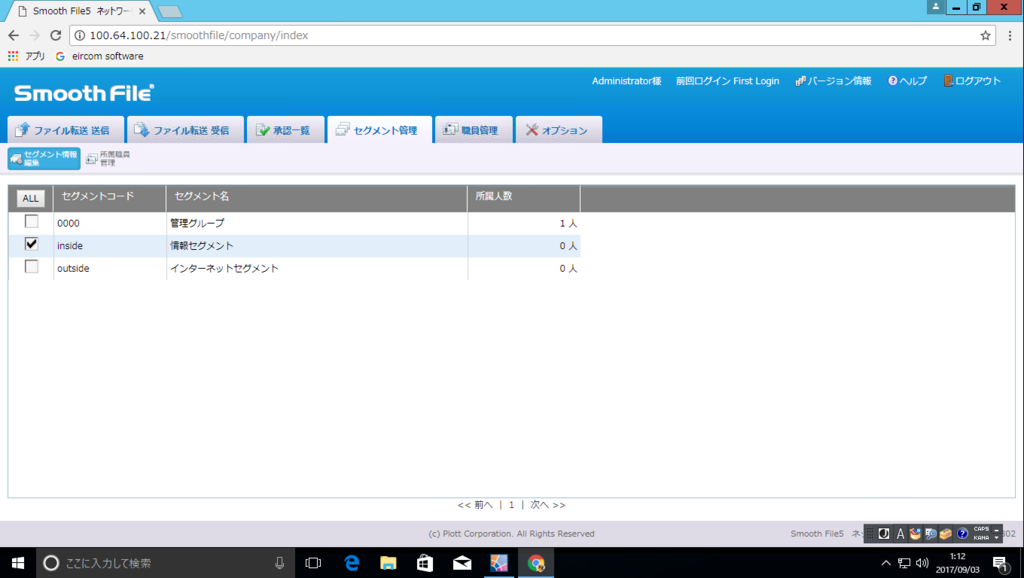

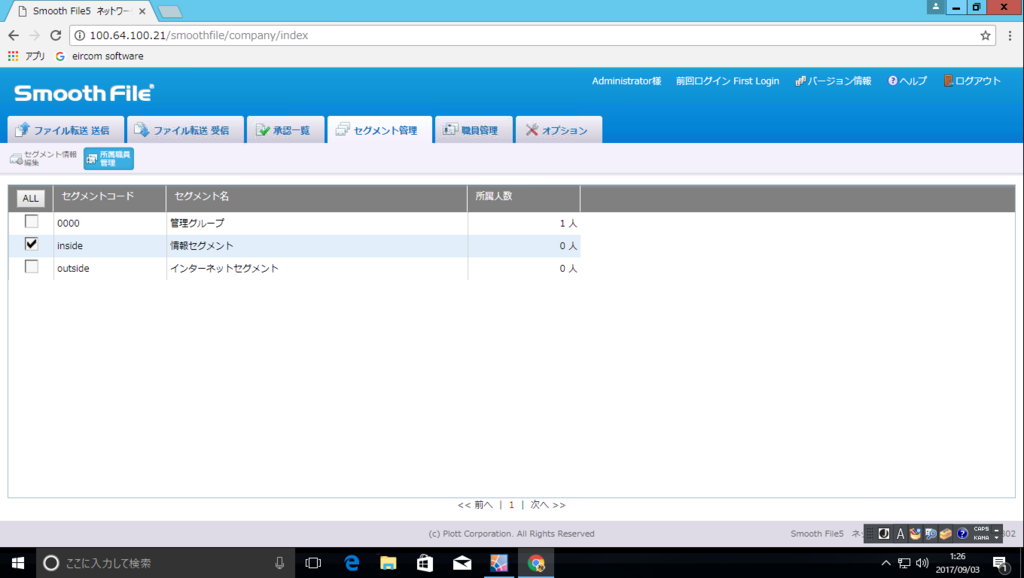

セグメント管理設定

「セグメント管理」タブで、各セグメントの設定を行います。

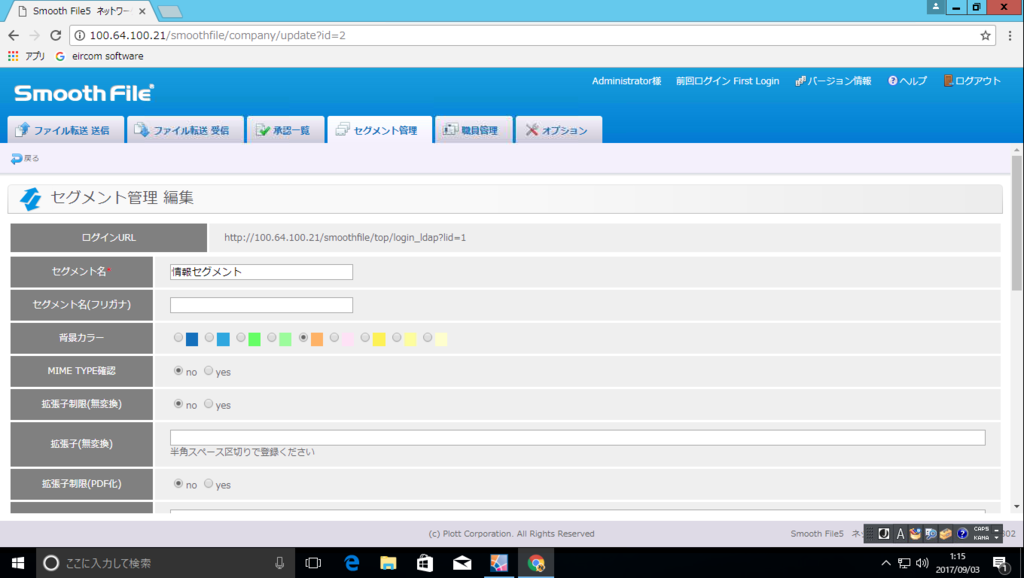

「情報セグメント」にチェックをして、「セグメント情報編集」をクリックします。

「背景カラー」をオレンジを指定します。

他の設定はデフォルトとします。画面下にある「登録」をクリックします。

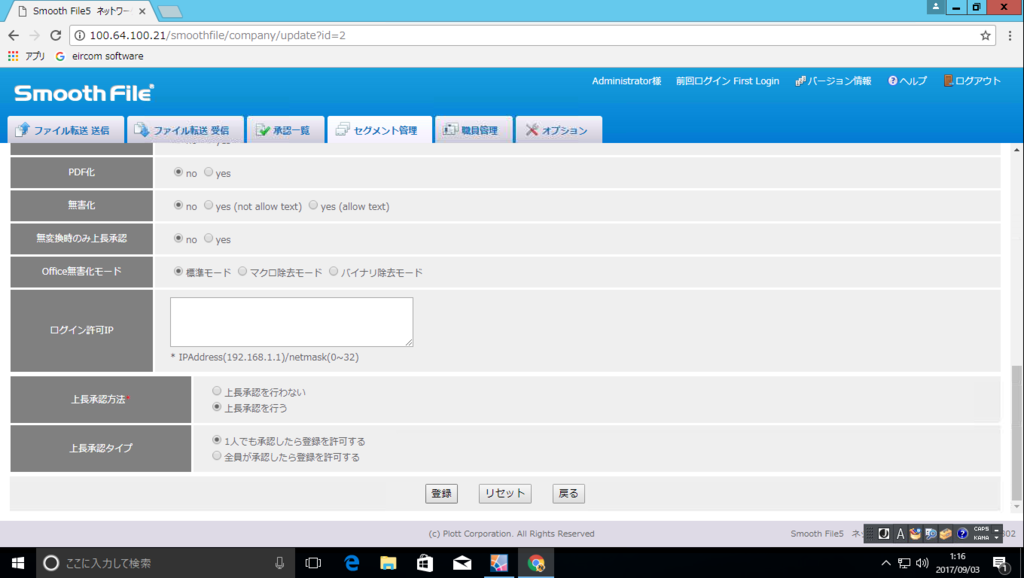

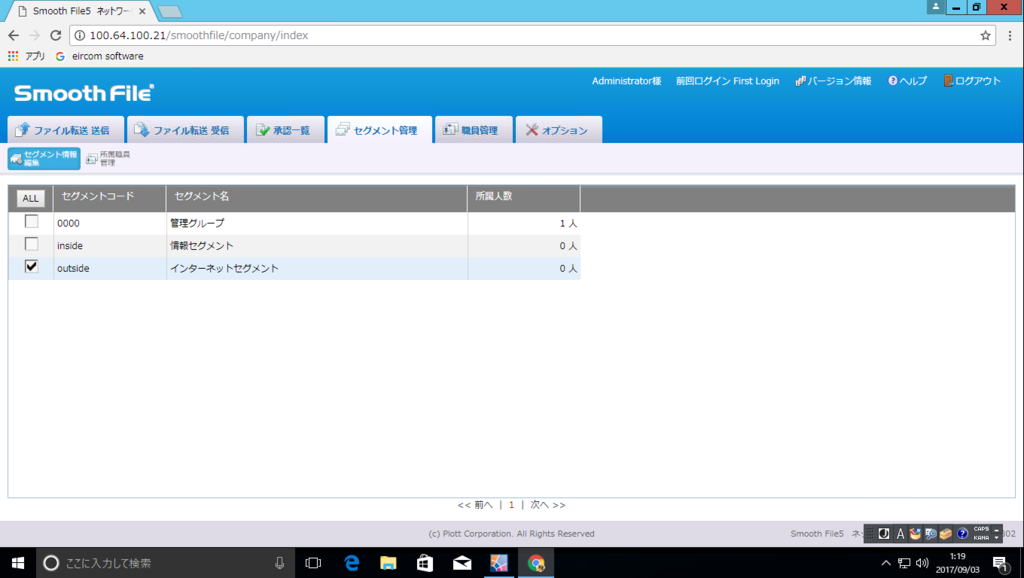

次に「インターネットセグメント」にチェックをして、「セグメント情報編集」をクリックします。

「ログイン許可 IP」に RDS サーバ(100.64.100.111)を指定し「無変換時のみ上長承認」を「no」に指定します。

セグメントに所属する職員を明示的に設定する場合は「所属職員管理」をクリックします。

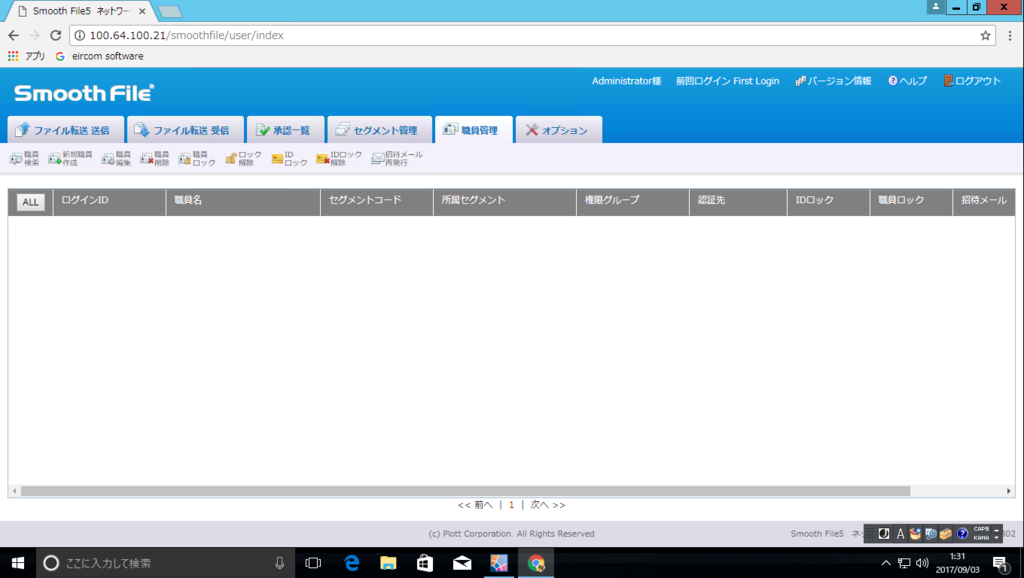

「職員管理」タブへ遷移し、こちらで設定していきます。※本例では後述の AD 連携にて職員情報を取得するため設定しません。

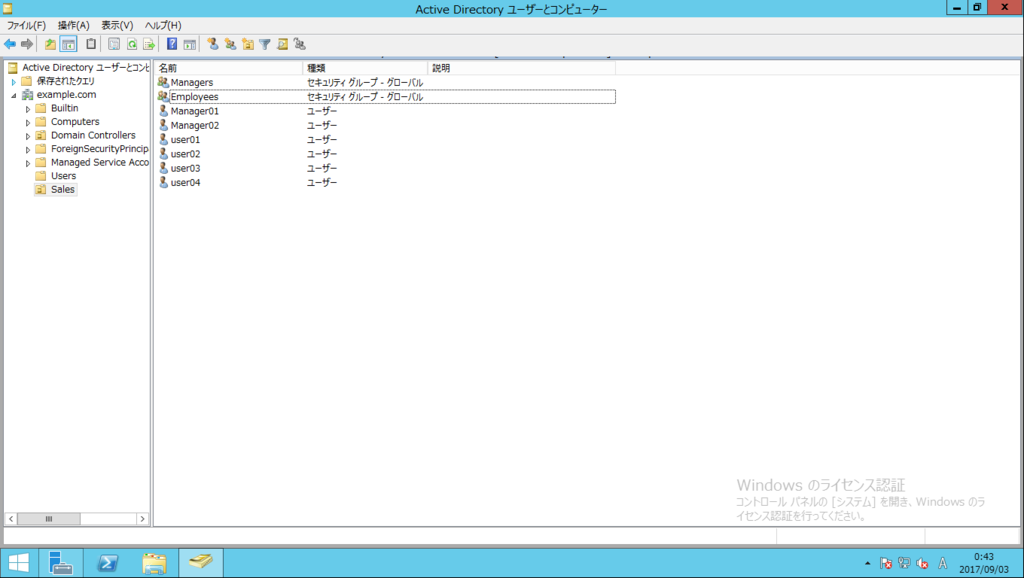

職員管理設定(AD 連携設定)

AD 連携を行う前に AD に利用ユーザを定義する必要があります。本例では User01,02 の承認者に Manager01、User03,04 の承認者に Manager02 を定義することを前提とします。

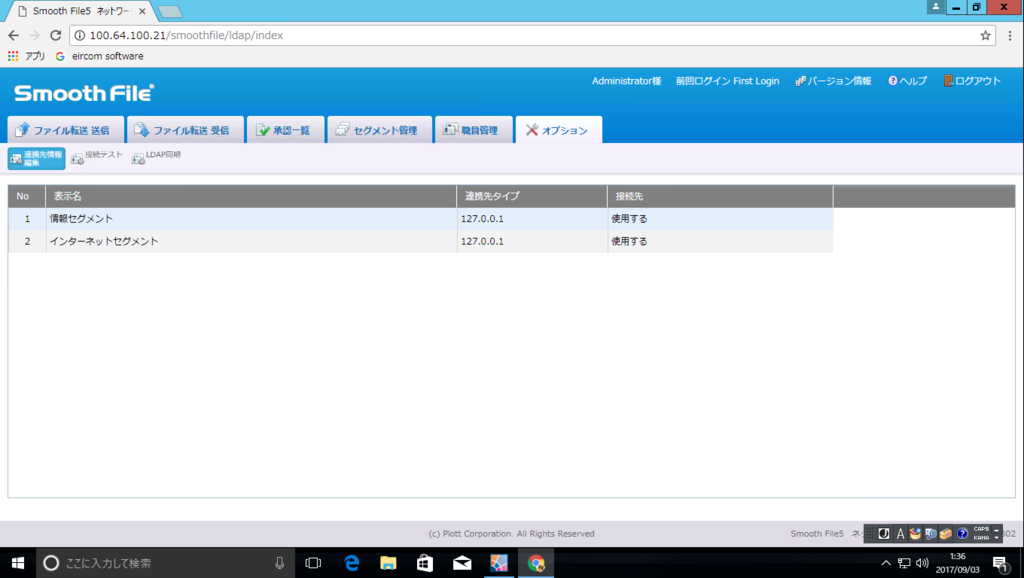

「オプション」タブから「ActiveDirectory 連携設定」をクリックします。

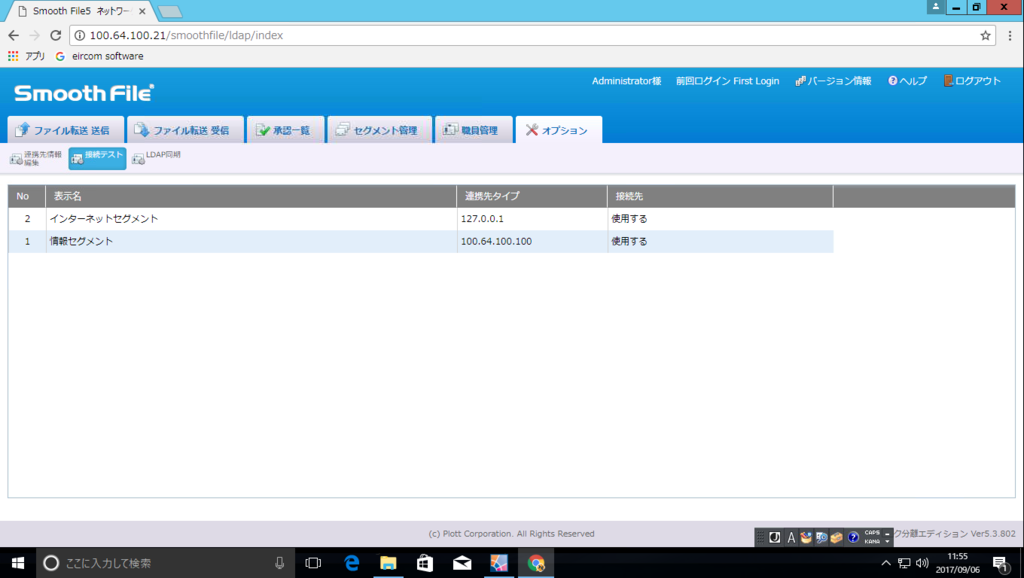

「情報セグメント」を選択し「連携先情報編集」をクリックします。

AD の情報を設定します。

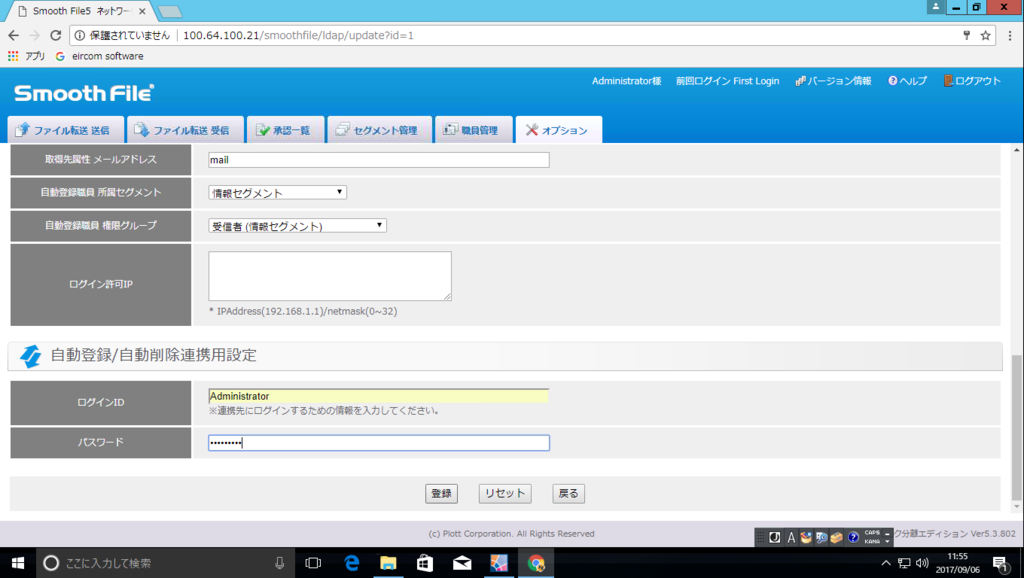

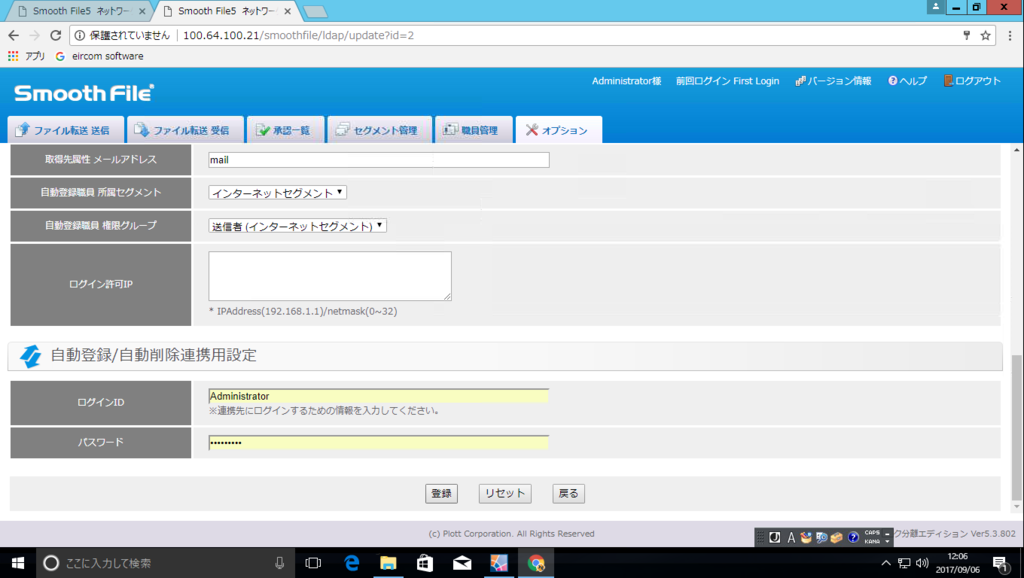

「権限グループ」で「受信者(情報セグメント」を選択し、AD に接続可能なアカウントを設定後「登録」をクリックします。

「情報セグメント」を選択し「接続テスト」をクリックします。

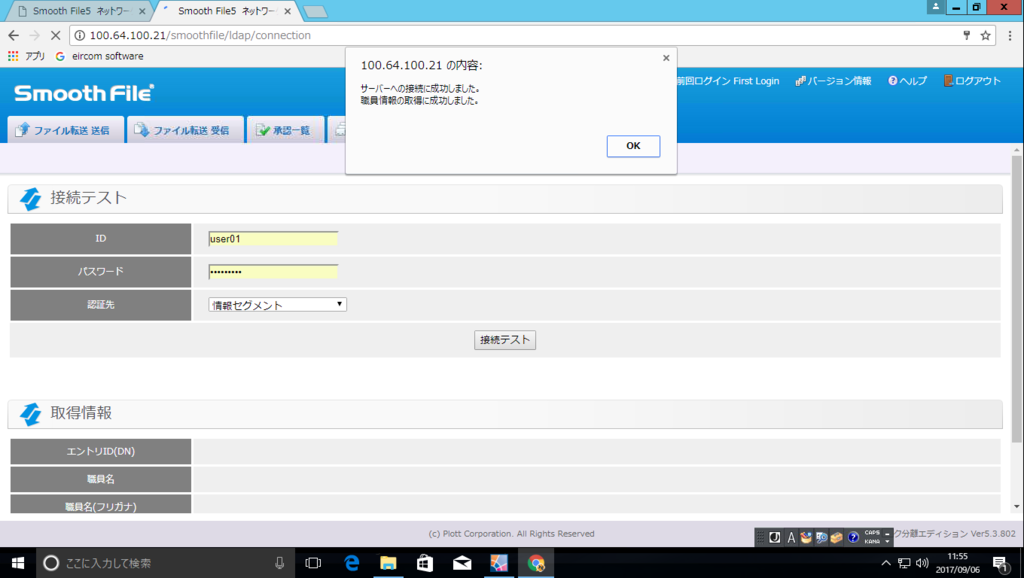

AD 上のアカウントを入力後「接続テスト」をクリックし「サーバの接続」と「職員情報の取得」に「成功」と表示されれば OK です。

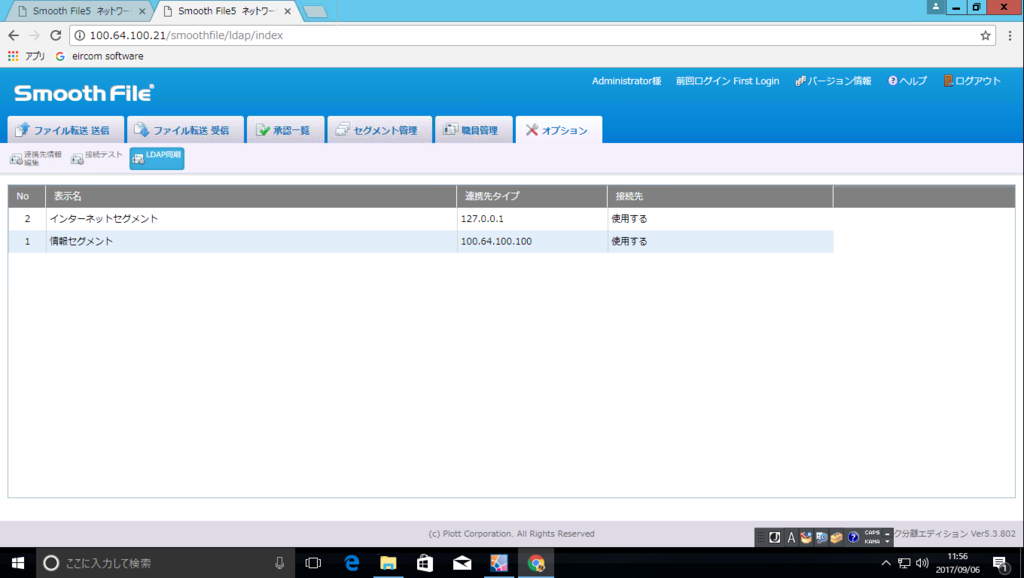

「情報セグメント」を選択し「LDAP 同期」をクリックします。

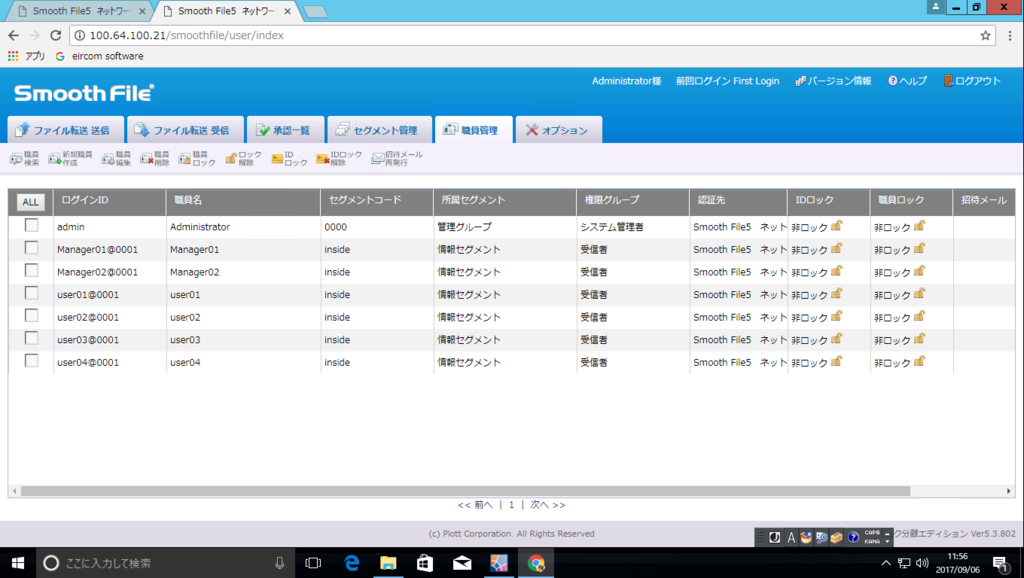

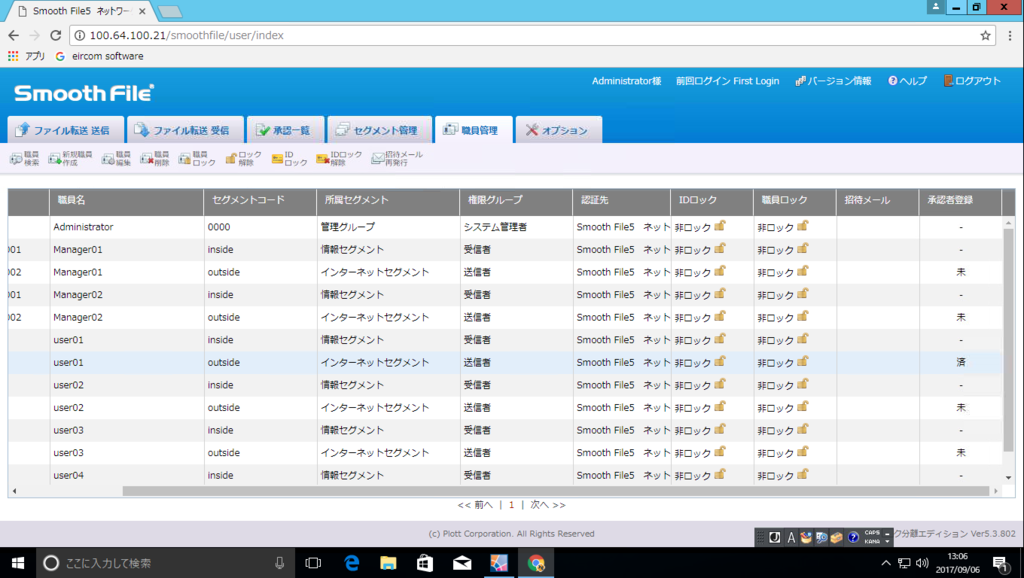

「職員管理」タブをクリックし、AD 上のユーザ情報が登録され、所属セグメントが「情報セグメント」となっていることを確認します。

「インターネットセグメント」についても同様に設定し、設定後「LDAP 同期」をクリックします。

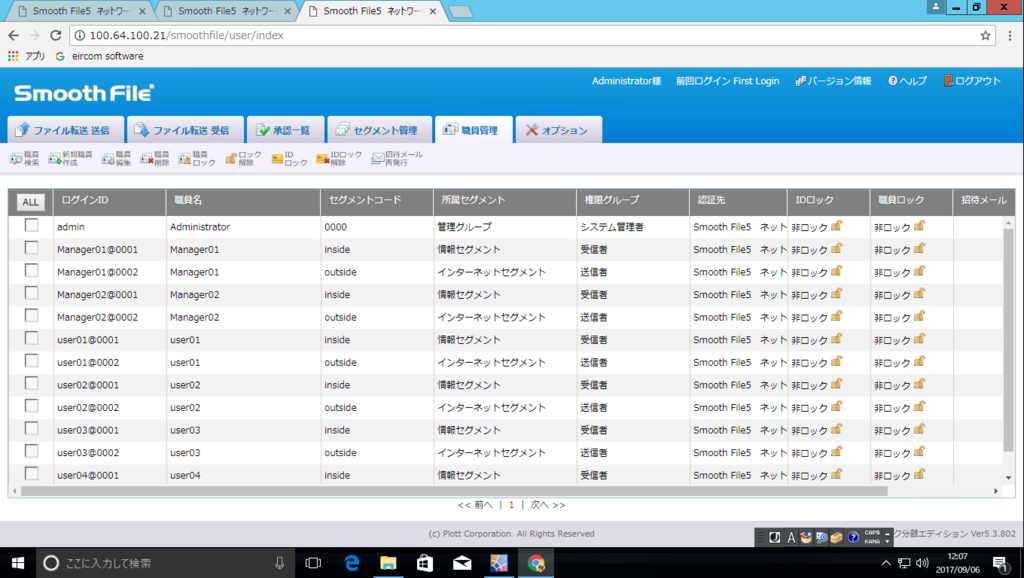

「職員管理」タブをクリックし、ユーザの所属セグメントが「インターネットセグメント」が追加されたことを確認します。

「セグメント管理」の「所属人数」もそれぞれ反映されていることを確認します。

職員管理設定(承認者登録設定)

インターネットセグメント(ファイル送信側)で、ユーザ単位で承認者を設定します。

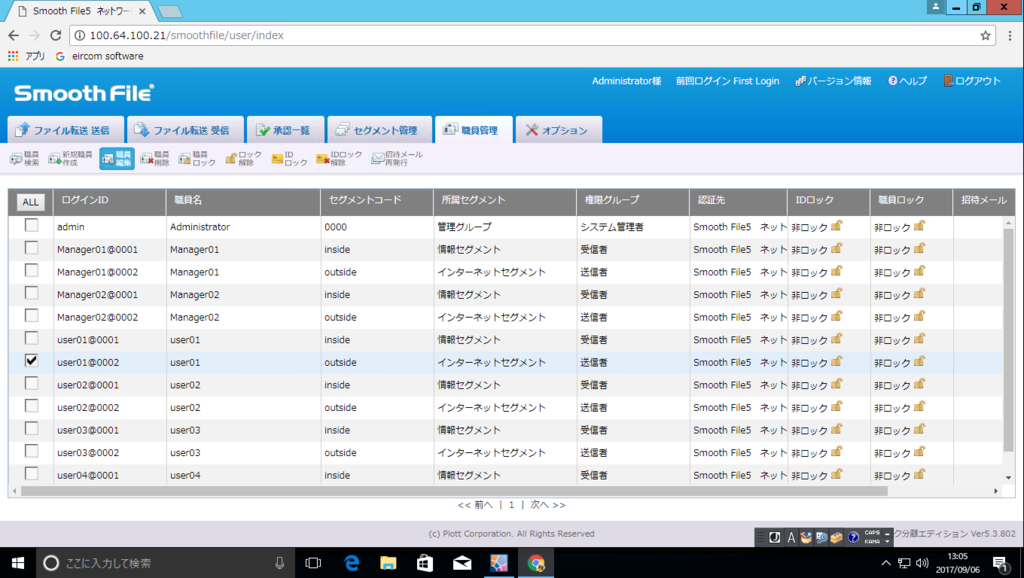

「職員管理」タブをクリックし、対象のユーザ(本例では user01)を選択後、「職員編集」をクリックします。

「承認者一覧」をクリックします。

承認者(本例では Manager01)を選択し「確定」をクリックします。

「承認者一覧」に「承認者」が登録されたことを確認し「登録」をクリックします。

「職員管理」タブで対象ユーザの「承認者登録」が「済」となっていることを確認します。

(注)なお承認者設定は、一括して設定ができずユーザ単位で設定する必要があります。

ファイル送受信手順

ファイルのアップロード

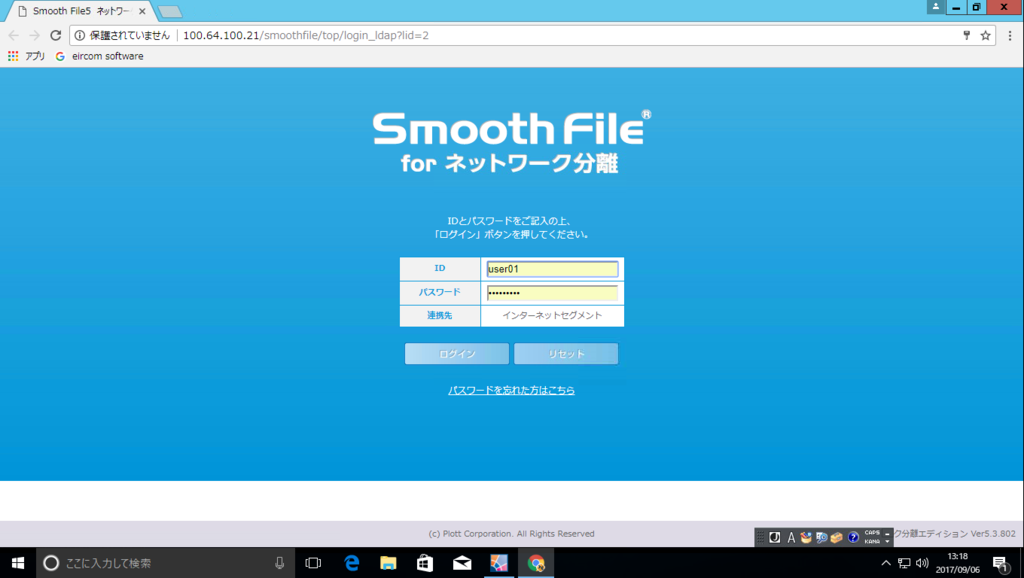

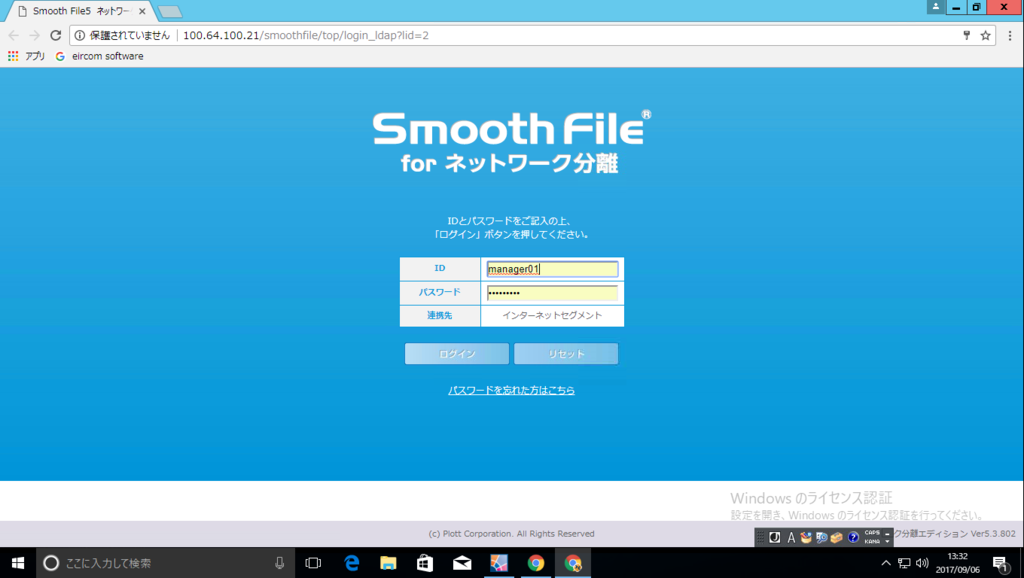

仮想ブラウザを起動し、以下の URL からインターネットセグメントへアクセスします。

http://100.64.100.21/smoothfile/top/login_ldap?lid=2

user01 でログインします。

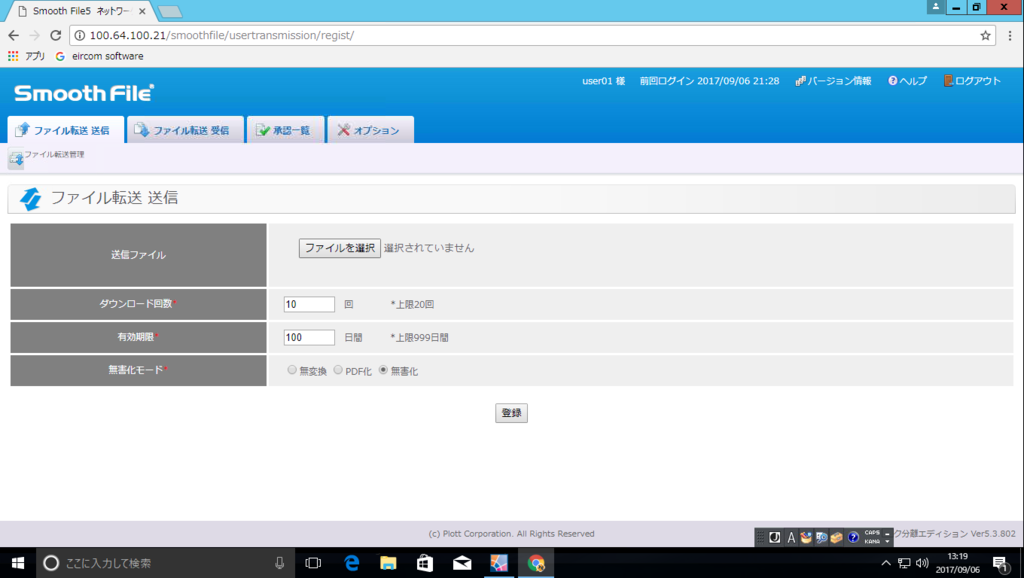

「ファイル転送 送信」タブで「送信」をクリックします。

「ファイルを選択」をクリックします。

対象のファイルを選択して「開く」をクリックします。

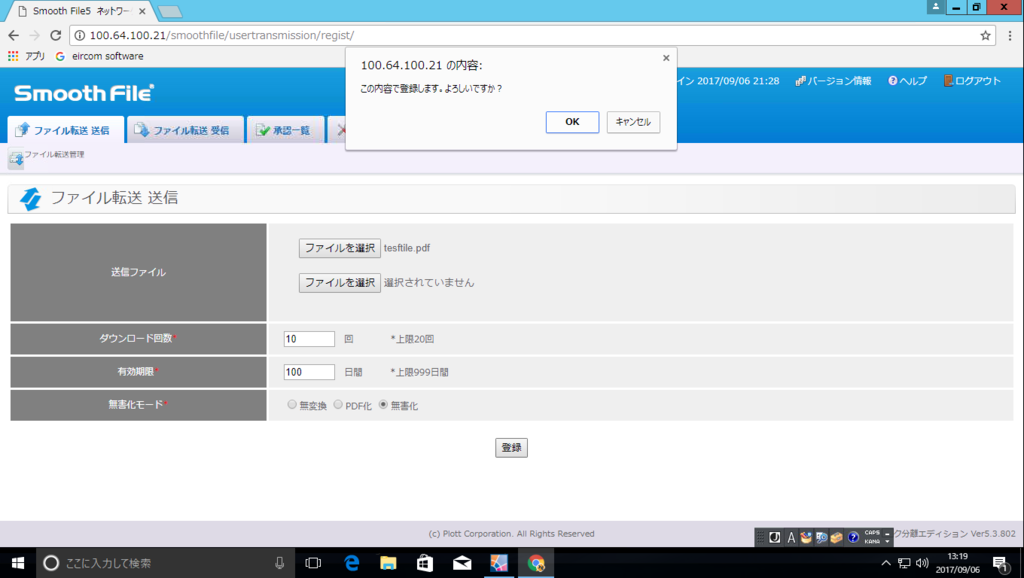

「登録」をクリックします。

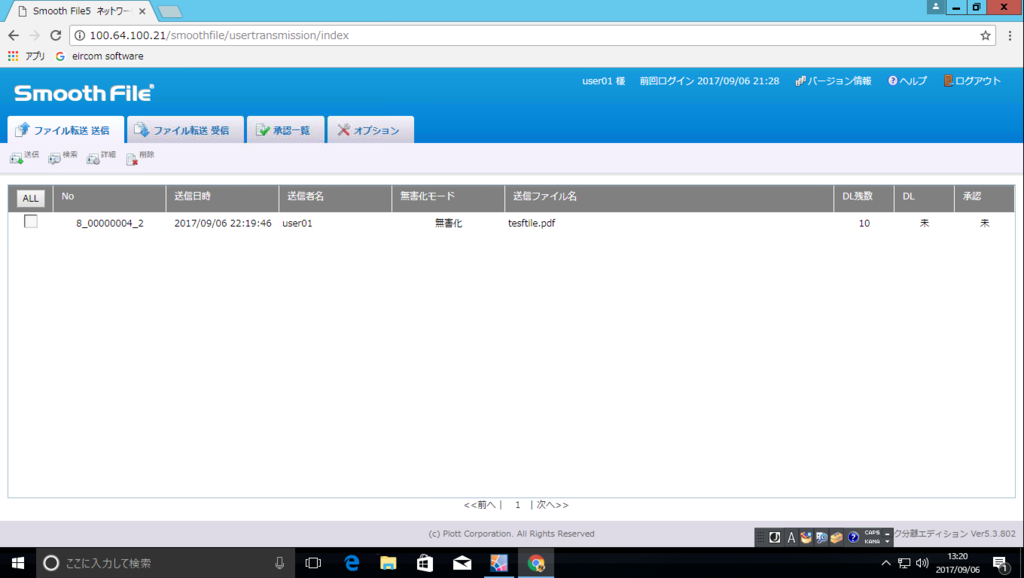

「ファイル転送 送信」タブでファイルが存在することを確認します。

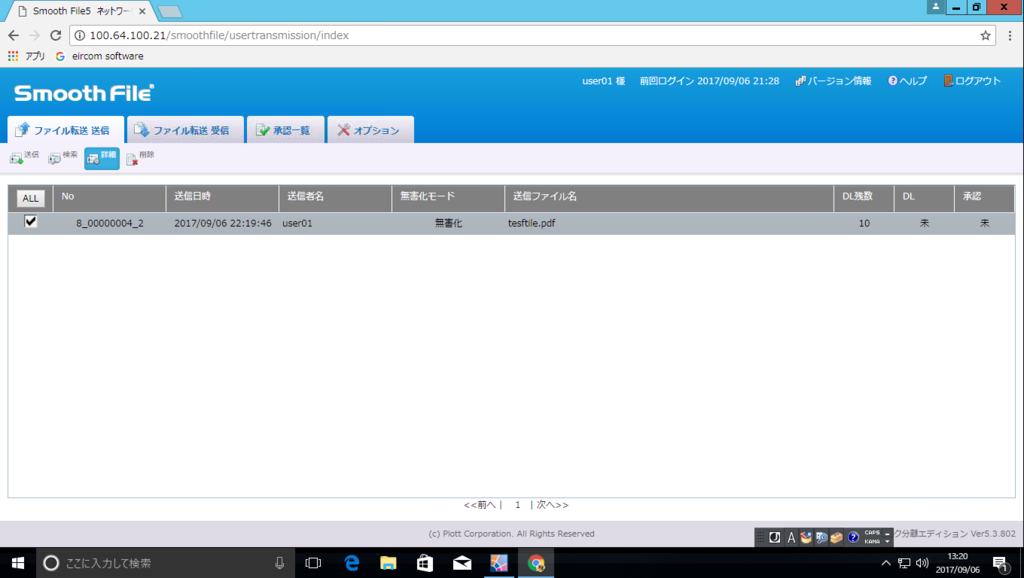

ファイルを選択し「詳細」をクリックします。

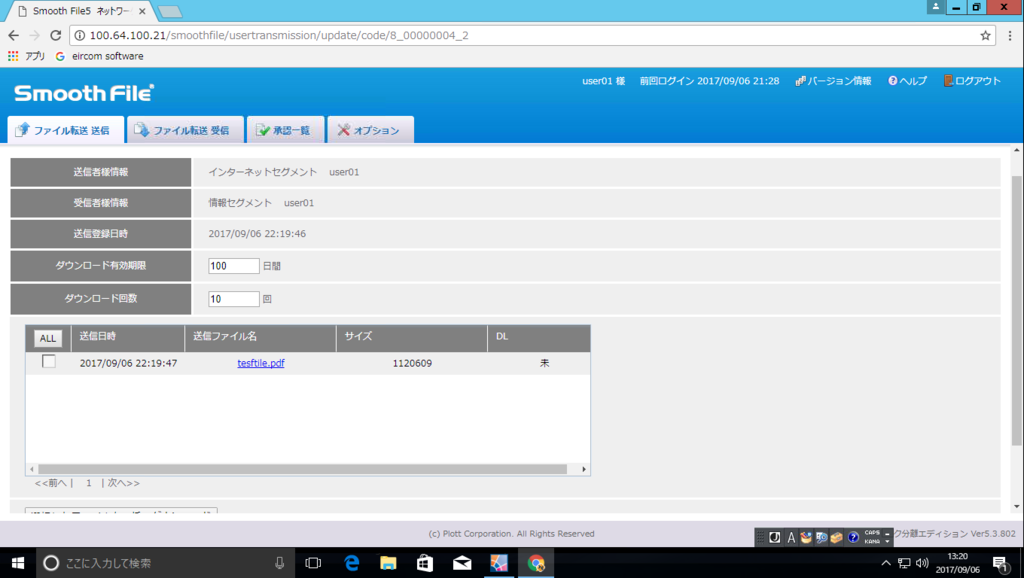

ファイルの詳細を確認できます。

ファイルのダウンロード

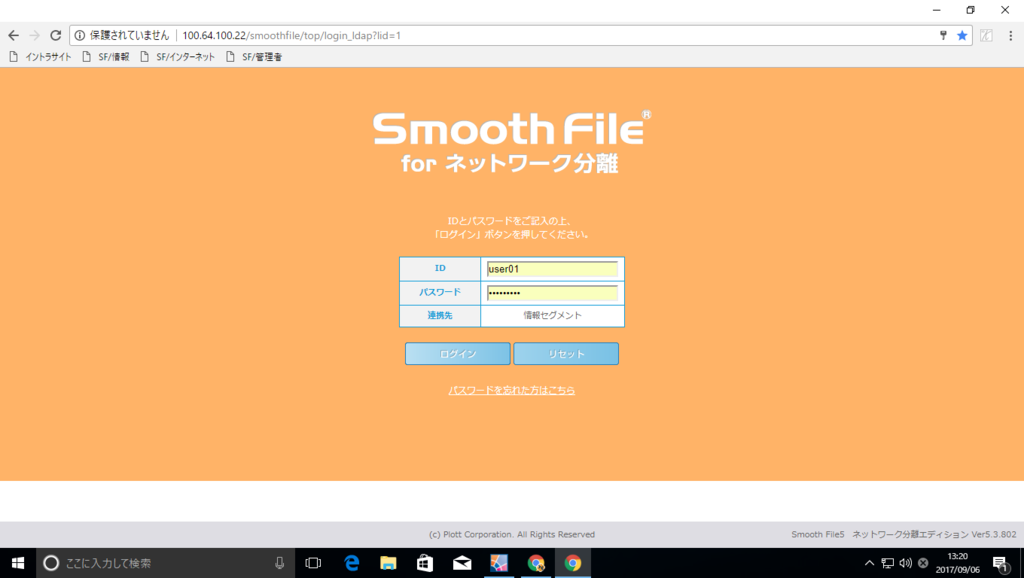

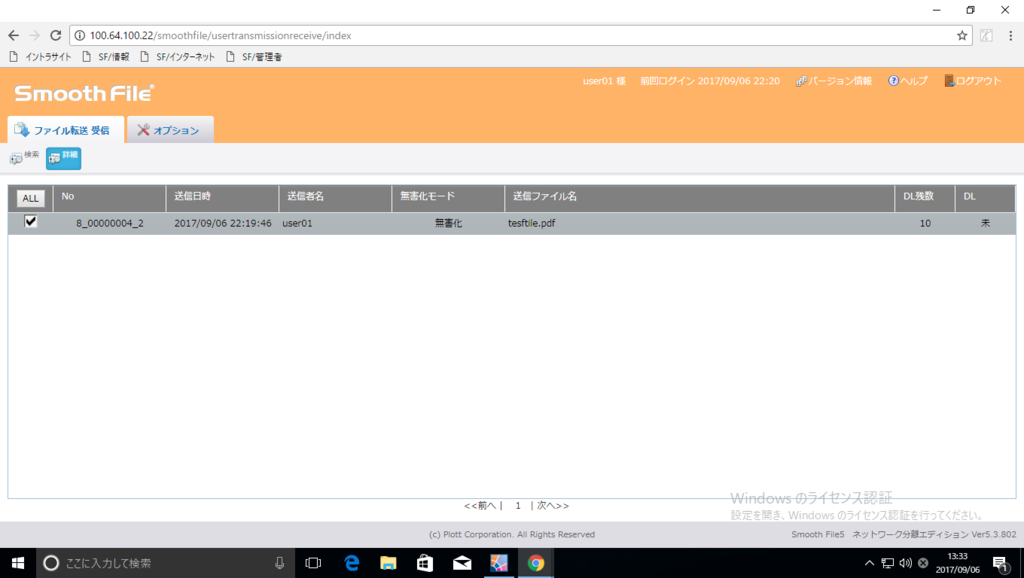

ローカルブラウザを起動し、以下の URL から情報セグメントへアクセスします。

http://100.64.100.22/smoothfile/top/login_ldap?lid=1

user01 でログインします。

「ファイル転送 受信」タブで受信可能なファイルを確認します。承認されていないため、先ほど送信したファイルは存在しません。

ファイルの転送承認

仮想ブラウザを起動し、以下の URL からインターネットセグメントへアクセスします。

http://100.64.100.21/smoothfile/top/login_ldap?lid=2

manager01 でログインします。

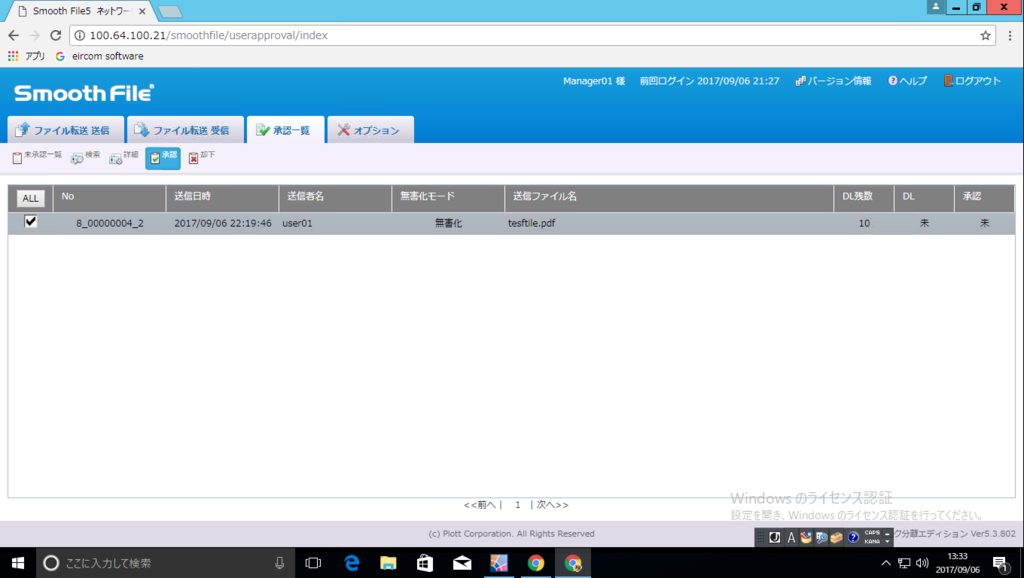

「承認一覧」タブでファイルを選択し「承認」をクリックします。

ファイルのダウンロード

前述の手順で「情報セグメント」へアクセスし、「ファイル転送 受信」タブで受信可能なファイルを選択後、「詳細」をクリックします。

選択したファイルがダウンロード可能となります。

以上

インターネット分離時のファイル共有について

インターネット分離とは

近年、標的型サイバー攻撃による情報漏洩インシデントが多発しています。この事態を受けて、総務省・IPA*1・NISC*2は個人情報などの機密情報を扱うシステムをインターネットから分離する事を推奨しています。「インターネット分離」とは、インターネット経由で攻撃者が重要システムにアクセス出来る経路を断絶することを意味します。

Ericom Connect によるインターネット分離

公開アプリケーションでブラウザを配信し、インターネットには配信されたブラウザ経由で接続、(機密情報のある)イントラサイトには既存のローカルブラウザで接続することで、機密情報の漏えいを防止するソリューションです。Ericom 社製品の日本国内における総販売代理店であるアシスト社は「ダブルブラウザソリューション」と呼んでいます。 詳細についてはこちらを参照ください。

インターネット分離時のファイル共有

インターネット分離をした際、ファイルの共有が課題となります。本記事では、Ericom Connect のダブルブラウザ利用時に、ユーザ間でファイル共有を行う例について紹介します。

RDS サーバにファイルサーバを接続

RDS サーバにファイルサーバ上のフォルダをドライブマップするためのスクリプトを作成します。

@echo off rem サーバ「ad01.example.com」の「share」フォルダを X: ドライブマップ net use X: \\ad01.example.com\share /persistent:yes

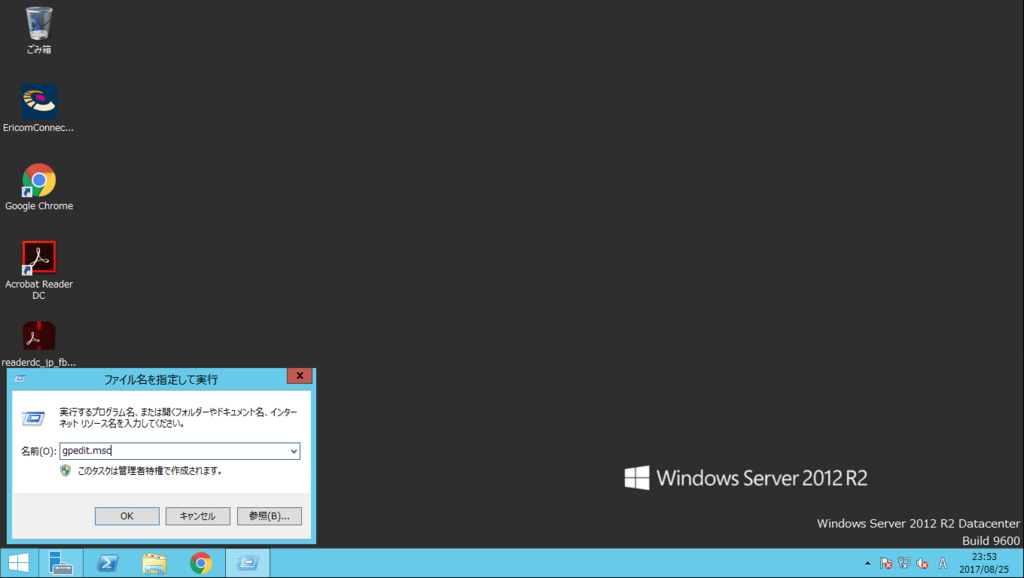

「ファイル名を指定して実行」を起動して「gpedit.msc」と入力し、「OK」をクリックします。

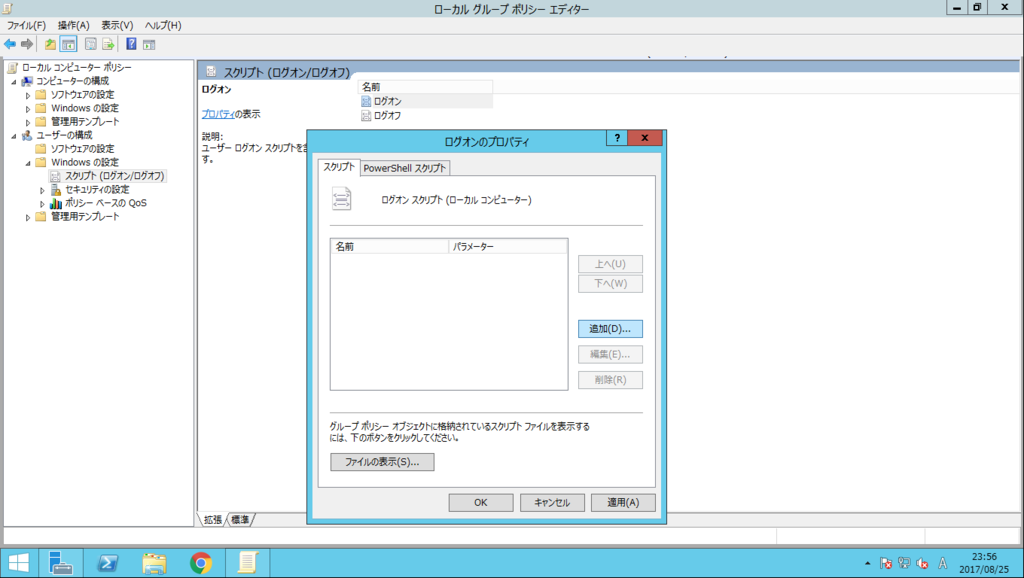

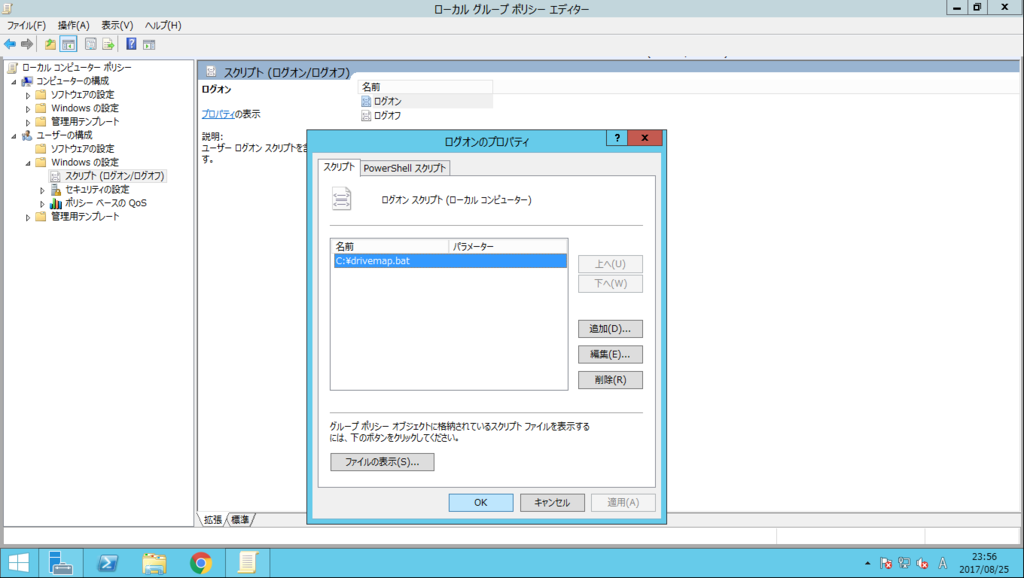

「ユーザーの構成」 > 「Windows の設定」 > 「スクリプト(ログオン/ログオフ)」 > 「ログオン」 をダブルクリックし「追加」をクリックします。

「スクリプト名(N):」に作成したスクリプトのパスを設定し「OK」クリックします。

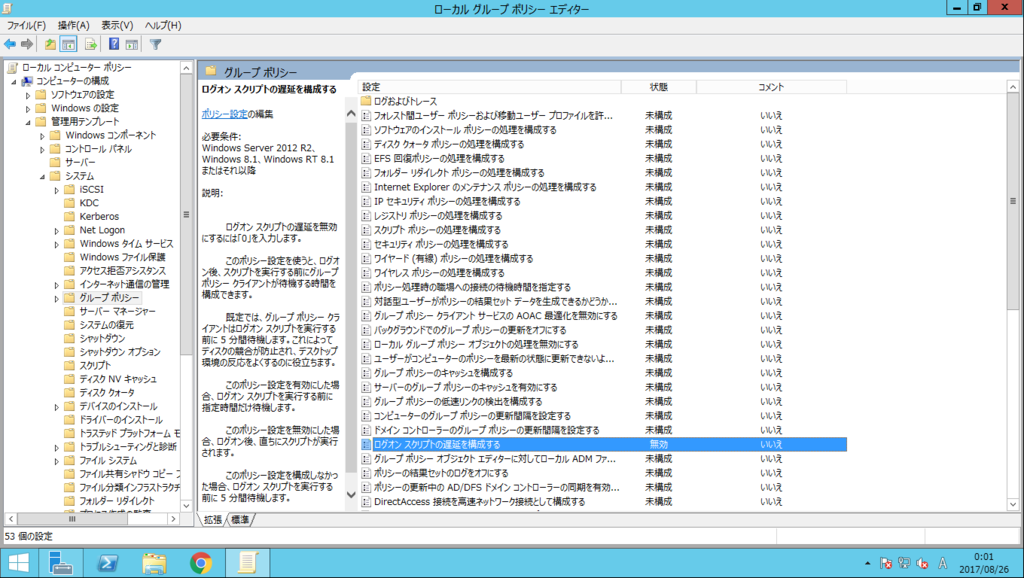

「コンピューターの構成」 > 「管理テンプレート」 > 「システム」 > 「グループポリシー」 > 「ログオンスクリプトの遅延を構成する」 をダブルクリックします。

「無効」にチェックし「OK」クリックします。

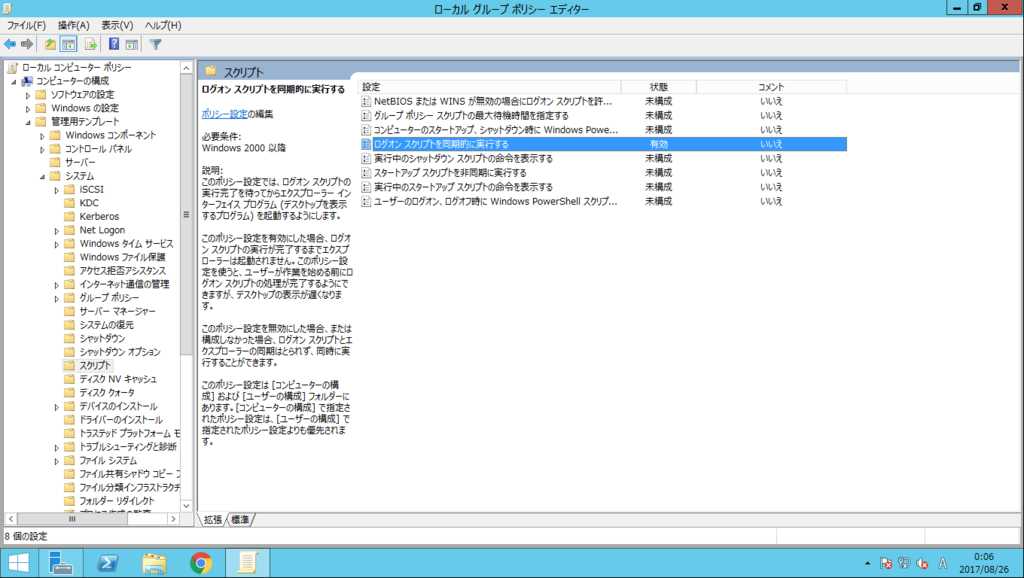

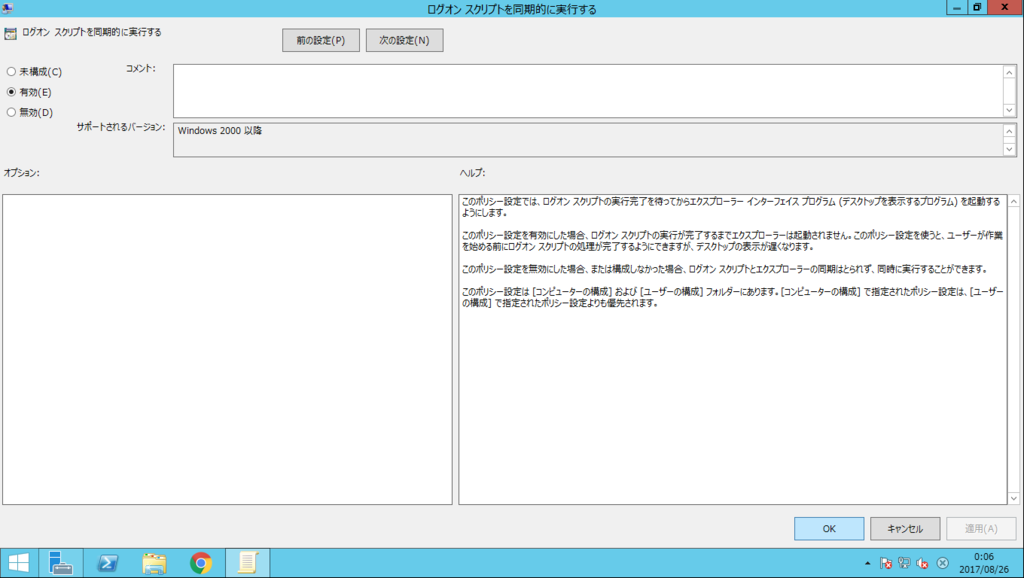

「コンピューターの構成」 > 「管理テンプレート」 > 「システム」 > 「スクリプト」 > 「ログオンスクリプトを同期的に実行する」 をダブルクリックします。

「有効」にチェックし「OK」クリックします。

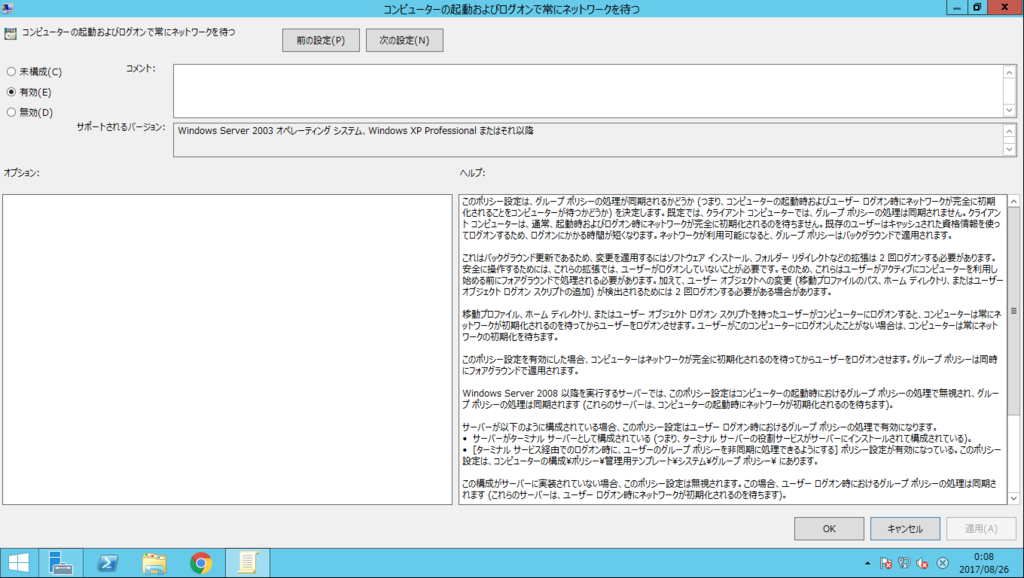

「コンピューターの構成」 > 「管理テンプレート」 > 「システム」 > 「ログオン」 > 「コンピュータの起動およびログオンで常にネットワークを待つ」 をダブルクリックします。

「有効」にチェックし「OK」クリックします。

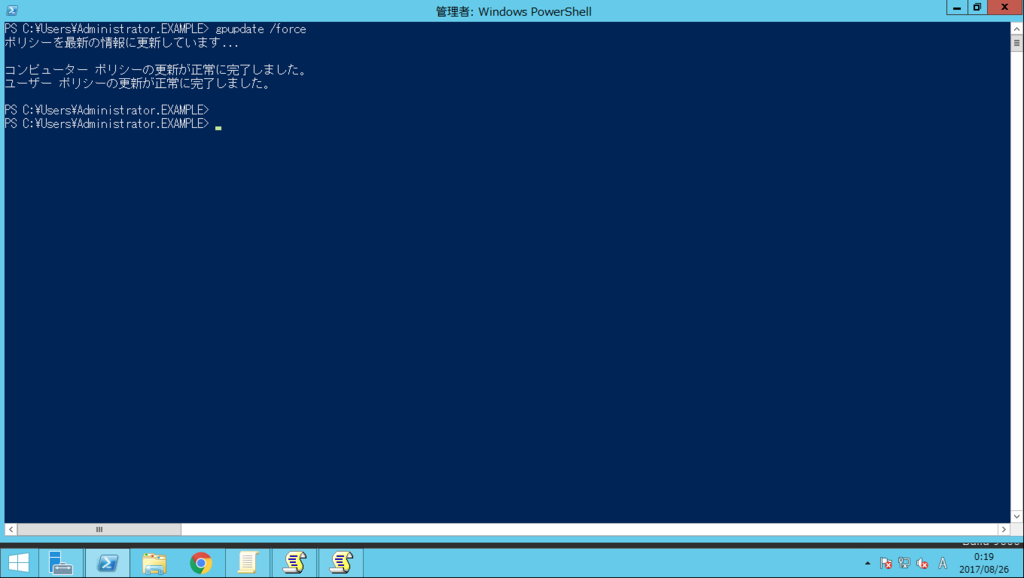

「gpupdate /force」を実行します。

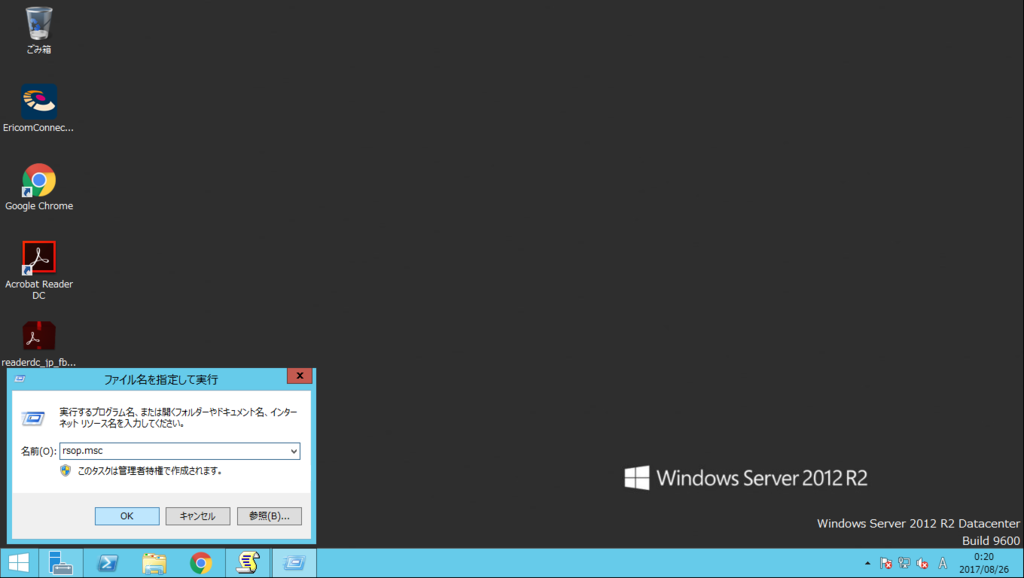

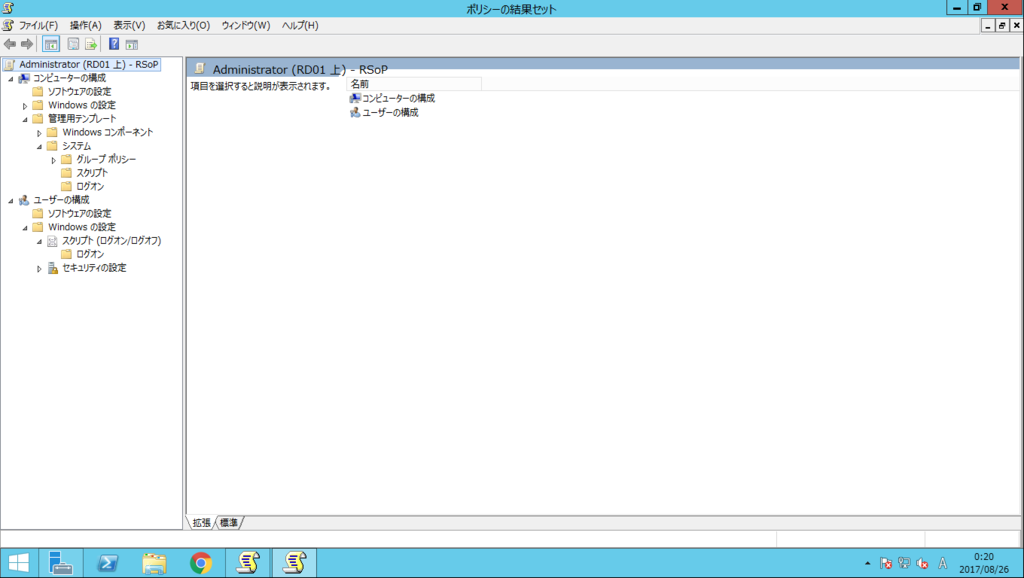

「ファイル名を指定して実行」を起動して「rsop.msc」と入力し、「OK」をクリックします。

ポリシーが正しく適用されていることを確認します。

ファイルサーバの接続確認

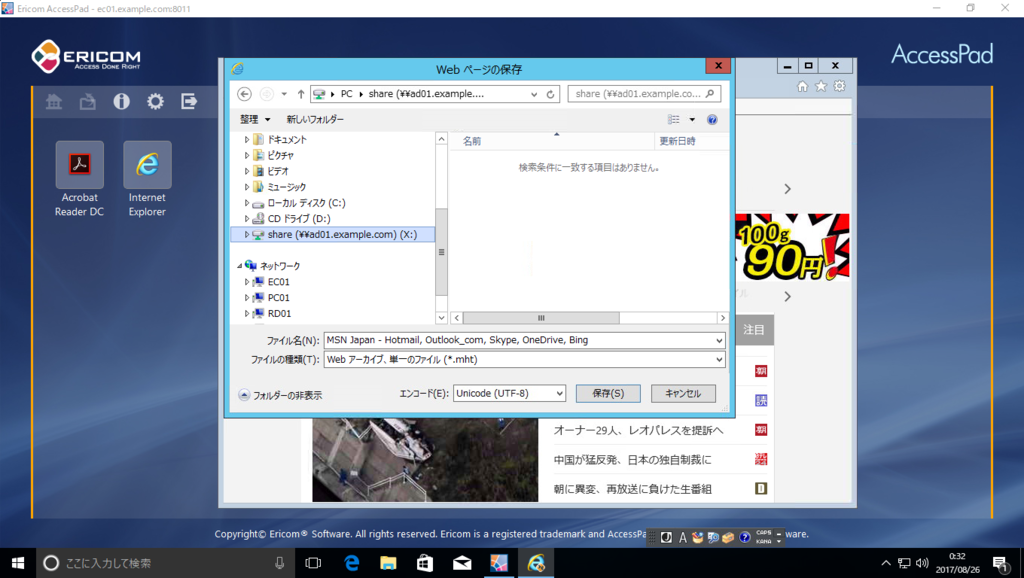

クライアント端末で Access Pad を起動し「user01」でログインします。

「Internet Explorer」をクリックします。

「ファイル」タブから「名前を付けて保存」をクリックします。

ファイルサーバ上のフォルダがドライブマップされている事を確認します。

ファイルサーバへのファイル保存と共有

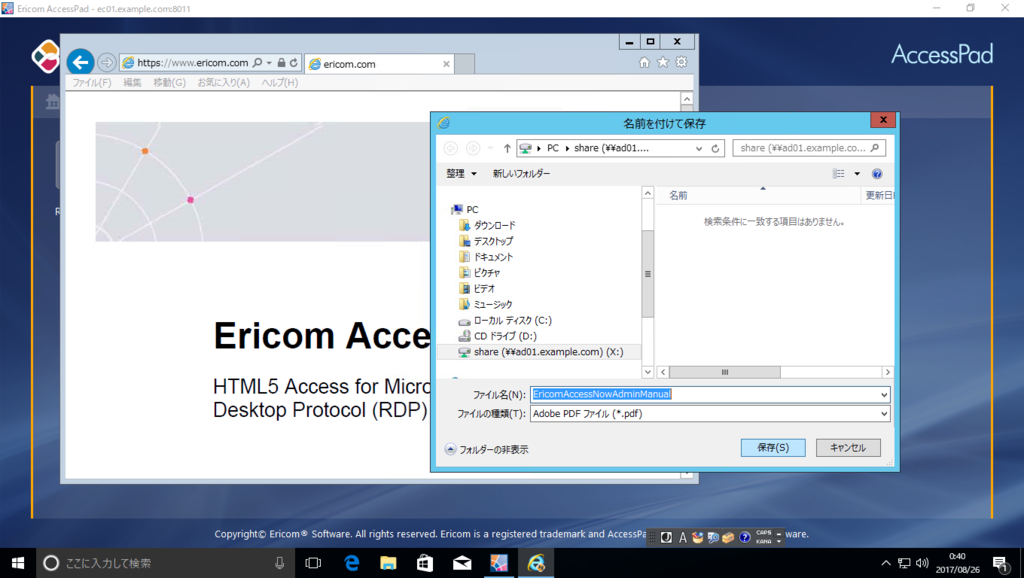

仮想ブラウザでダウンロードしたインターネット上のファイルをファイルサーバへ保存します。

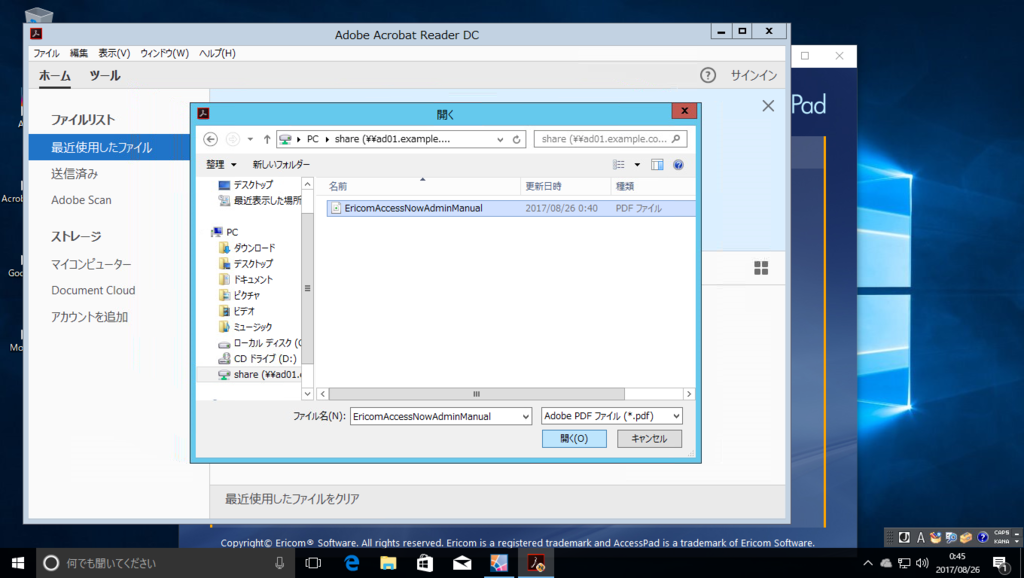

クライアント端末で Access Pad を起動し「user02」でログインします。

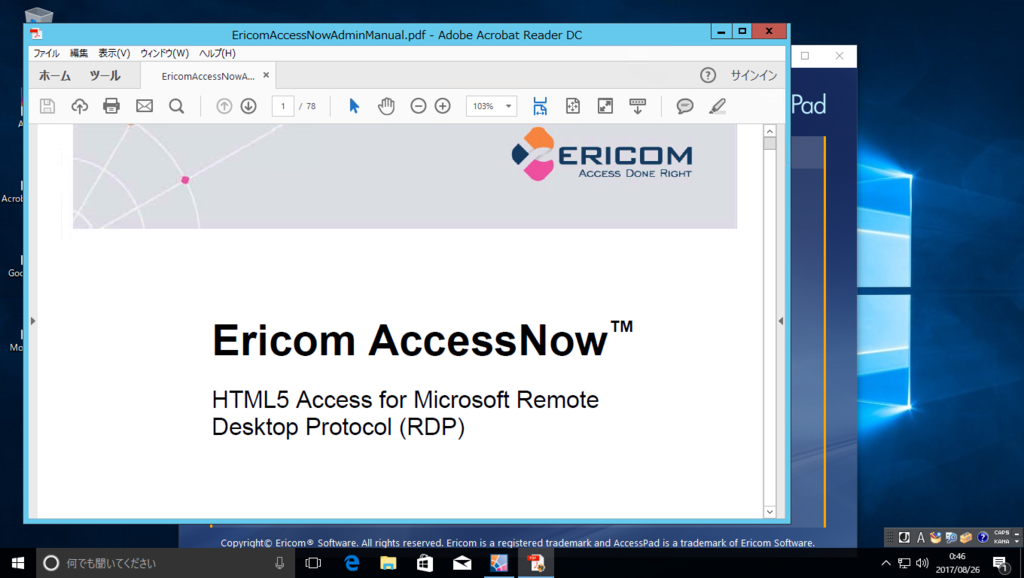

ファイルサーバに保存したファイルを閲覧可能なアプリケーションをクリックします。本例では「PDF」を使用します。

対象のファイルを選択し「開く」をクリックします。

ファイルが閲覧可能なことを確認します。

以上

ダブルブラウザ連携キットについて

ダブルブラウザ連携キットについて

ClickOnce を用いてクライアントにモジュール*1のインストールを行う仕組みを提供します。ClickOnce はユーザ毎にインストール作業が必要となります。

実装方法

ClickOnce では共有ファイルサーバを利用した配布と、Web を用いた配布をサポートしています。本例では、共有ファイルサーバを利用した配布を行います。

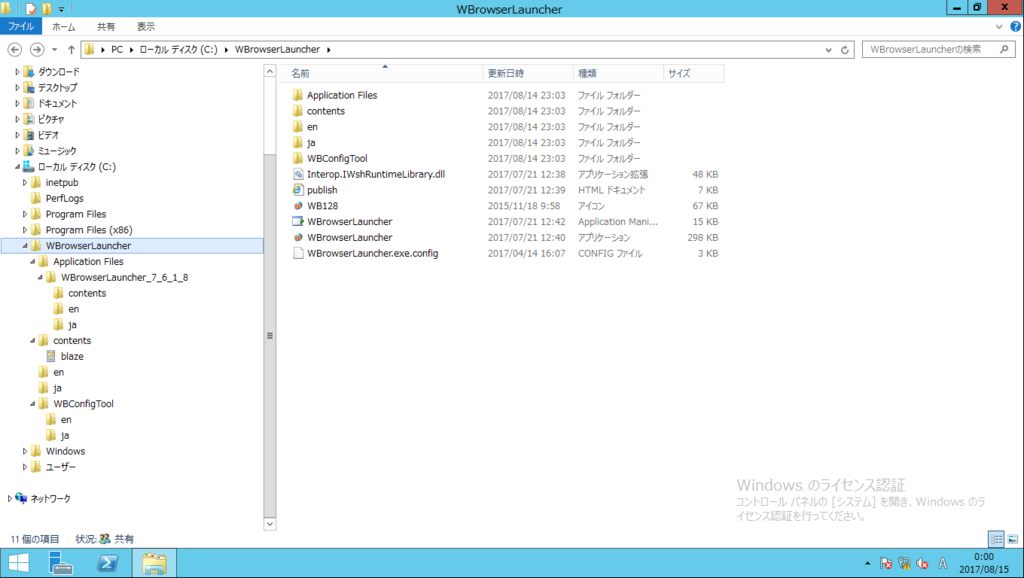

共有ディレクトリへのモジュール配置

- 本例では、ad01.example.com サーバを共有ファイルサーバーとして使用します。

- 連携キットの本体である「WBrowserLauncher.zip」を展開し、任意の場所へ配置します。

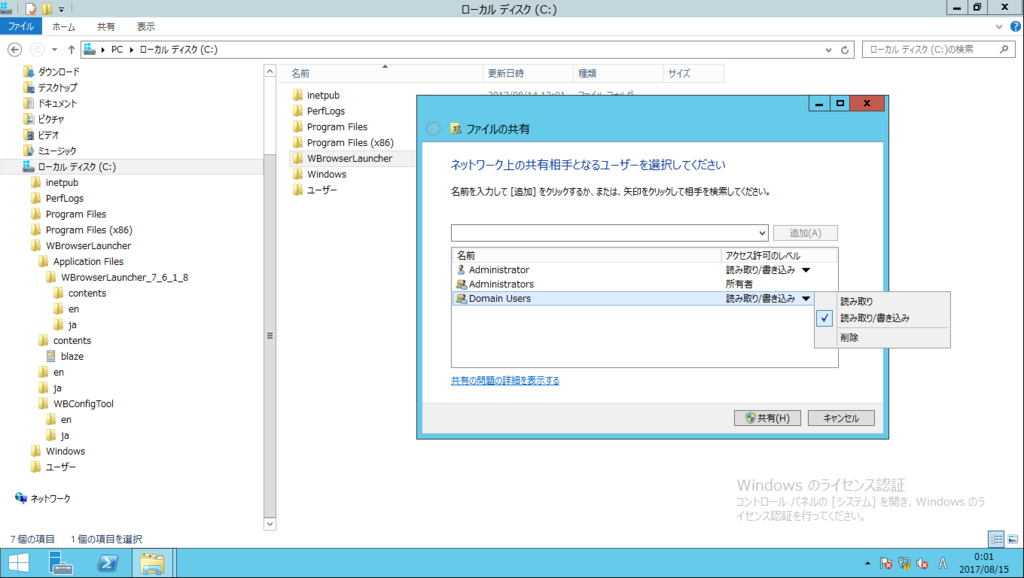

「WBrowserLauncher」フォルダを共有します。

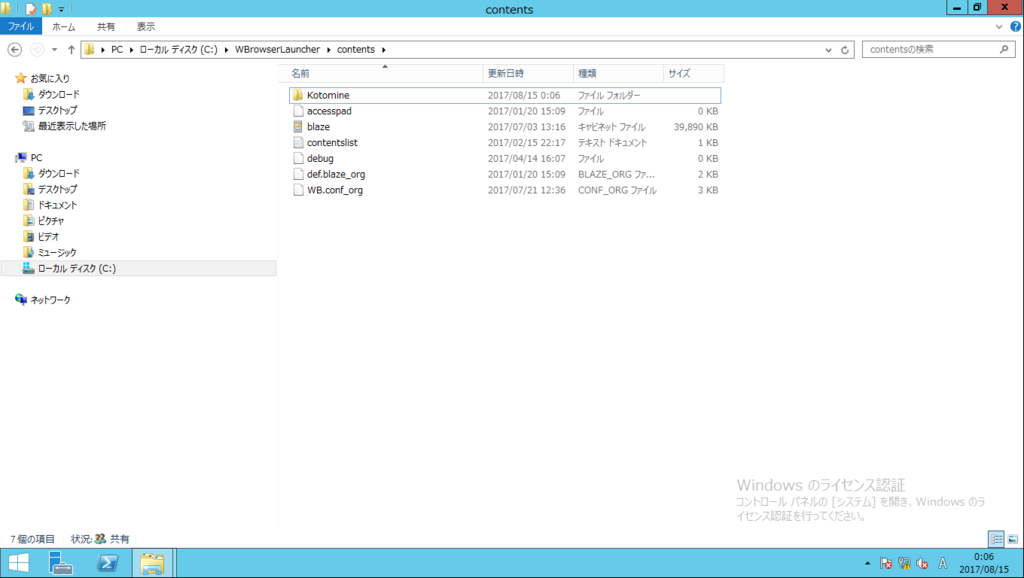

なお、URL 自動判別オプションを配布する場合は「contents」フォルダ内へ「kotomine.zip」を展開します。

設定ファイルの編集

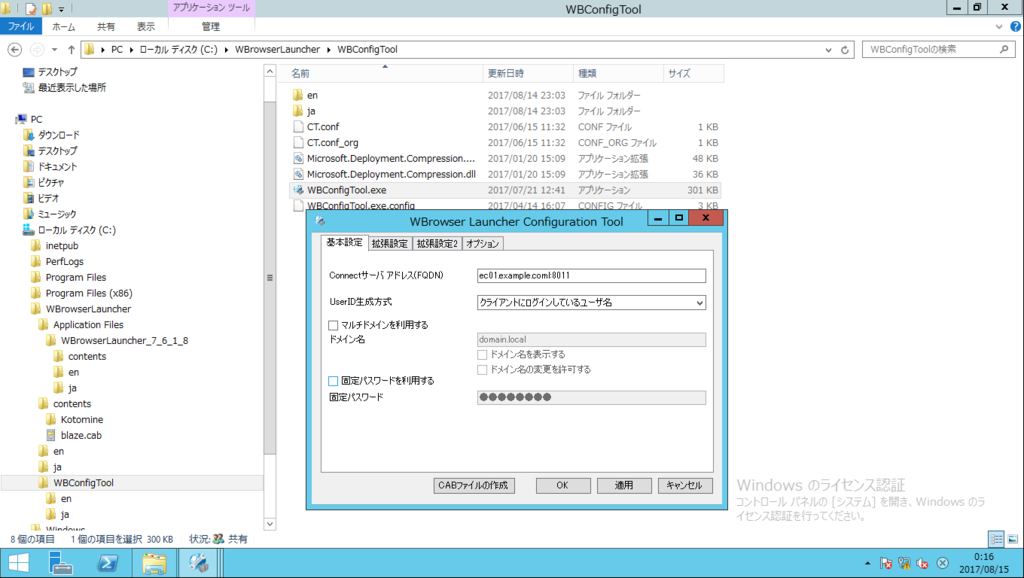

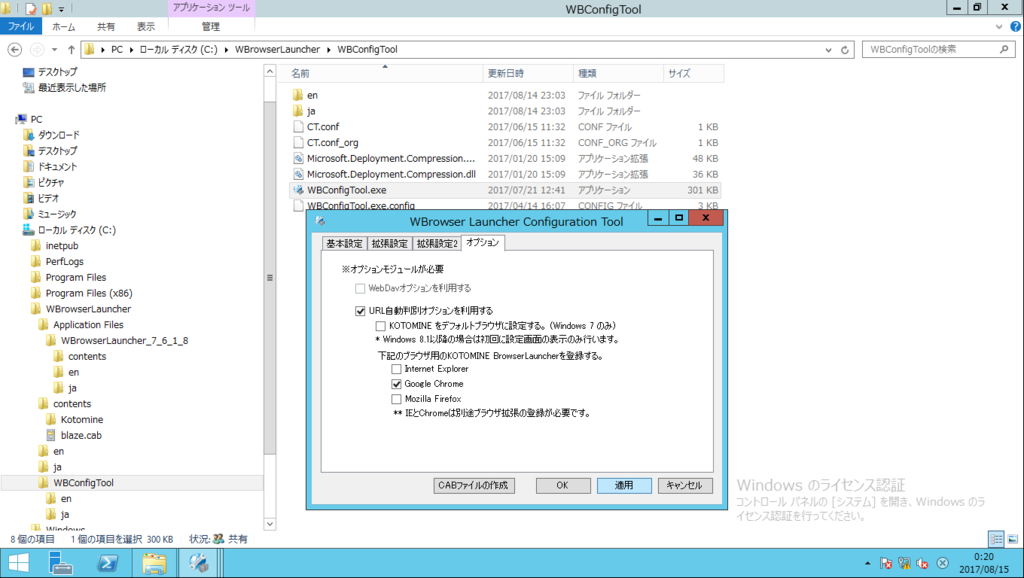

「WBrowserLauncher」>「WBConfigTool」フォルダ内の「WBConfigTool.exe」を実行します。

環境に合わせて必要な設定を行います。

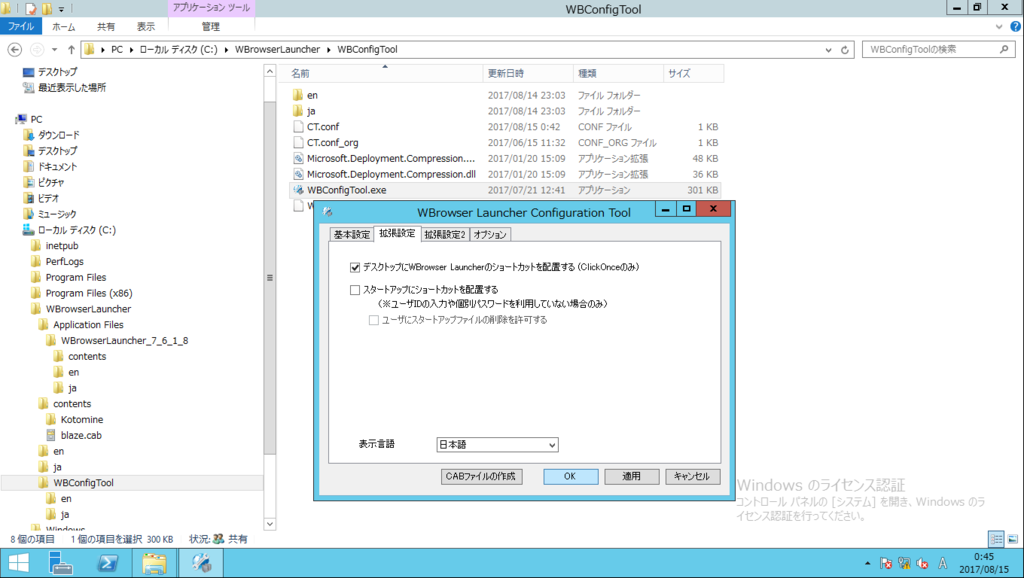

URL 自動判別オプションを利用する場合は、チェックを ON にします。*2

また、URL 自動判別オプションに必要な設定を行います。詳細は「Ericom Connect URL 自動判別について」を参照ください。

ユーザインストール操作

クライアント PC から以下のパスへアクセスします。

\\ad01.example.com\WBrowserLauncher\WBrowserLauncher.application

自動で Access Pad がインストールされ、公開アプリケーション(本例では chrome)が利用できます。*3

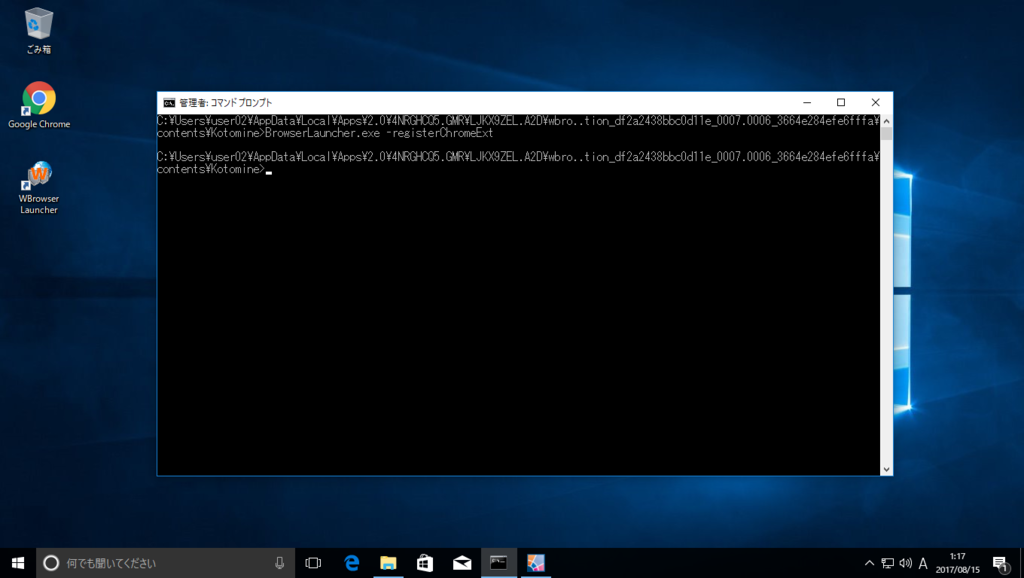

URL 自動判別オプションを利用する場合は、ブラウザ拡張をインストールする必要があります。管理権限で実行したコマンドプロンプトで以下のコマンドを実行します。

●IE-Addon

BrowserLauncher.exe -unregisterAddon -registerAddon

●Chrome 拡張

BrowserLauncher.exe -registerChromeExt

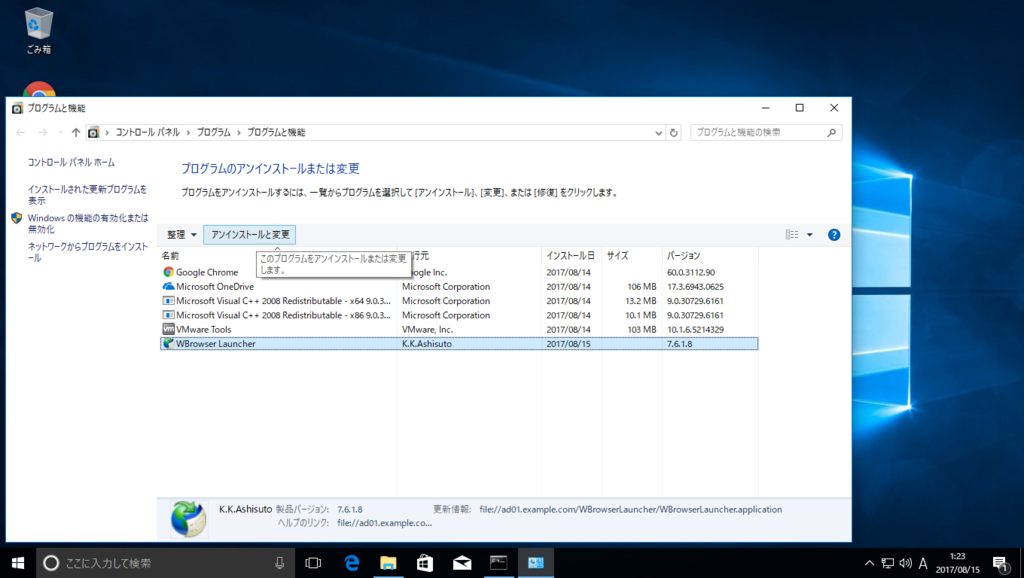

アンインストール

スタートメニューにある「WBrowser Launcher のアンインストール」を実行します。

「アンインストールと変更」をクリックします。

「このコンピュータからアプリケーションを削除します。」を選択して「OK」をクリックします。

以上

Ericom Connect URL 自動判別について

URL 自動判別オプションについて

Ericom 製品では、インターネット向けの仮想ブラウザーとイントラネット向けのブラウザーの 2 つの (ダブル) ブラウザーが必要ですが、当該オプションを使うことによって、イントラ・インターネットの自動判別とブラウザーアクセスを実現できます。詳細についてはこちらを参照ください。

URL 自動判別オプション要件

- Microsoft .NET Framework 3.5、または Microsoft .NET 4.* Framework のインストール

- Ericom AccessPad Client のインストール

- Internet Explorer/Chrome/Firefox の最新版のインストール

- クライアント端末が Active Directory に所属

URL 自動判別オプションのユースケース

- ユーザーが Outlook や Adobe Reader といったアプリケーションからリンクをクリックした際、仮想ブラウザーとイントラネット向けブラウザーを識別して起動します。

- ユーザーがイントラネットのブラウザーからインターネットのリンクをクリックした際、URL 自動判別オプションのアドオン・拡張がリンクを AccessPad で開きます。

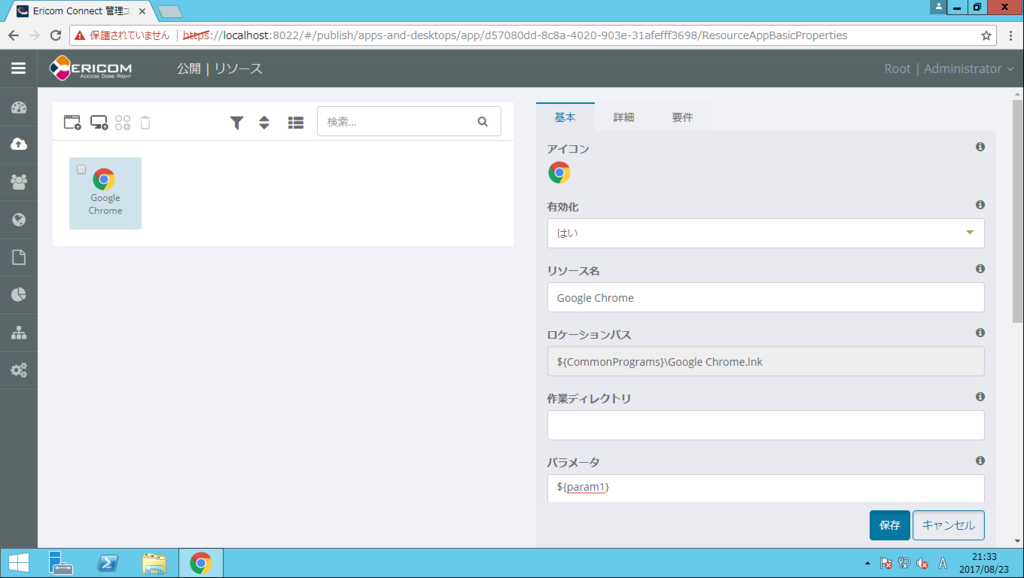

Ericom Connect 側の設定

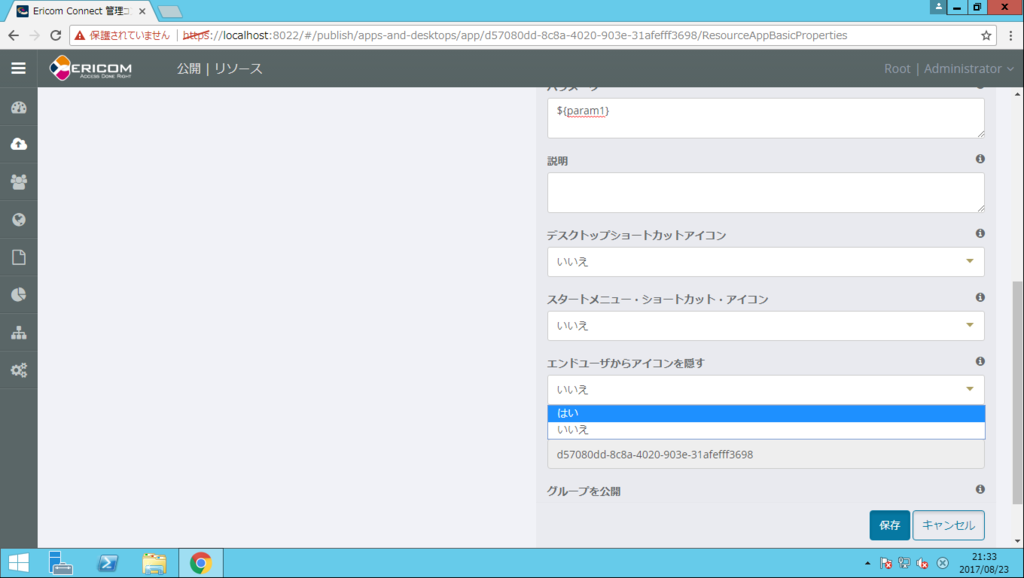

対象のアプリケーション(本例では仮想ブラウザの chrome)の「基本」で「パラメータ」に「${param1}」を入力します。*1

「エンドユーザからアイコンを隠す」を「はい」に変更します。*2

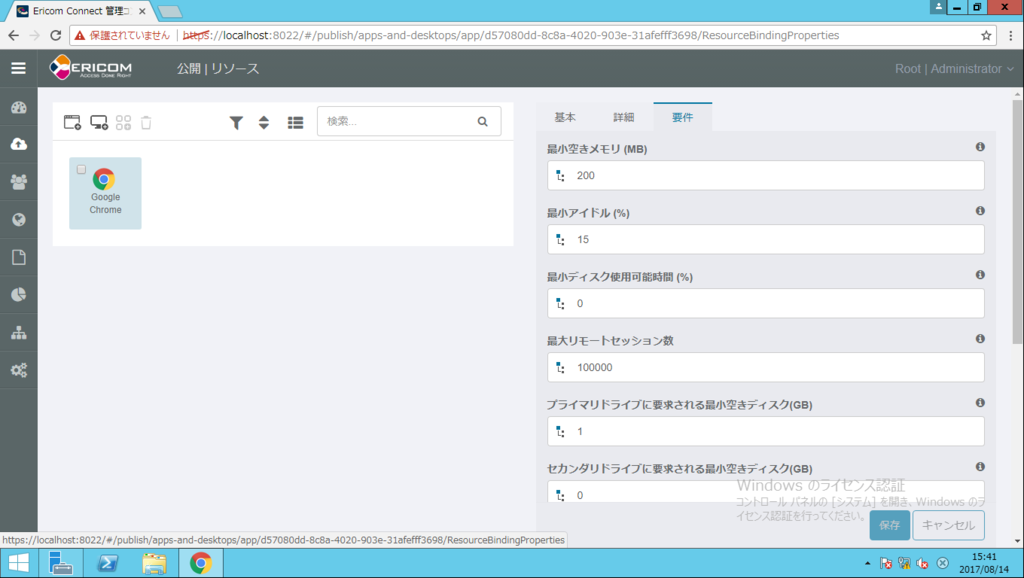

次に「要件」を設定変更します。

「許可される起動方法」を「標準」から「すべて」に変更します。

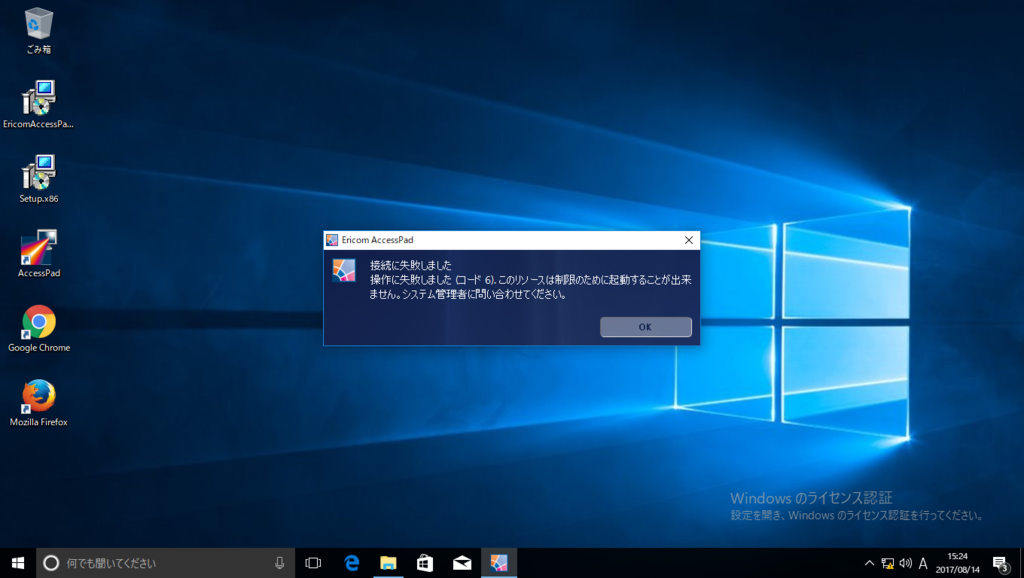

上記設定をしない場合、クライアントで仮想ブラウザの起動に失敗し以下のエラーが出力されます。

接続に失敗しました 操作に失敗しました(コード 6).このリソースは制限のために起動することが出来ません。 システム管理者に問い合わせてください。

URL 自動判別オプションのインストール

インストール方法は以下の2つがあります。

- MSI によるインストール

- 連携キット(ClickOnce 版)による配布

※本例では MSI によるインストールを紹介します。

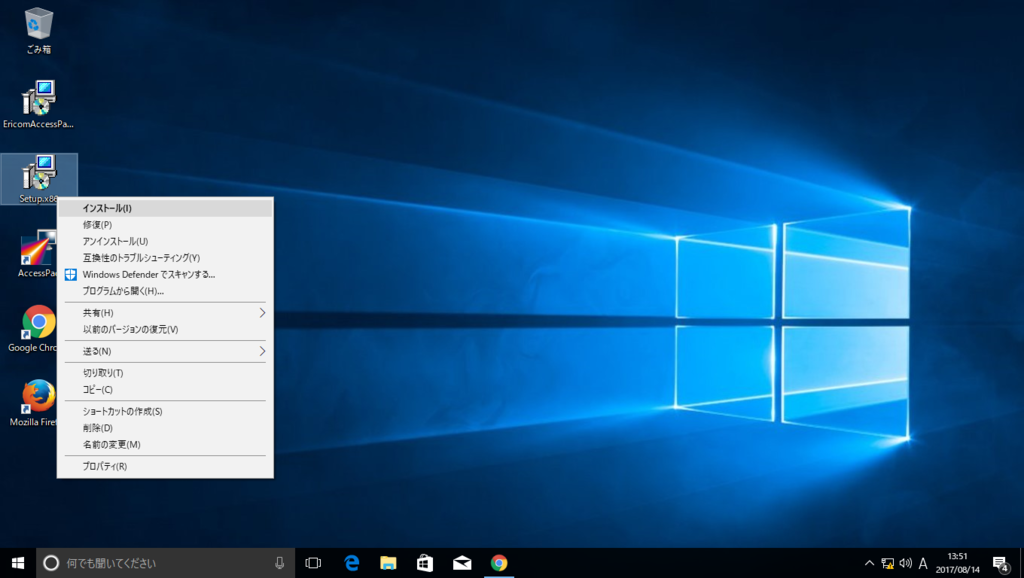

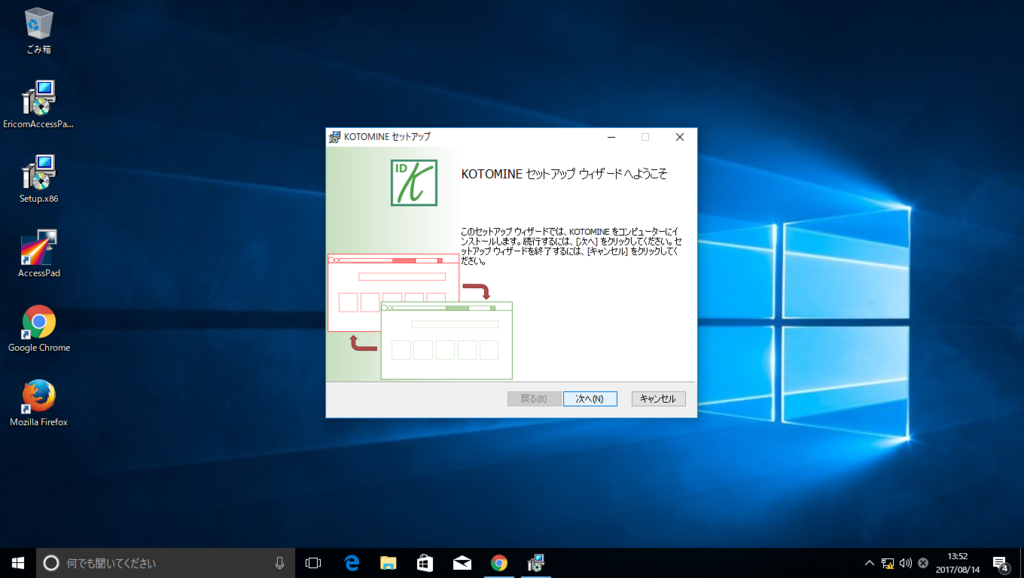

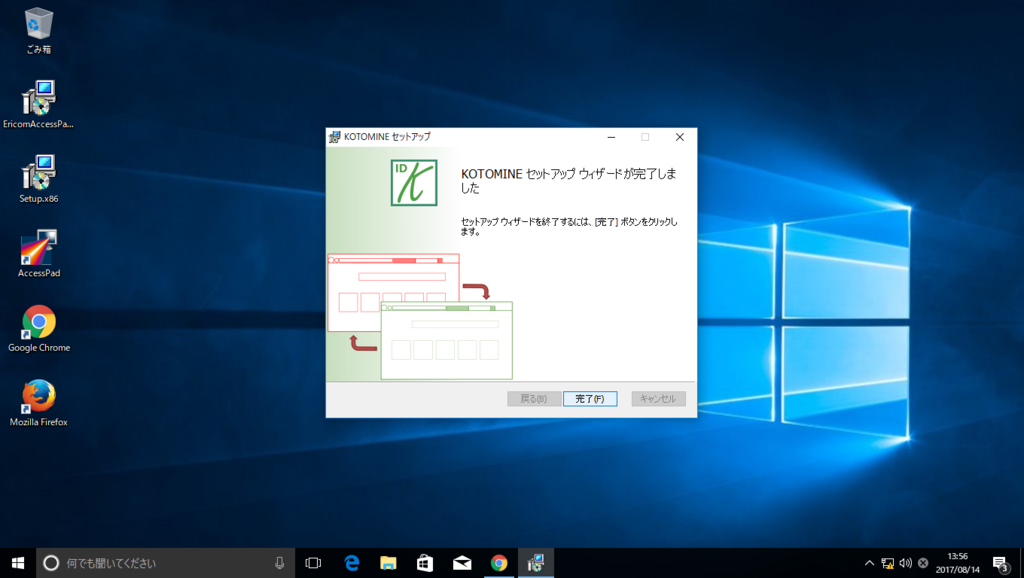

Setup.x86.msi を実行します。

「次へ」をクリックします。

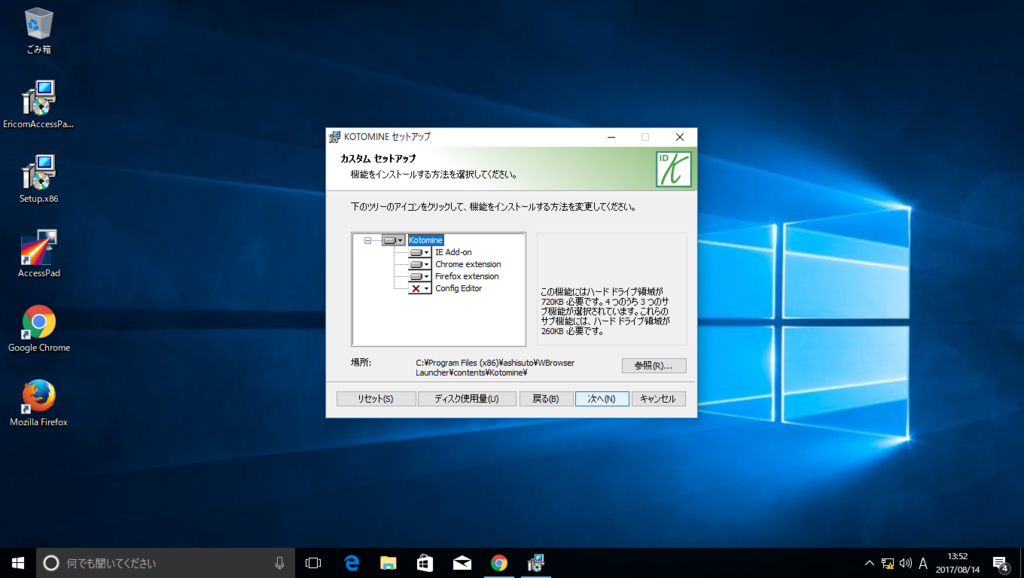

インストールする方法を選択します。

URL を判別して起動方法を変更するための拡張をインストールします。*3

- IE Add-on: Internet Explorer にアドインをインストールします。

- Chrome extensions: Chrome に拡張をインストールします。

- Firefox extension: Firefox に拡張をインストールします。

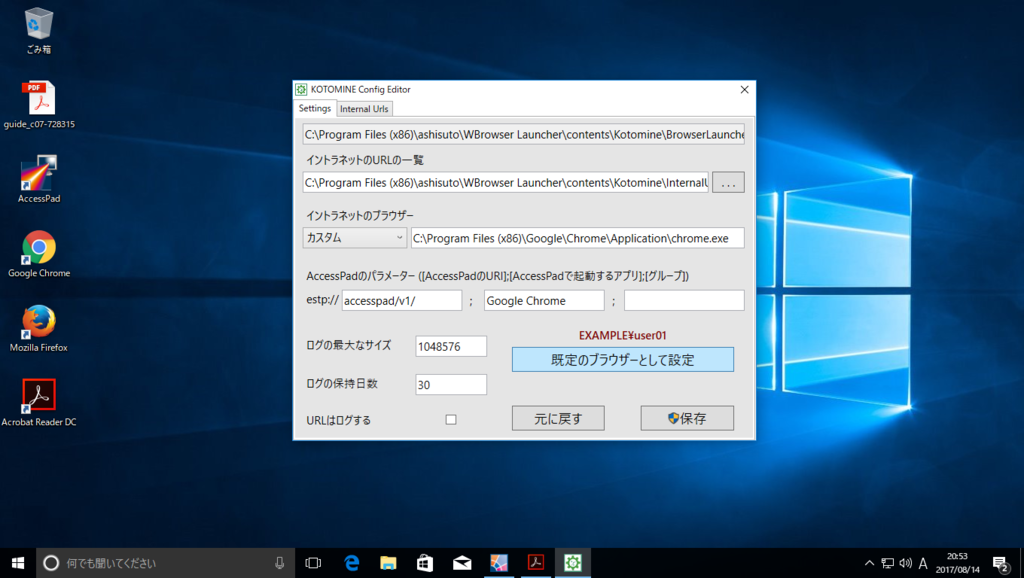

- Config Editor: KOTOMINE の設定とイントラネット URL の一覧を編集するツールです。*4

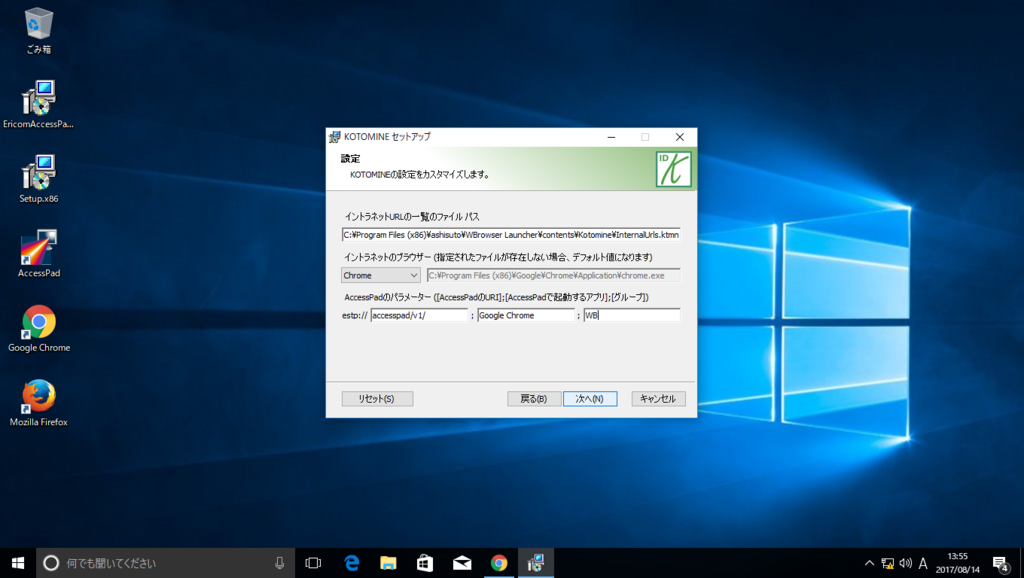

設定をカスタマイズします

- イントラネット URL の一覧のファイルパス: URL が記載されたファイルのパスです。

- イントラネットのブラウザー: イントラネットの URL を開くためのブラウザーです。*5

- AccessPad のパラメーター: AccessPad を起動する URI やアプリ名、グループです。

「インストール」ボタンをクリックします。

Windows 8 以上の場合、「プログラムの関連付けを設定する」画面が表示されます。「すべて選択」 のチェックボックスをチェックし、保存ボタンをクリックします。

「完了」をクリックします。

(2017.8.23 追記)上記「プログラムの関連付け」において、既定のブラウザに KOTOMINE の「BrowserLauncher」を指定する必要があります。「BrowserLauncher」が指定されていない場合、PDF 等のリンクをクリックした際に、仮想ブラウザが正常に起動しない場合があります。

Config Editor を起動し「既定のブラウザーとして設定」をクリックします。

「すべて選択」をチェックし、「保存」をクリックします。

~ここまで~

インストール後 (Chrome 拡張がインストールされた場合)

Chrome の予測サービスをオフにします。*6

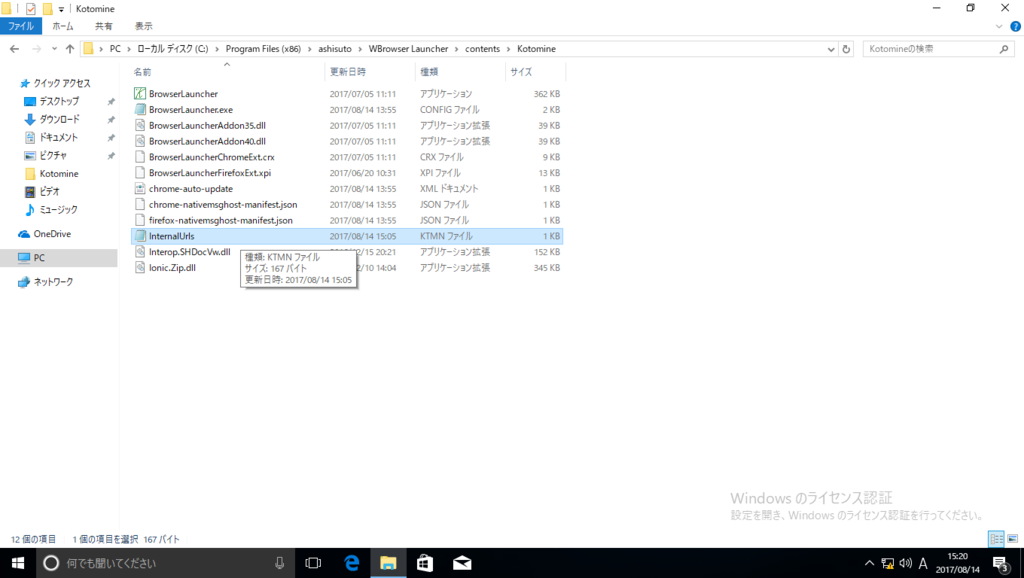

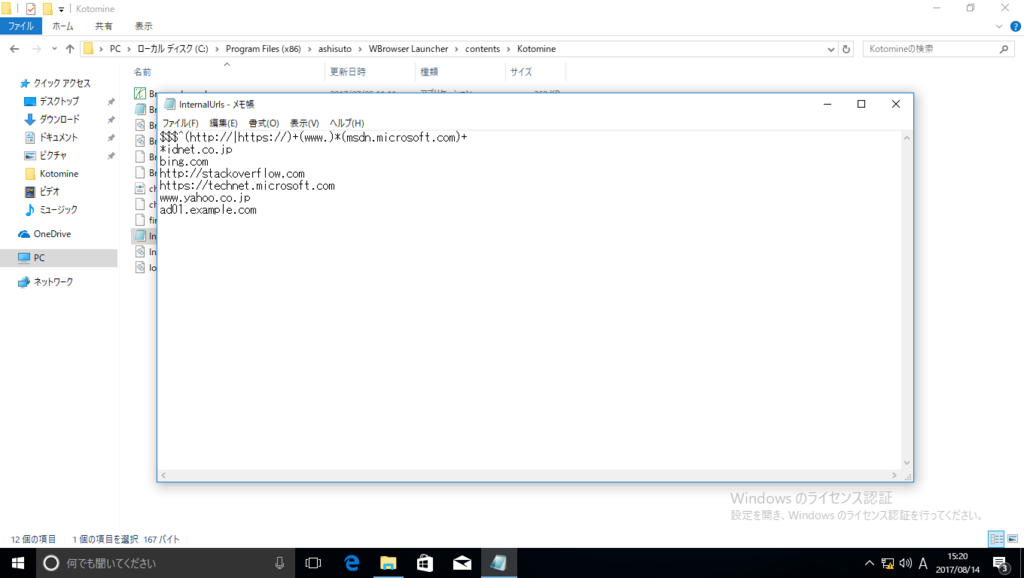

イントラネット URL リストの編集*7

インストール先フォルダーに格納された InternalUrls ファイルをメモ帳などで編集します。

本例では、イントラネット向けサイトとして"ad01.example.com"を設定します。

接続確認

上記 URL へアクセスすると、ローカルブラウザでアクセスします。

URL リストに記載されていない URL(本例では google.com)へアクセスすると、AccessPad を起動し、仮想ブラウザで接続します。

以上

Ericom Connect インストール手順

Ericom Connect とは

Windows Server の Remote Desktop Services(RDS)、VDI などのクライアント仮想化サーバーと、各クライアントを仲介するコネクションブローカーです。詳細についてはこちらを参照ください。

Ericom Connect 要件

各サーバーのシステム要件についてはこちらを参照ください。

Ericom Connect インストールの事前作業

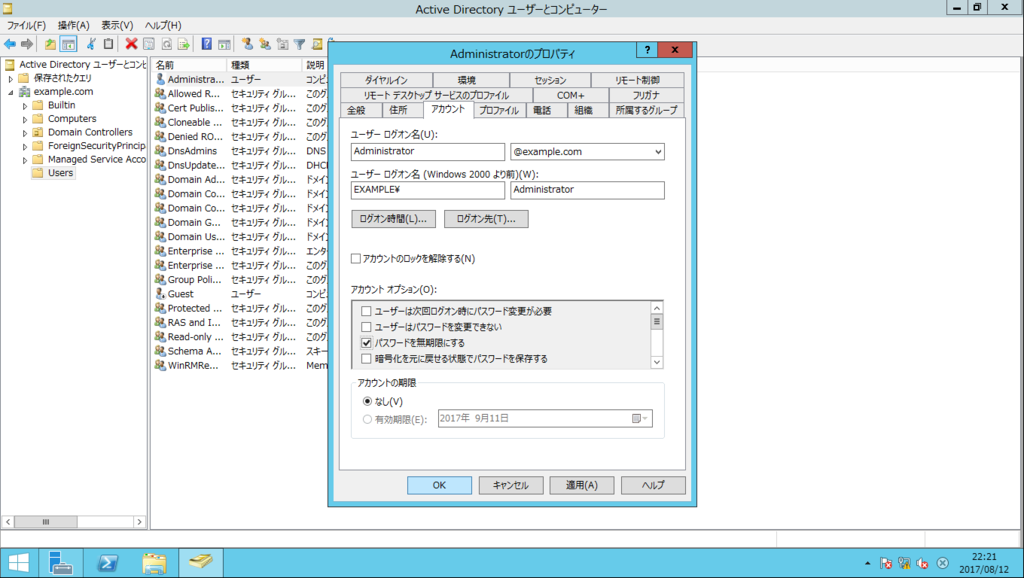

- Ericom Connect サーバーをドメインへ参加させます。

- Ericom Connect サーバーインストール用のアカウントに UPN(User Principal Name)を登録します。

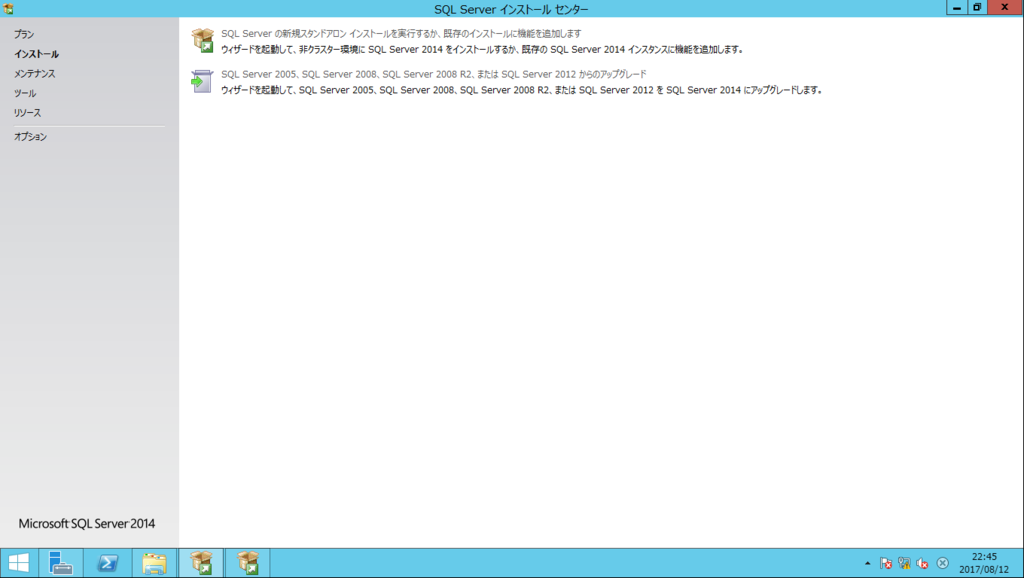

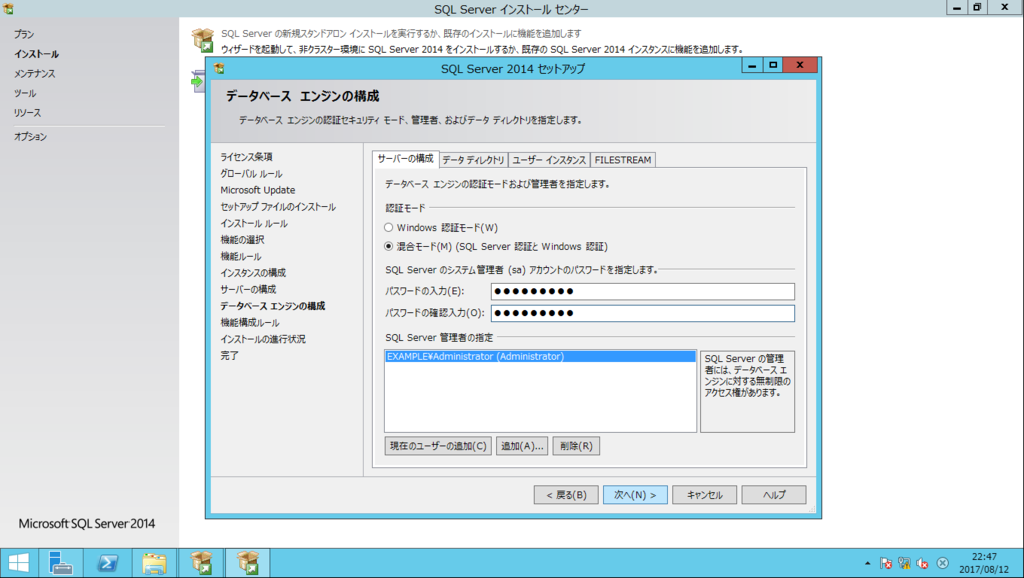

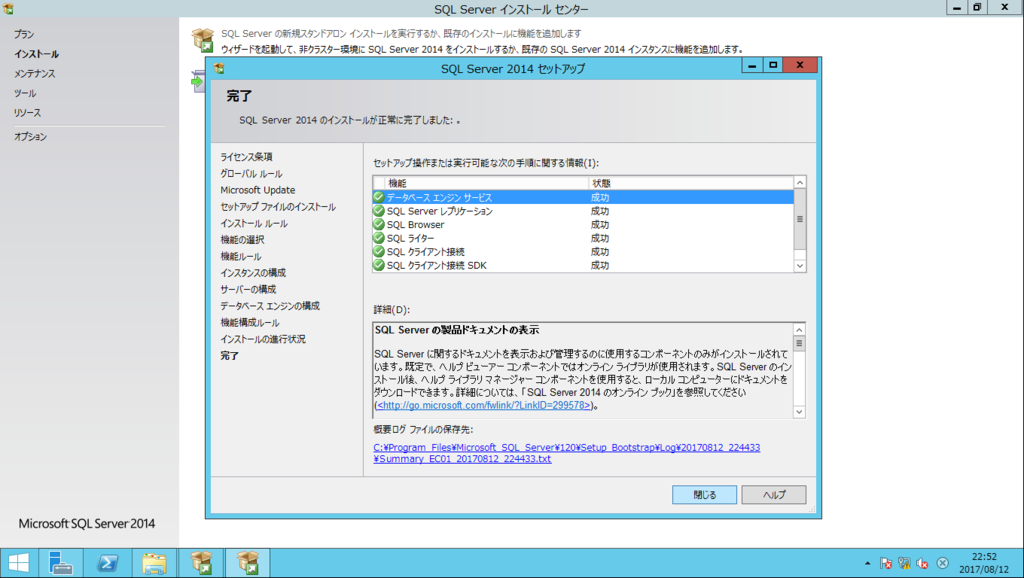

SQL Server 2014 Express をインストールします。*1

「SQL Server Browser」サービスのスタートアップの種類を「自動」に変更します。

認証モードを「混合モード」に変更し、任意の sa アカウント用パスワードを入力します。

他パラメータはデフォルトを使用します。

「SQL Server 2014 構成マネージャー」を起動します。

「プロトコル」の「TCP/IP」を有効にし、SQL Server のサービスを再起動します。

Ericom Connect インストール

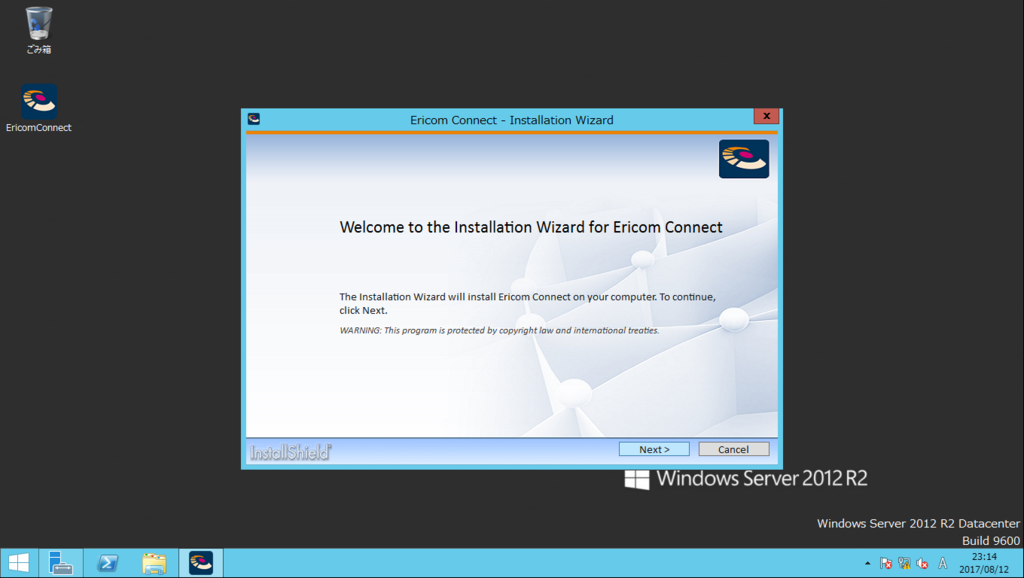

EricomConnect.exe を実行します。

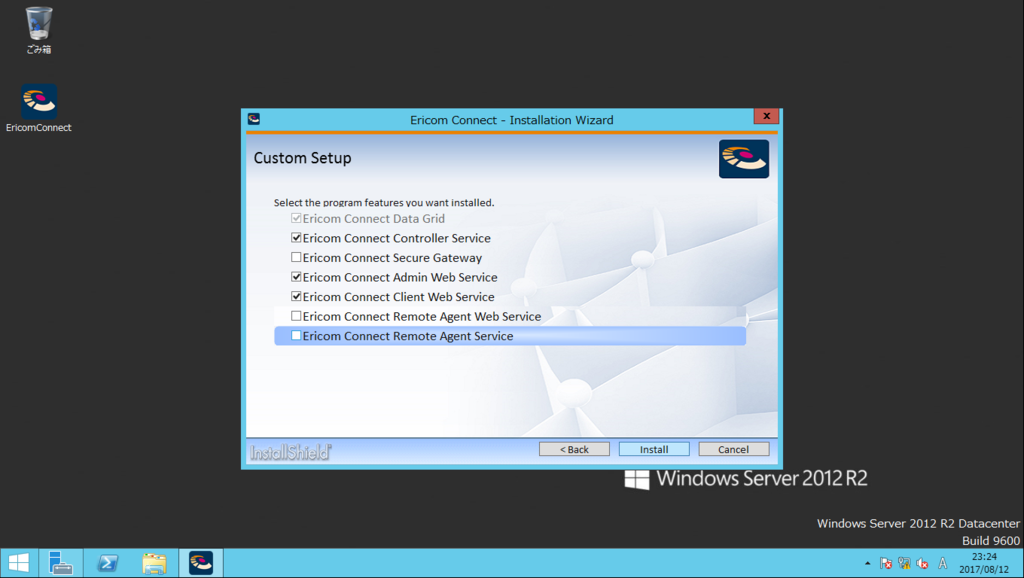

「Custom」を選択します。

インストールするコンポーネントを選択します。 本例では RDS を別建てし ESG*2 をインストールしないことを前提としています。

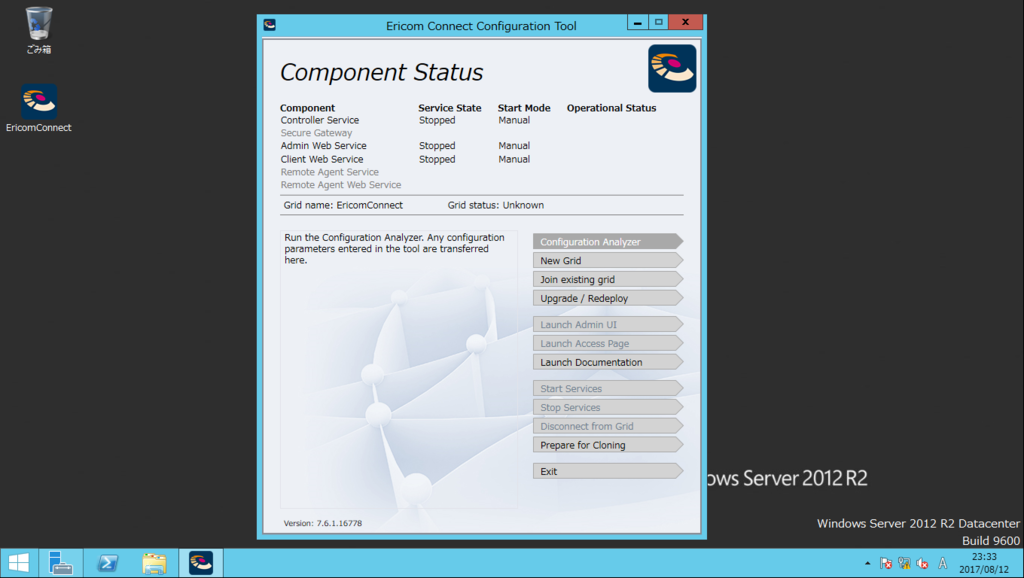

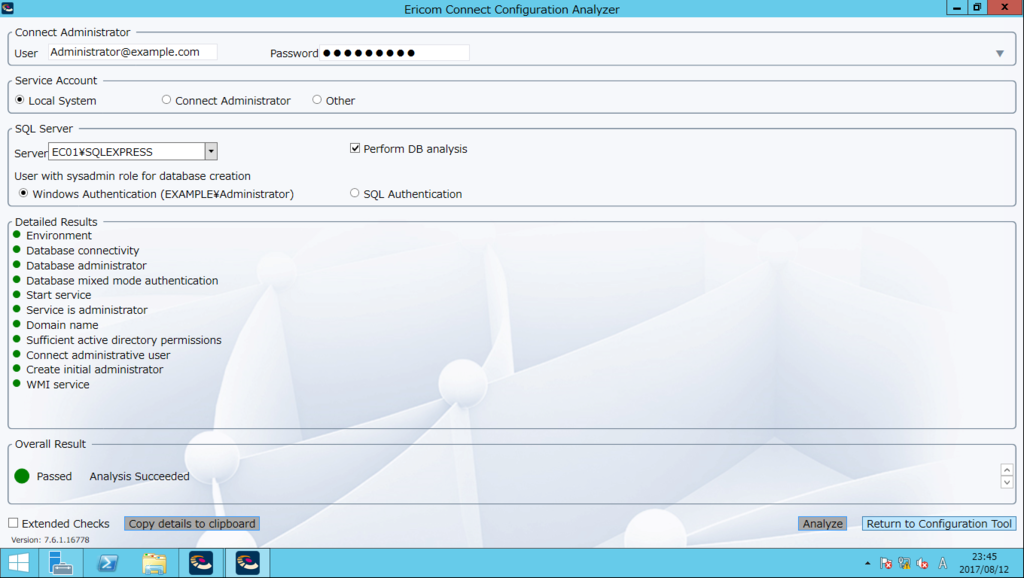

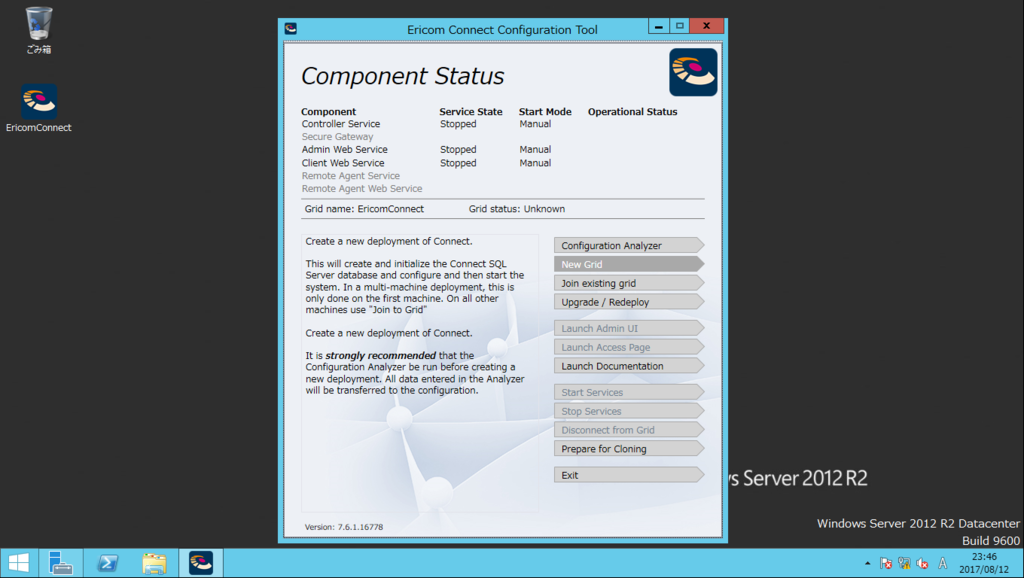

インストール後「Ericom Connect Configuration Tool」が自動で起動するので「Configuration Analyzer」をクリックします。

「Connect Administrator」の項にドメイン管理者パスワードを入力し、「Analyze」をクリックします。

全ての項目が緑色になることを確認し、「Return to Configuration Tool」をクリックします。

「New Grid」をクリックします。

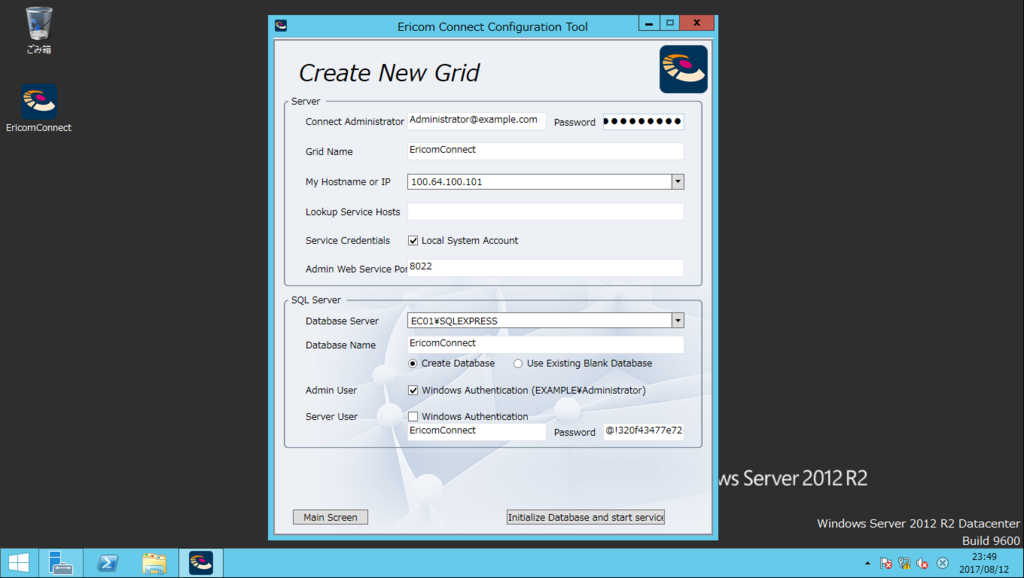

「Grid Name」に任意のグリッド名を入力、Server User のパスワードを任意の値に変更し「Initialize Database..」をクリックします。

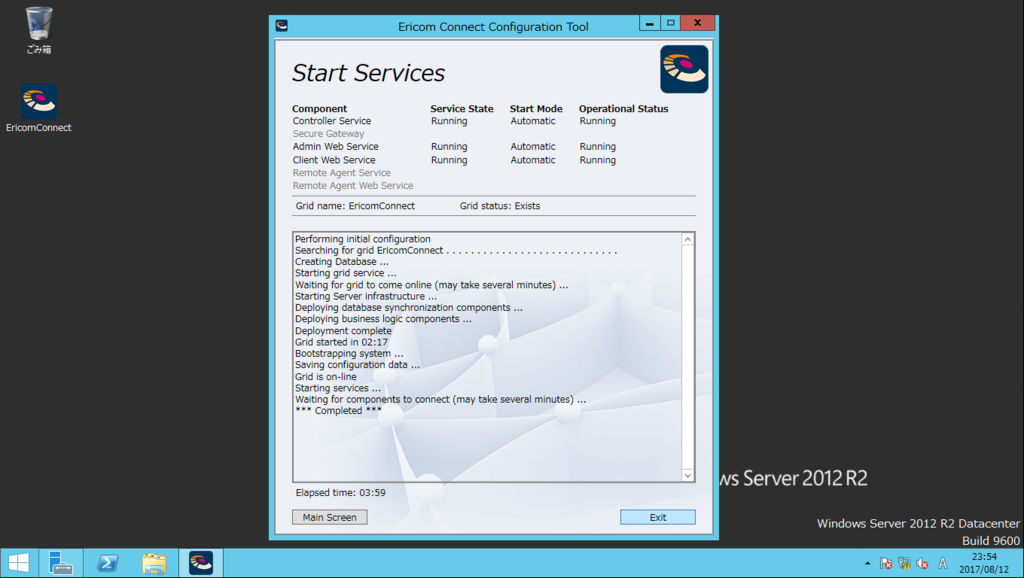

「Completed」の表示を確認後、Configuration Tool を終了します。

"https://「Connect サーバーアドレス」:8022/admin" にアクセスし、Connect サーバー管理者でログインします。

管理コンソール画面が表示されます。

RDS サーバーインストールの事前作業

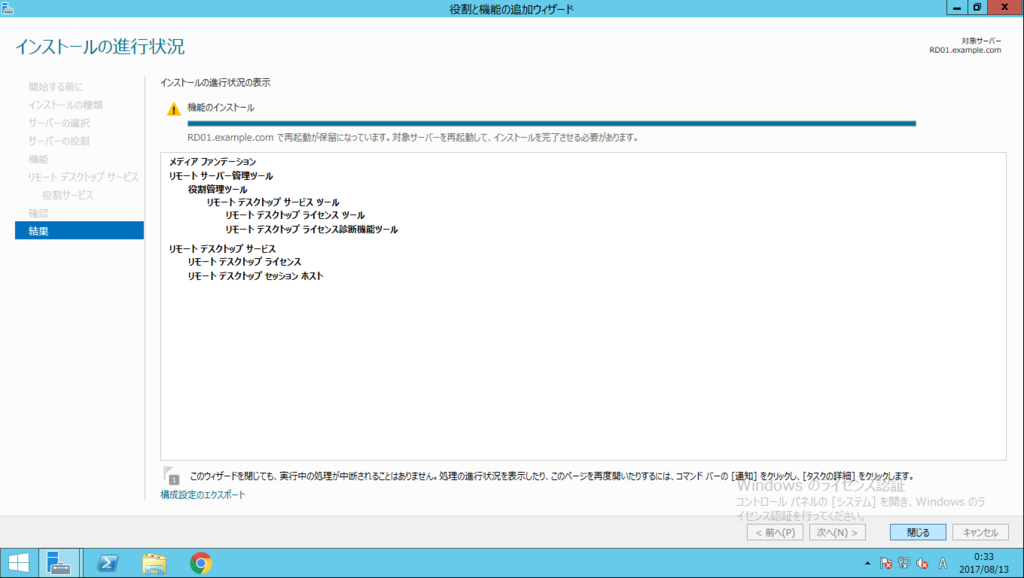

「リモートデスクトップセッションホスト」と「リモートデスクトップライセンス」をインストールします。

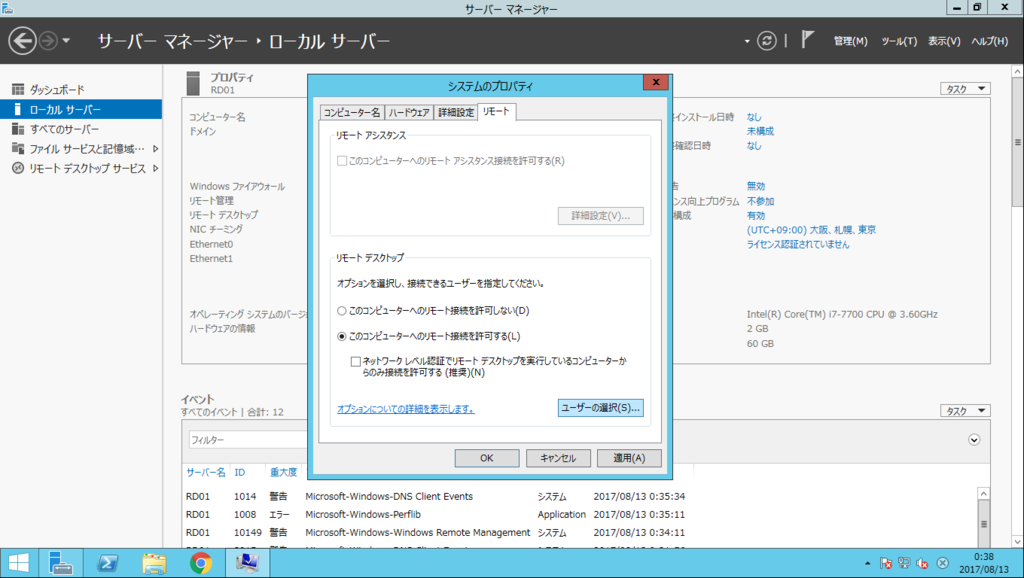

「このコンピュータへのリモート接続を許可する」をチェックします。

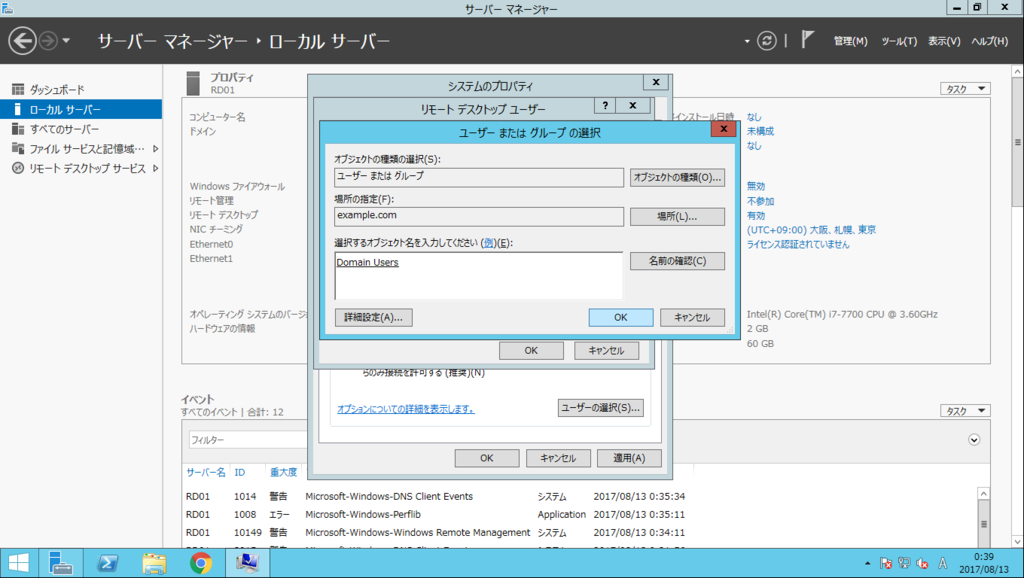

ユーザの選択で本例では「Domain Users」を選択します。

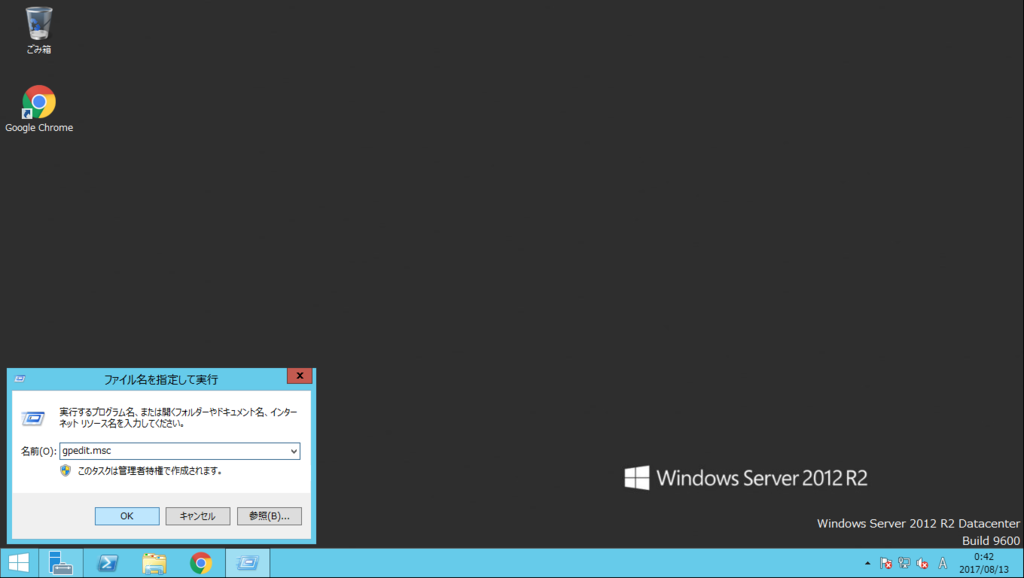

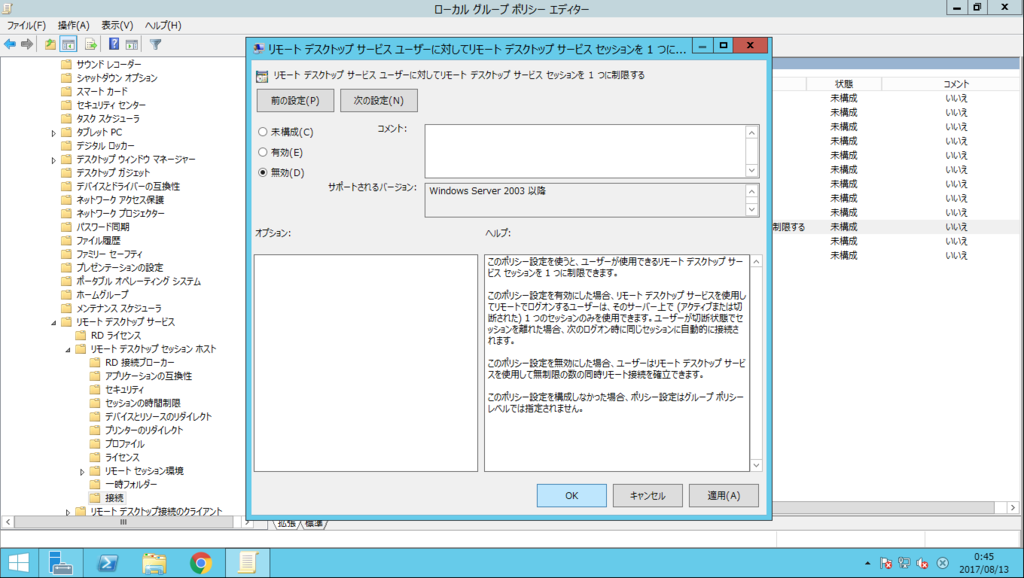

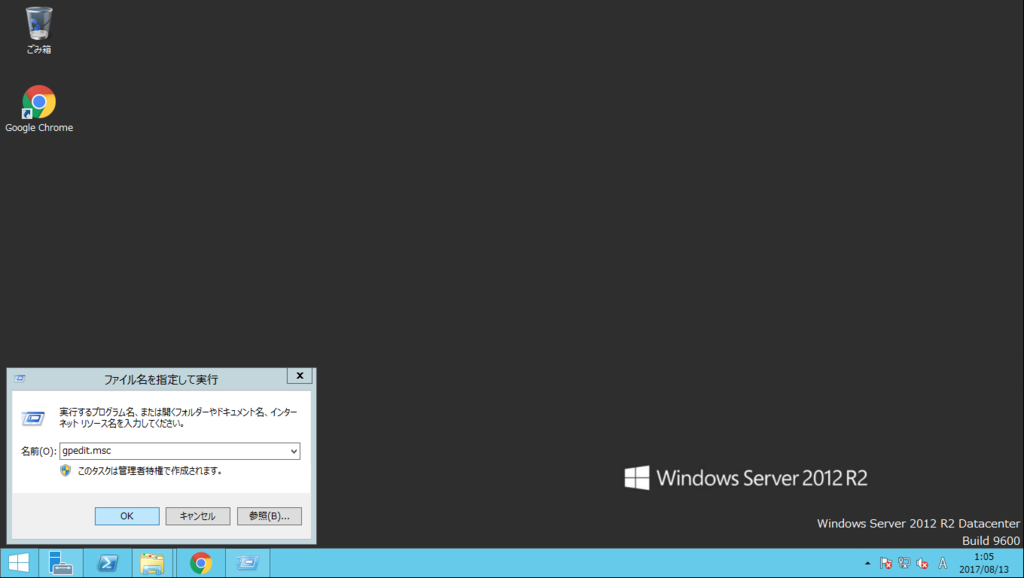

RDS サーバーへのセッションを、1ユーザで複数セッション接続可能になるように設定します。「ファイル名を指定して実行」にて「gpedit.msc」と入力し、「OK」をクリックします。

ローカルグループポリシーエディターで、「コンピュータの構成」 > 「管理用テンプレート」 > 「Windowsコ ンポーネント」 > 「リモートデスクトップサービス」 > 「リモートデスクトップセッションホスト」 > 「接続」の「リモートデスクトップサービスユーザーに対してリモートデスクトップサービスセッションを1つに制限する」をダブルクリックします。

「無効」にチェックを入れ、「OK」をクリックします。

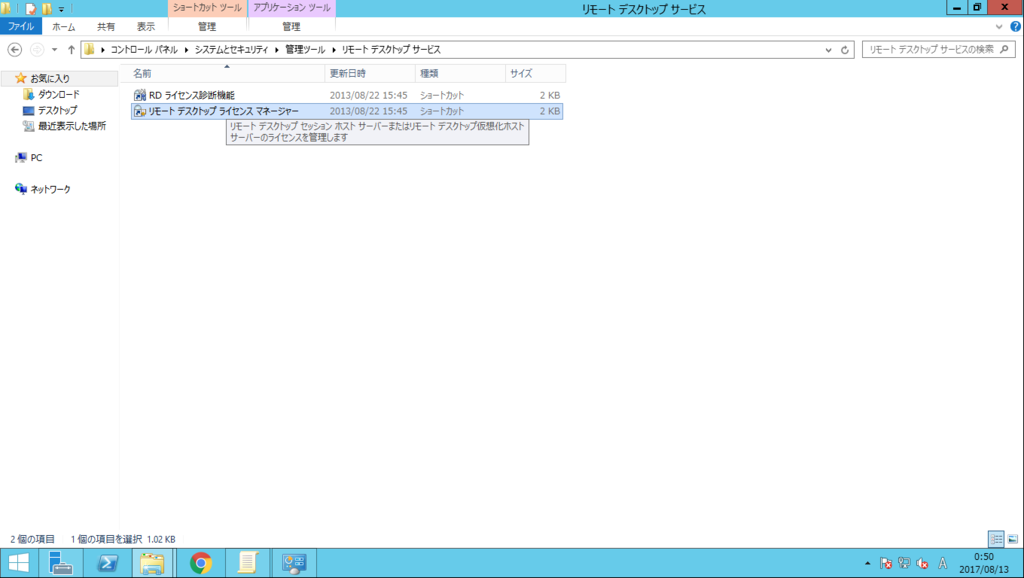

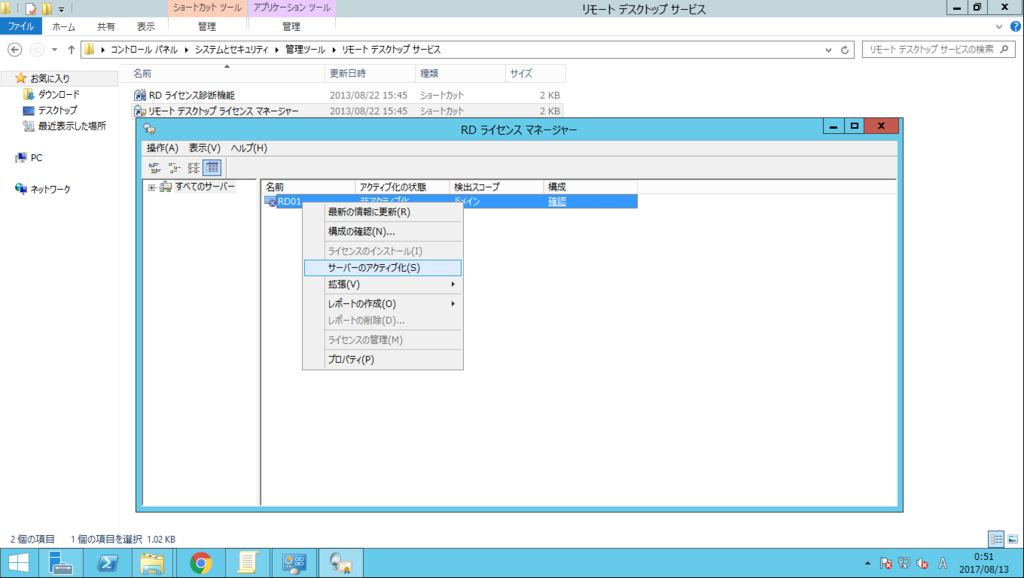

リモートデスクトップライセンスサーバーを有効化します。「リモートデスクトップライセンスマネージャー」を起動します。

「サーバーのアクティブ化」を選択します。

「ライセンスのインストール ウィザードを開始する」のチェックを外し、「完了」をクリックします。*3

「ファイル名を指定して実行」を起動して「gpedit.msc」と入力し、「OK」をクリックします。

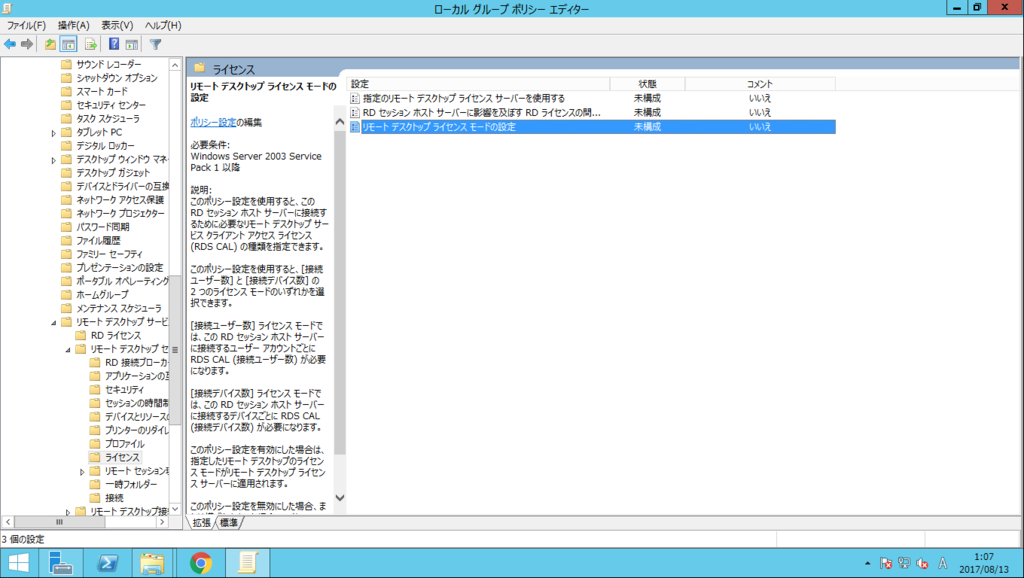

「コンピューターの構成」 > 「管理用テンプレート」 > 「Windows コンポーネント」 > 「リモートデスクトップサービス」 > 「リモートデスクトップセッションホスト」 > 「ライセンス」の「リモートデスクトップライセンスモードの設定」のポリシーをダブルクリックします。

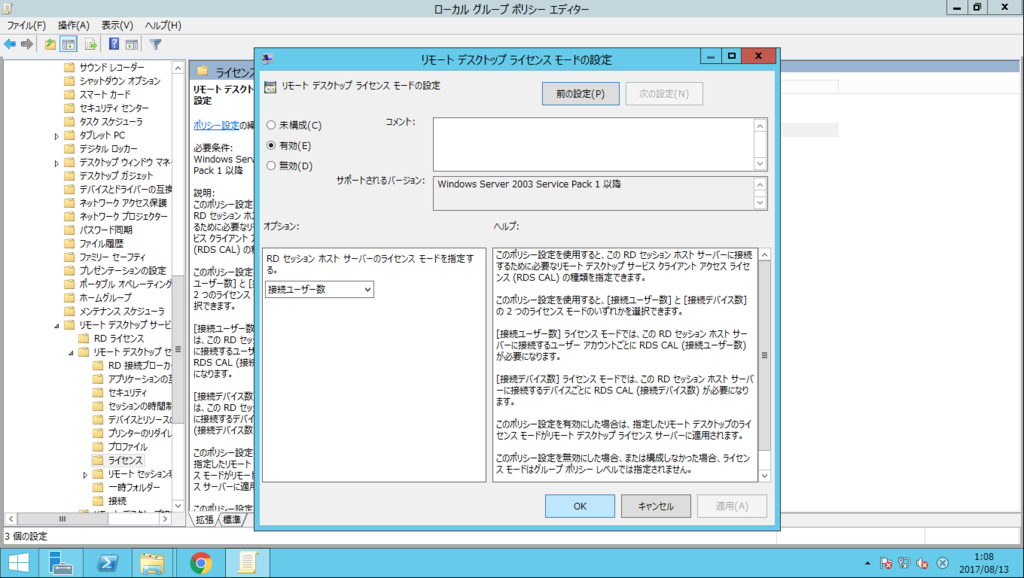

リモートデスクトップライセンスモードを「有効」にし、「接続ユーザ数」を指定し「OK」をクリックします。

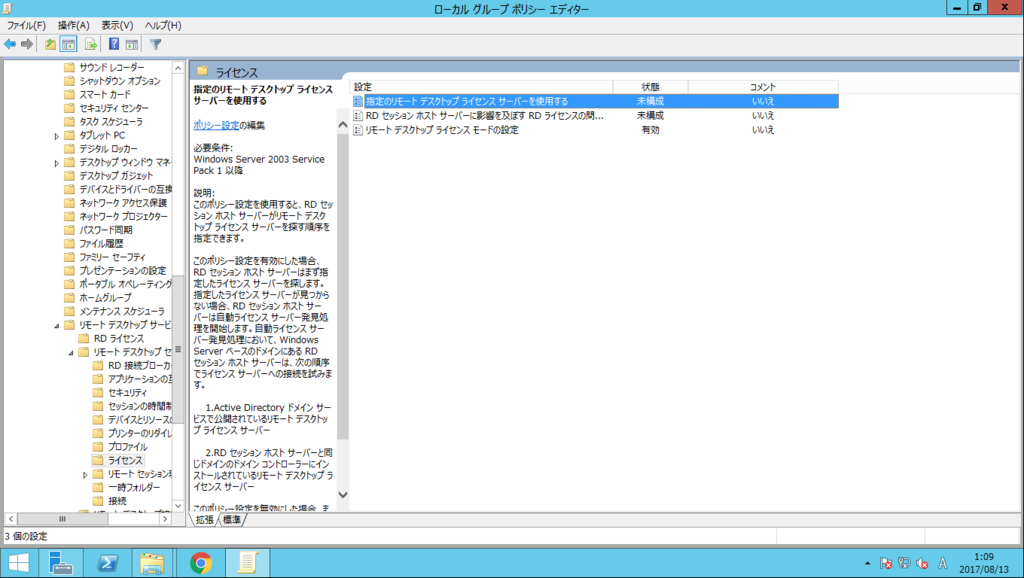

次に、リモートデスクトップライセンスサーバーを指定します。

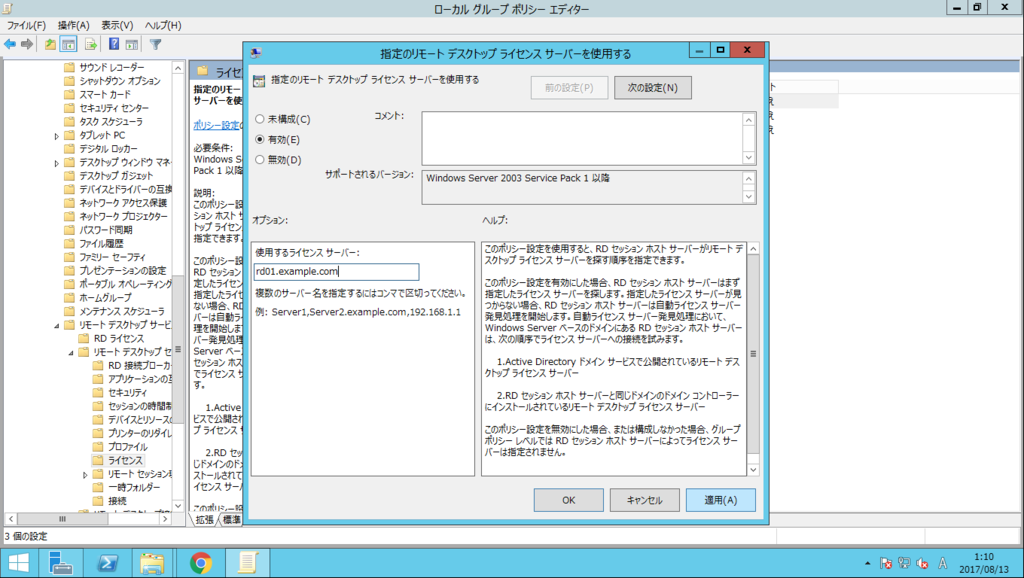

ライセンスサーバーを使用するを有効にし、ライセンスサーバーを指定します。

「gpupdate /force」コマンドを実行し、実行結果にエラーが無いことを確認します。

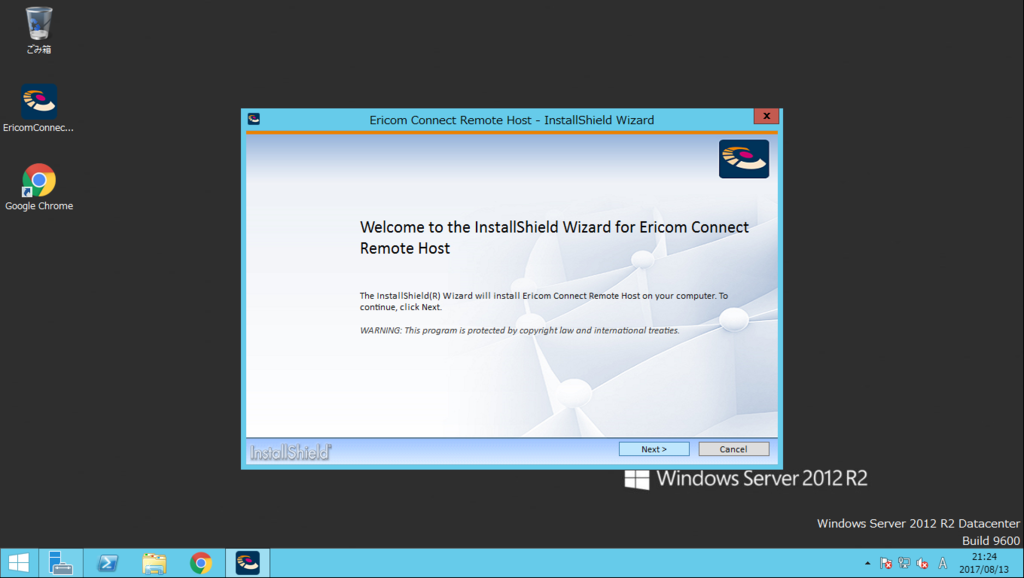

RemoteAgent のインストール

EricomConnectRemoteHost_x64.exe を実行します。

パラメータはデフォルトを使用します。

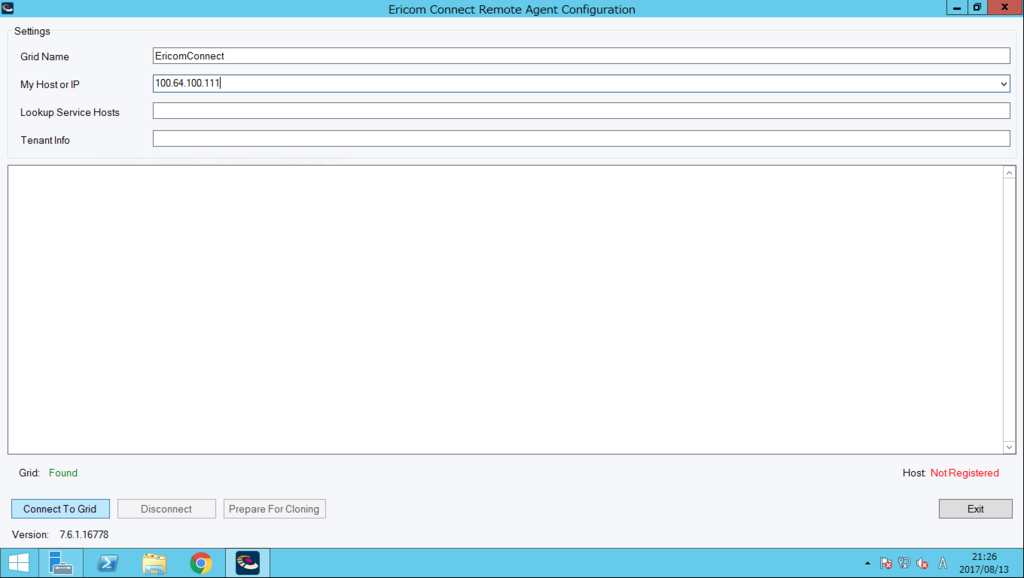

インストール後「RemoteAgent Configuration」が自動で起動するので、Connect サーバ導入時に設定したグリッド名を設定します。

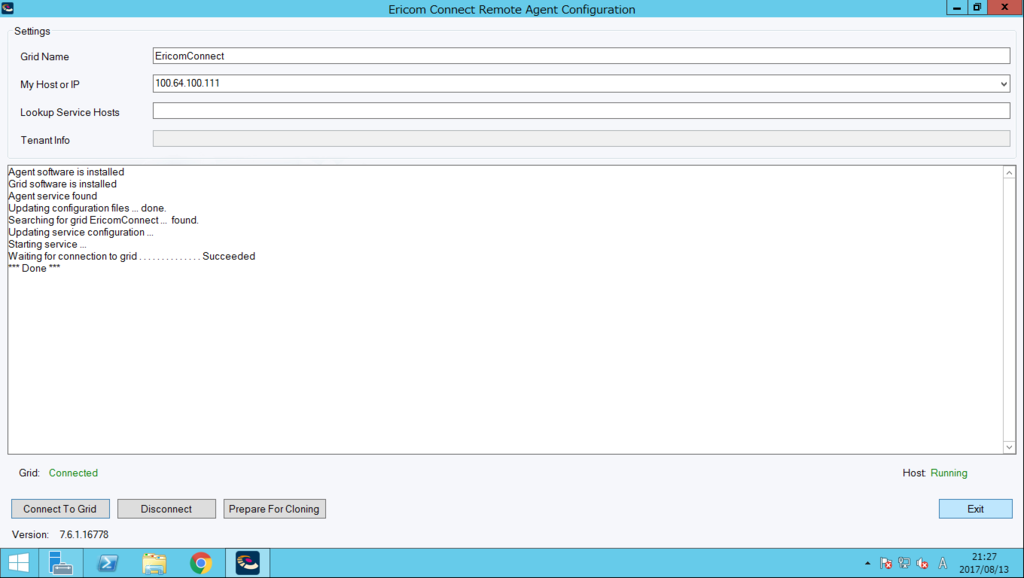

Starting service メッセージが表示されることを確認します。

Connect 管理コンソールにログインして、「リソースサーバーのステータス」に RDS が登録されていることを確認します。

「サービス」でグリッドに接続されているサーバの一覧に RDS が登録されていることを確認します。

アプリケーションの公開設定

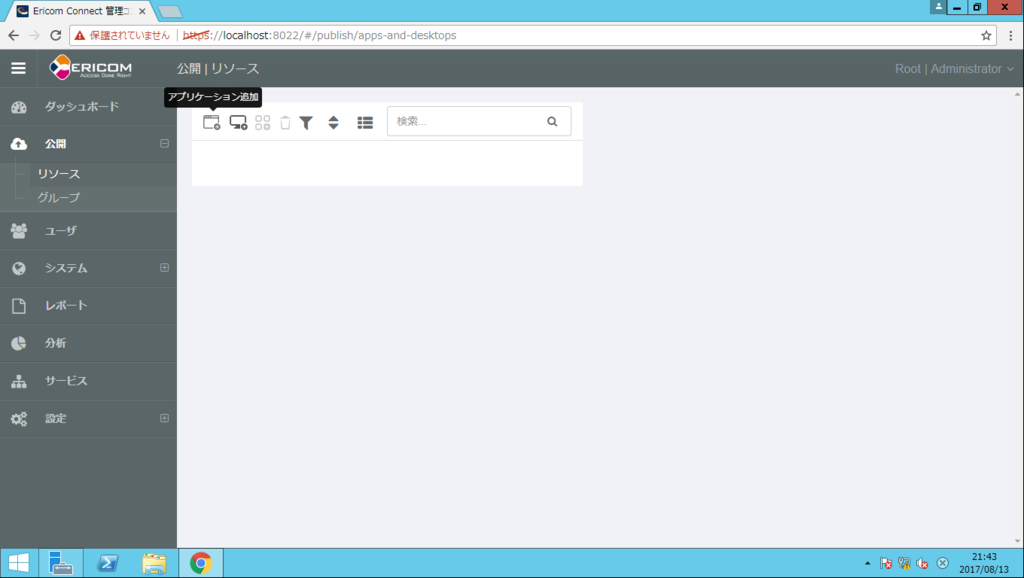

Connect 管理コンソールにログオンし、「リソース」 > 「アプリケーション追加」をクリックします。

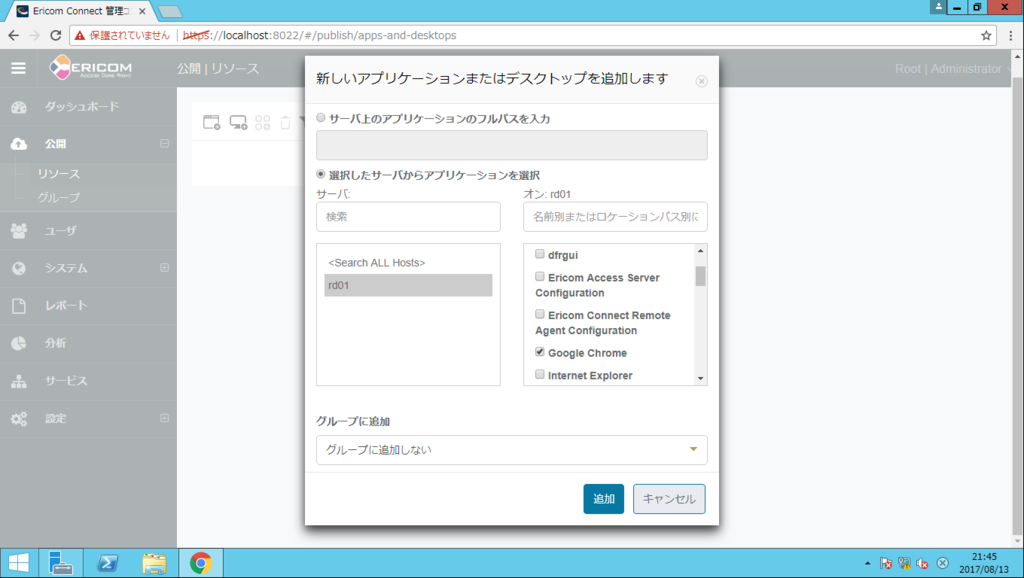

サーバ一覧で、rd01 を選択し、公開するアプリケーション(本例では chrome)を選択し「追加」をクリックします。

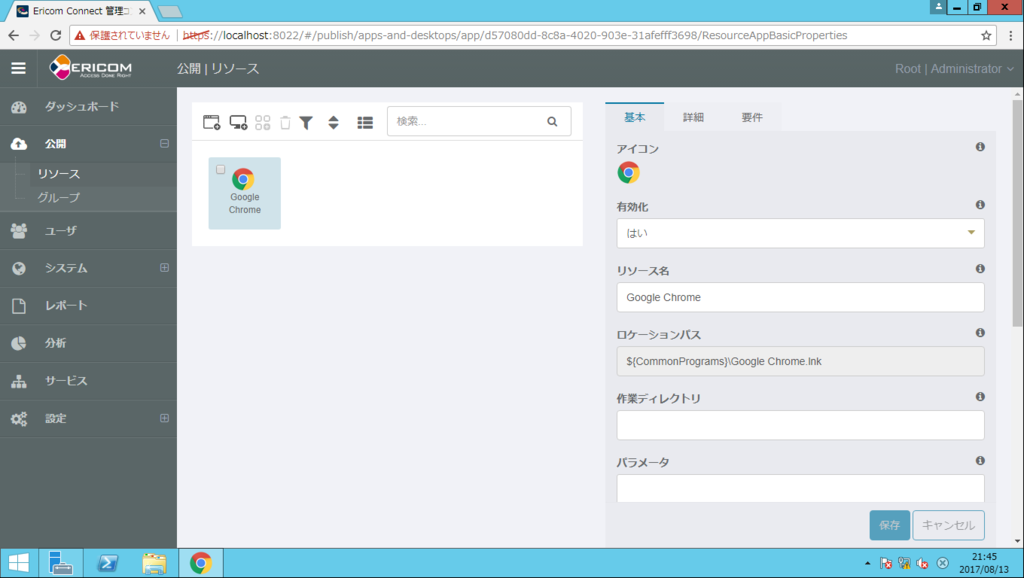

公開した「chrome」のアイコンが表示されることを確認します。

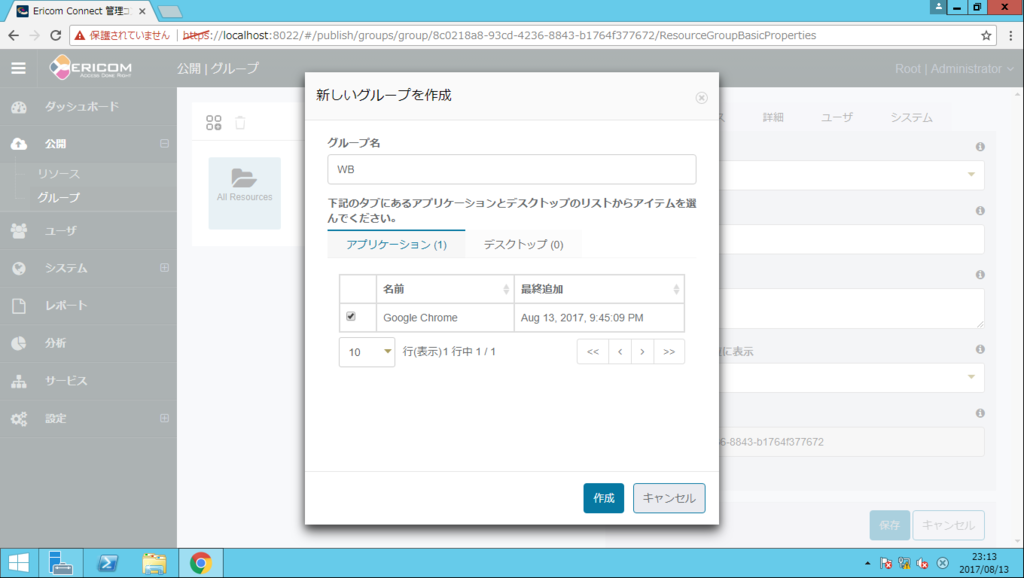

「グループ」 > 「グループ追加」をクリックします。

グループ名を設定し、公開するアプリケーションにチェックを入れ「作成」をクリックします。

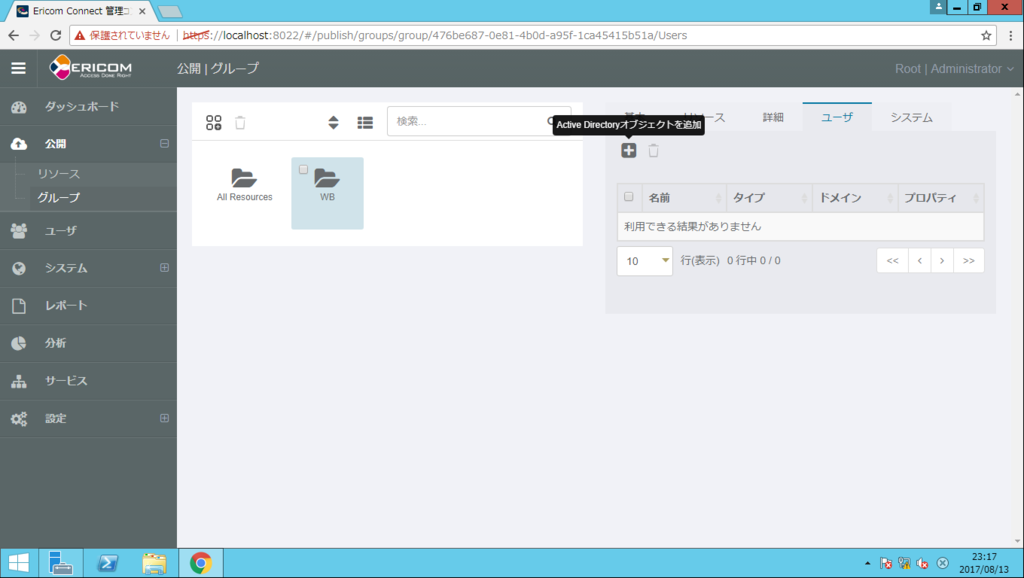

公開アプリケーションを使用できるユーザを割り当てます。「ユーザ」タブで 「Active Directory オブジェクトを追加」をクリックします。

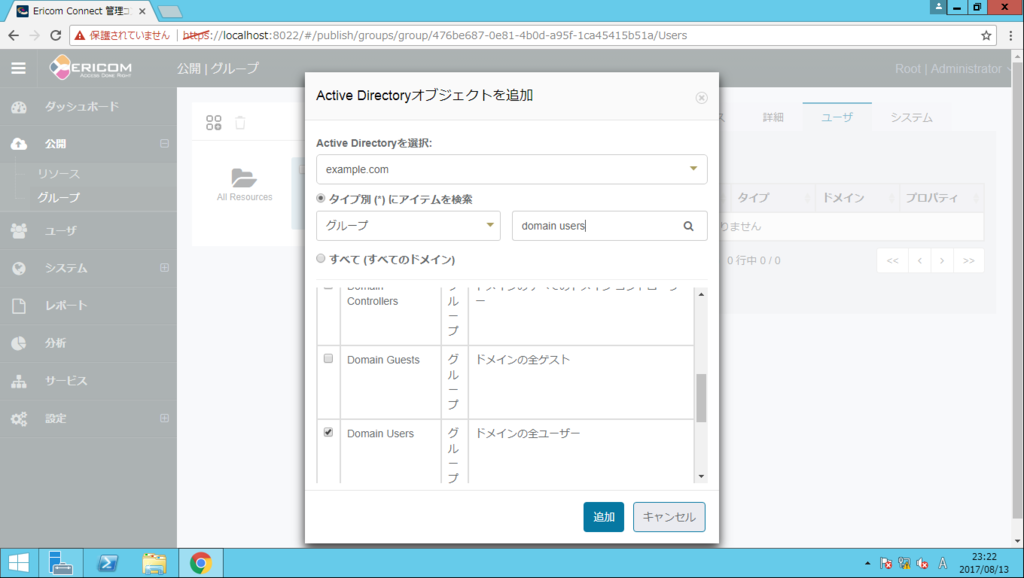

ドメイン上のグループを指定し「追加」をクリックします。

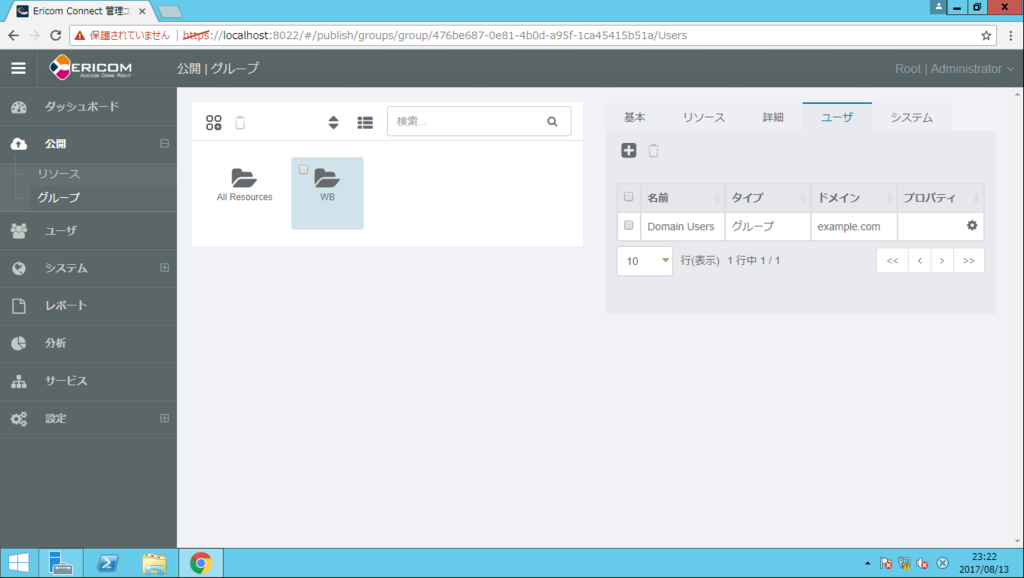

「Domain Users」に所属しているユーザがアプリケーションを使用可能となります。

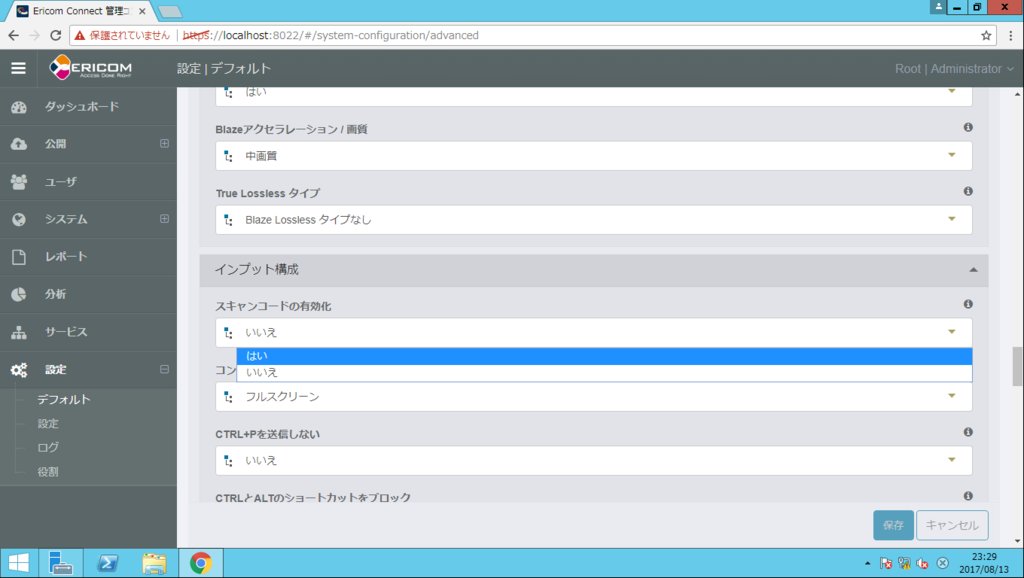

「半角/全角」キーの利用を許可する場合、「設定」 > 「デフォルト」 > 「スキャンコードの有効化」を「はい」に変更します。

「Access Portal の言語」と「Access Portal キーボード」に「jajp」と入力し、「保存」をクリックします。

接続確認

AccessPortal を使用したブラウザ接続

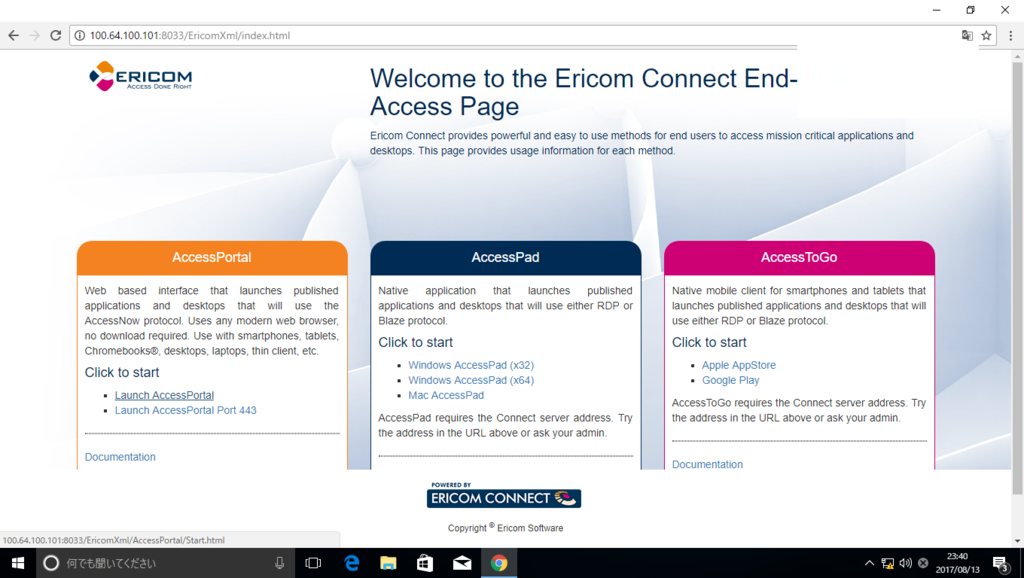

クライアント端末から、"http://「Connect サーバーアドレス」:8033/" にアクセスし、「Launch AcceessPortal」をクリックします。

アカウント情報を入力し、「ログイン」をクリックします。

左ペインの公開アプリケーション(本例では chrome)をクリックします。

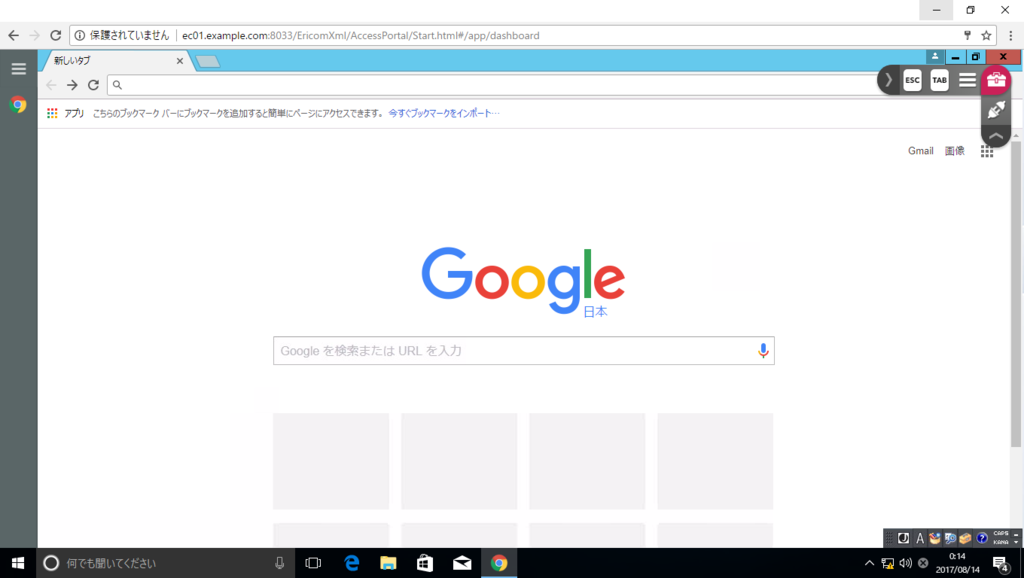

ローカルブラウザ内にアプリケーションが起動します。

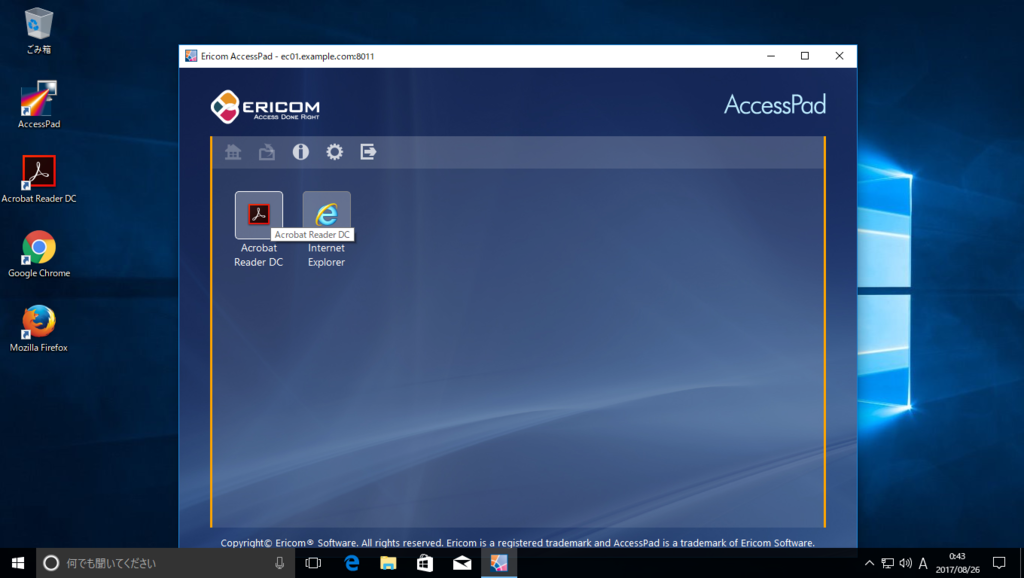

AccessPad を使用したブラウザ接続

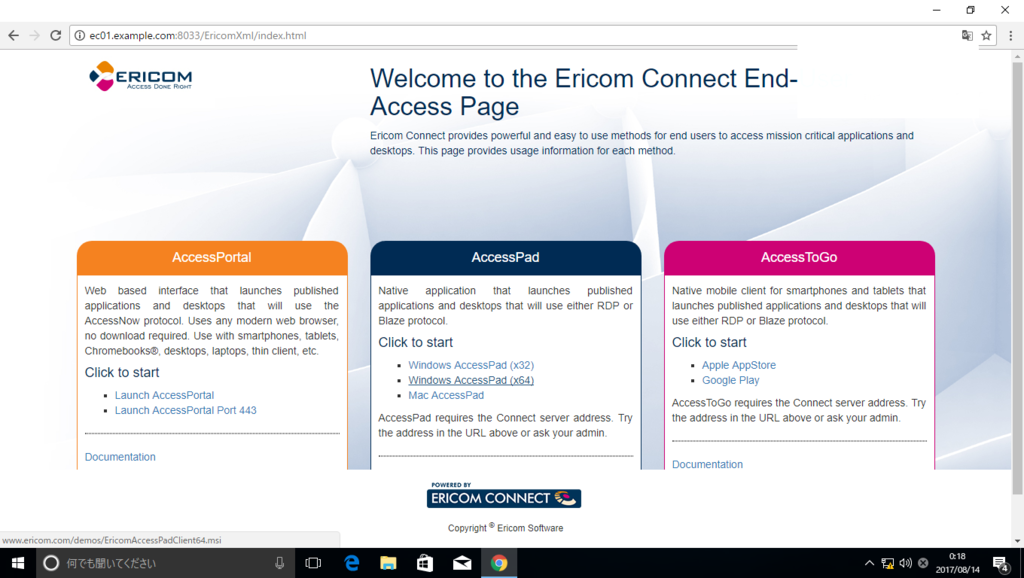

クライアント端末から、"http://「Connect サーバーアドレス」:8033/" にアクセスし、「Windows AccessPad (x64)」をクリックします。

EricomAccessPadClient64.exe をインターネット経由でダウンロードしますのでインストールします。

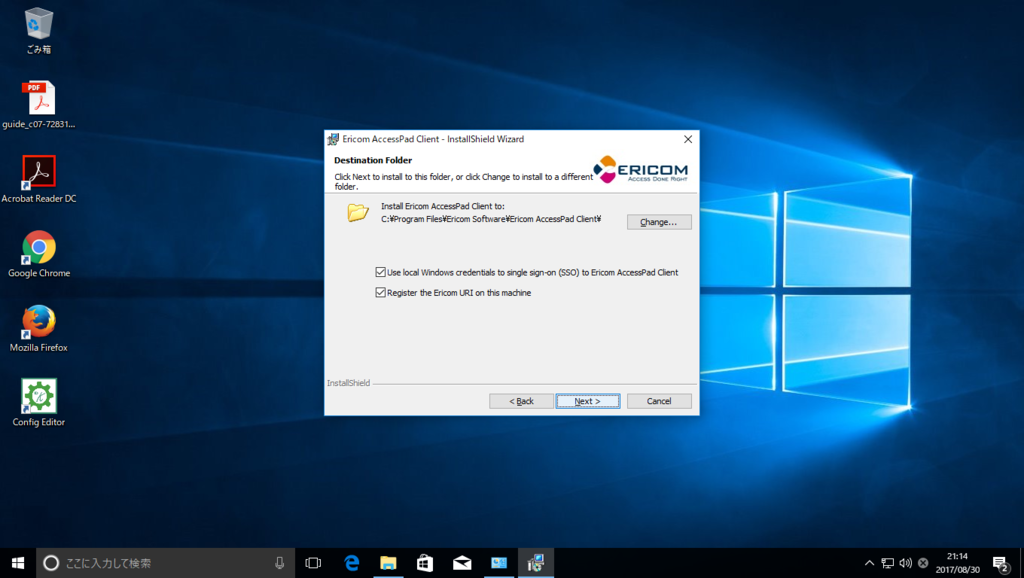

AccessPad インストール時、「Use Local Windows credentials to SSO..」にチェックを入れてインストールすると、Windows のアカウントで自動ログインができるようになります。*4

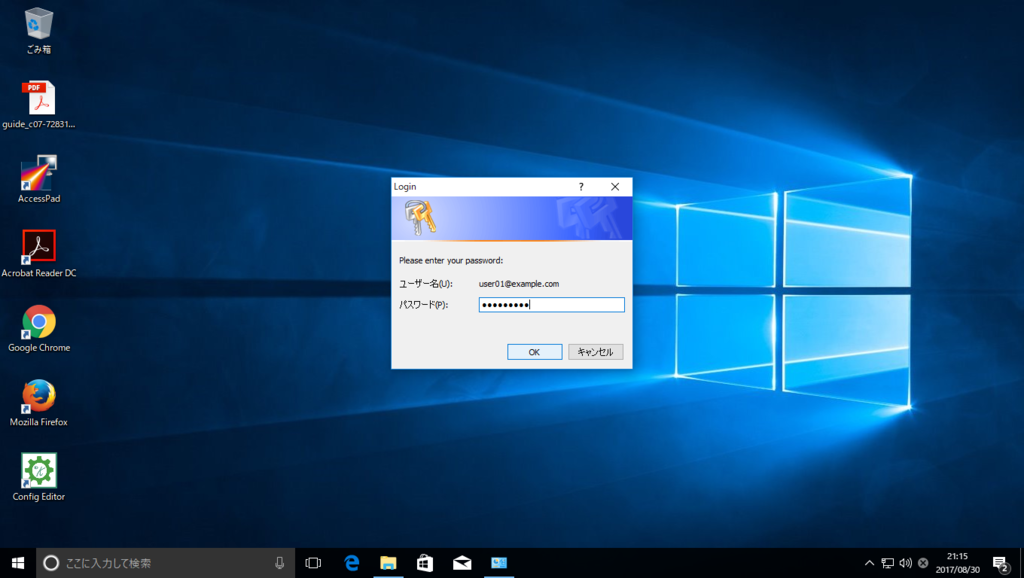

インストール直後だけパスワードを入力する必要があります。以後は端末再起動後もログイン作業は省略されます。

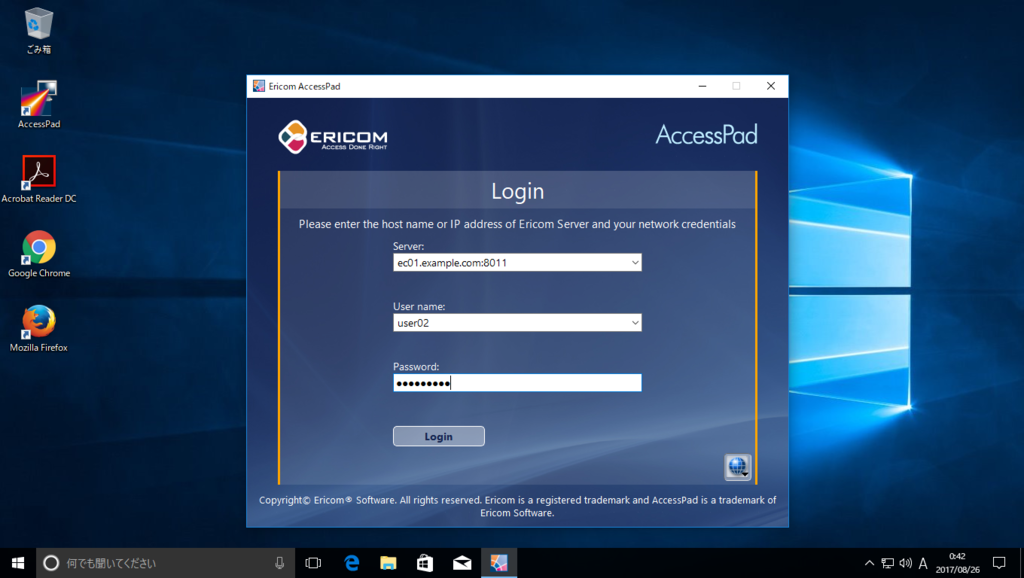

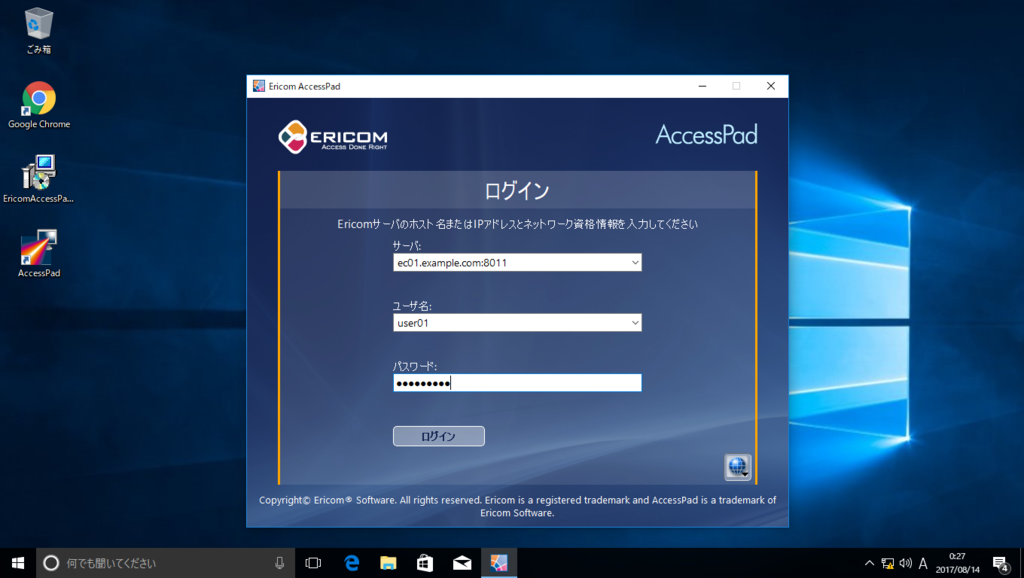

AccessPad を起動し、サーバー、アカウント情報を入力後、「ログイン」をクリックします。サーバー欄は "「Connect サーバアドレス」:8011"と入力します。

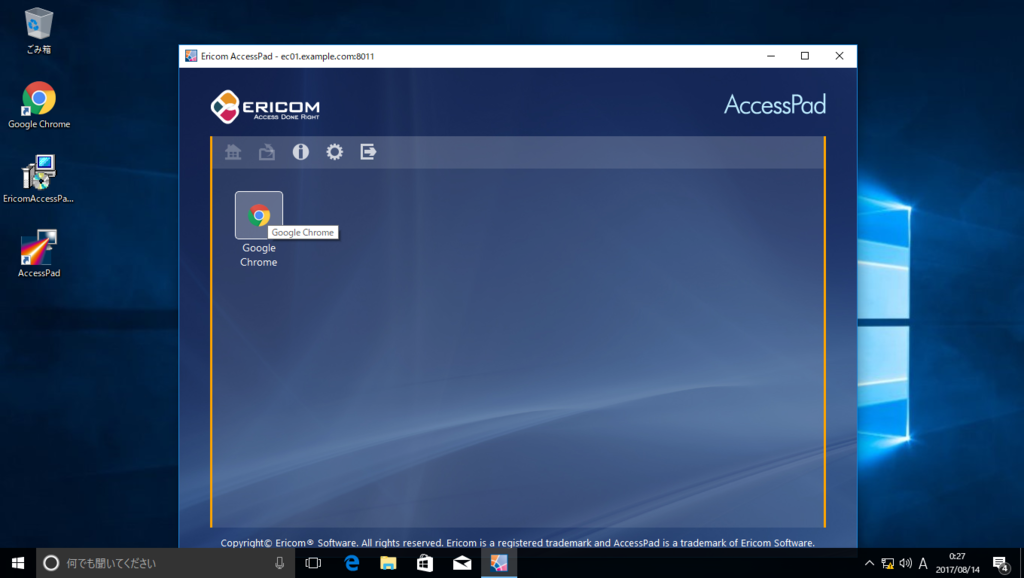

公開アプリケーション(本例では chrome)をクリックします。

アプリケーションが起動します。

以上

UCS へ ESXi6.5 をインストールした際に発生した問題について

問題

Cisco の UCS C220 M4S に VMware ESXi6.5(Custom)をインストールしたところ、ネットワークアダプタへ割り当てるデバイス名(vmnicN:N は整数)が予期せぬ形となる問題に遭遇しました。

KB2091560を参考に、デバイス名の割り当てを変更する等色々試しましたが正攻法では回避できず、以下の対策でのみ解決することができました。本対策の妥当性については、今後メーカへ確認予定です。

ESXi6.5 新規インストール後の問題

ESXi のバージョン確認

~ # esxcli system version get Product: VMware ESXi Version: 6.5.0 Build: Releasebuild-5310538 Update: 0 Patch: 19

インターフェース構成の確認

~ # esxcfg-nics -l Name PCI Driver Link Speed Duplex MAC Address MTU Description M1-1 -> vmnic0 0000:06:00.0 igbn Up 1000Mbps Full a0:36:9f:8d:05:4c 1500 Intel Corporation I350 Gigabit Network Connection M1-2 -> vmnic1 0000:06:00.1 igbn Down 0Mbps Half a0:36:9f:8d:05:4d 1500 Intel Corporation I350 Gigabit Network Connection M2-1 -> vmnic2 0000:81:00.0 igbn Up 1000Mbps Full a0:36:9f:8f:7a:60 1500 Intel Corporation I350 Gigabit Network Connection M2-2 -> vmnic3 0000:81:00.1 igbn Down 0Mbps Half a0:36:9f:8f:7a:61 1500 Intel Corporation I350 Gigabit Network Connection M2-3 -> vmnic4 0000:81:00.2 igbn Down 0Mbps Half a0:36:9f:8f:7a:62 1500 Intel Corporation I350 Gigabit Network Connection M2-4 -> vmnic5 0000:81:00.3 igbn Up 1000Mbps Full a0:36:9f:8f:7a:63 1500 Intel Corporation I350 Gigabit Network Connection LOM1 -> vmnic6 0000:01:00.0 igbn Up 1000Mbps Full 00:35:1a:10:44:0e 1500 Intel Corporation I350 Gigabit Network Connection LOM2 -> vmnic7 0000:01:00.1 igbn Up 1000Mbps Full 00:35:1a:10:44:0f 1500 Intel Corporation I350 Gigabit Network Connection M1-3 -> vmnic8 0000:06:00.2 igbn Down 0Mbps Half a0:36:9f:8d:05:4e 1500 Intel Corporation I350 Gigabit Network Connection M1-4 -> vmnic9 0000:06:00.3 igbn Up 1000Mbps Full a0:36:9f:8d:05:4f 1500 Intel Corporation I350 Gigabit Network Connection

通常では以下のとおり割り当てられますが、上記のとおり想定外の割り当てとなります。

- LOM1 -> vmnic0(LOM1 はオンボード NIC1 の略称)

- LOM2 -> vmnic1(LOM2 はオンボード NIC2 の略称)

- M1-1~4 -> vmnic2~5(M1 はスロット1に挿入されたメザニンカードの略称)

- M1-2~4 -> vmnic6~9(M2 はスロット2に挿入されたメザニンカードの略称)

ネットワークアダプタとエイリアス名の割り当てを表示(上記同様にバラバラです。)

~ # localcli --plugin-dir /usr/lib/vmware/esxcli/int/ deviceInternal alias list | grep vmnic | grep -v logical M1-1 -> pci p0000:06:00.0 vmnic0 M1-2 -> pci p0000:06:00.1 vmnic1 M2-1 -> pci p0000:81:00.0 vmnic2 M2-2 -> pci p0000:81:00.1 vmnic3 M2-3 -> pci p0000:81:00.2 vmnic4 M2-4 -> pci p0000:81:00.3 vmnic5 LOM1 -> pci s00000000.00 vmnic6 LOM2 -> pci s00000000.01 vmnic7 M1-3 -> pci s00000000.02 vmnic8 M1-3 -> pci s00000000.03 vmnic9

回避策

本事象は、ESXi5.1では発生せず、またKB2091560にも記載があるとおり、ESXi のアップデートをしてもアップデート前に割り当てたデバイス名は維持されるため、ESXi6.5 を新規インストールせず、5.1からアップデートします。(以下 KB 抜粋)

Upgrades from one release of ESXi to the next, including autodeploy configurations, do not change the aliases previously assigned to the system's ports. This includes upgrading from prior releases to ESXi 5.5 and later.

ESXi5.1 新規インストール後の状態

ESXi のバージョン確認

~ # esxcli system version get Product: VMware ESXi Version: 5.1.0 Build: Releasebuild-2323236 Update: 3

インターフェース構成の確認

~ # esxcfg-nics -l Name PCI Driver Link Speed Duplex MAC Address MTU Description LOM1 -> vmnic0 0000:01:00.0 igbn Up 1000Mbps Full 00:35:1a:10:44:0e 1500 Intel Corporation I350 Gigabit Network Connection LOM2 -> vmnic1 0000:01:00.1 igbn Up 1000Mbps Full 00:35:1a:10:44:0f 1500 Intel Corporation I350 Gigabit Network Connection M1-1 -> vmnic2 0000:06:00.0 igbn Up 1000Mbps Full a0:36:9f:8d:05:4c 1500 Intel Corporation I350 Gigabit Network Connection M1-2 -> vmnic3 0000:06:00.1 igbn Down 0Mbps Half a0:36:9f:8d:05:4d 1500 Intel Corporation I350 Gigabit Network Connection M1-3 -> vmnic4 0000:06:00.2 igbn Down 0Mbps Half a0:36:9f:8d:05:4e 1500 Intel Corporation I350 Gigabit Network Connection M1-4 -> vmnic5 0000:06:00.3 igbn Up 1000Mbps Full a0:36:9f:8d:05:4f 1500 Intel Corporation I350 Gigabit Network Connection M2-1 -> vmnic6 0000:81:00.0 igbn Up 1000Mbps Full a0:36:9f:8f:7a:60 1500 Intel Corporation I350 Gigabit Network Connection M2-2 -> vmnic7 0000:81:00.1 igbn Down 0Mbps Half a0:36:9f:8f:7a:61 1500 Intel Corporation I350 Gigabit Network Connection M2-3 -> vmnic8 0000:81:00.2 igbn Down 0Mbps Half a0:36:9f:8f:7a:62 1500 Intel Corporation I350 Gigabit Network Connection M2-4 -> vmnic9 0000:81:00.3 igbn Up 1000Mbps Full a0:36:9f:8f:7a:63 1500 Intel Corporation I350 Gigabit Network Connection

上記のとおり想定どおりの割り当てとなります。

ESXi5.1 から 6.0U2 へアップデート

ESXi5.1 から 6.5 のアップデートパスはないため、まずは 6.0U2 へアップデートします。

VMware のサイトからアップデートファイルをダウンロードし、SCP 等を利用して対象のホストへ転送します。

本例では、以下のパスへ配置します。

vmfs/volumes/datastore1/update/Vmware-ESXi-6.0.0-3620759-Custom-Cisco-6.0.2.2-Bundle.zip

アップデートファイルを確認

~ # esxcli software sources profile list -d /vmfs/volumes/datastore1/update/Vmware-ESXi-6.0.0-3620759-Custom-Cisco-6.0.2.2-Bundle.zip Name Vendor Acceptance Level ---------------------------------------------- ------ ---------------- Vmware-ESXi-6.0.0-3620759-Custom-Cisco-6.0.2.2 Cisco PartnerSupported

ESXi5.1 から 6.0U2 へアップデート実行

~ # esxcli software profile update -p Vmware-ESXi-6.0.0-3620759-Custom-Cisco-6.0.2.2 -d /vmfs/volumes/datastore1/update/Vmware-ESXi-6.0.0-3620759-Custom-Cisco-6.0.2.2-Bundle.zip Update Result Message: The update completed successfully, but the system needs to be rebooted for the changes to be effective. Reboot Required: true VIBs Installed: <...snip...>

再起動

~ # reboot

ESXi5.1 から 6.0U2 アップデート後の状態

ESXi のバージョン確認

~ # esxcli system version get Product: VMware ESXi Version: 6.0.0 Build: Releasebuild-3620759 Update: 2 Patch: 34

ESXi6.0U2 から 6.5 へアップデート

アップデートファイルを確認

~ # esxcli software sources profile list -d /vmfs/volumes/datastore1/update/Vmware-ESXi-6.5.0-4564106-Custom-Cisco-6.5.0.2.zip Name Vendor Acceptance Level ---------------------------------------------- ------ ---------------- Vmware-ESXi-6.5.0-4564106-Custom-Cisco-6.5.0.2 Cisco PartnerSupported

ESXi6.0U2 から 6.5 へアップデート実行

~ # esxcli software profile update -p Vmware-ESXi-6.5.0-4564106-Custom-Cisco-6.5.0.2 -d /vmfs/volumes/datastore1/update/Vmware-ESXi-6.5.0-4564106-Custom-Cisco-6.5.0.2.zip [DependencyError] VIB Emulex_bootbank_scsi-be2iscsi_10.2.250.0-1OEM.500.0.0.472629 requires com.vmware.iscsi_linux-9.2.0.0, but the requirement cannot be satisfied within the ImageProfile. VIB QLogic_bootbank_scsi-qla4xxx_634.5.26.0-1OEM.500.0.0.472560 requires com.vmware.driverAPI-9.2.0.0, but the requirement cannot be satisfied within the ImageProfile. VIB Emulex_bootbank_scsi-be2iscsi_10.2.250.0-1OEM.500.0.0.472629 requires com.vmware.driverAPI-9.2.0.0, but the requirement cannot be satisfied within the ImageProfile. VIB QLogic_bootbank_scsi-qla4xxx_634.5.26.0-1OEM.500.0.0.472560 requires com.vmware.iscsi_linux-9.2.0.0, but the requirement cannot be satisfied within the ImageProfile. VIB Emulex_bootbank_scsi-be2iscsi_10.2.250.0-1OEM.500.0.0.472629 requires vmkapi_2_0_0_0, but the requirement cannot be satisfied within the ImageProfile. VIB QLogic_bootbank_scsi-qla4xxx_634.5.26.0-1OEM.500.0.0.472560 requires vmkapi_2_0_0_0, but the requirement cannot be satisfied within the ImageProfile. Please refer to the log file for more details. <...snip...>

依存関係のエラーがでましたが、本例では Emulex や Qlogic 社製のアダプタは使用していないので、以下のコマンドで強制的にアップデートを実行しました。

~ # esxcli software profile update -d /vmfs/volumes/datastore1/update/Vmware-ESXi-6.5.0-4564106-Custom-Cisco-6.5.0.2.zip -p Vmware-ESXi-6.5.0-4564106-Custom-Cisco-6.5.0.2 -f Update Result Message: The update completed successfully, but the system needs to be rebooted for the changes to be effective. Reboot Required: true VIBs Installed: <...snip...>

再起動

~ # reboot

ESXi6.0U2 から 6.5 アップデート後の状態

ESXi のバージョン確認

~ # esxcli system version get Product: VMware ESXi Version: 6.5.0 Build: Releasebuild-4564106 Update: 0 Patch: 0

インターフェース構成の確認

~ # esxcfg-nics -l Name PCI Driver Link Speed Duplex MAC Address MTU Description LOM1 -> vmnic0 0000:01:00.0 igbn Up 1000Mbps Full 00:35:1a:10:44:0e 1500 Intel Corporation I350 Gigabit Network Connection LOM2 -> vmnic1 0000:01:00.1 igbn Up 1000Mbps Full 00:35:1a:10:44:0f 1500 Intel Corporation I350 Gigabit Network Connection M1-1 -> vmnic2 0000:06:00.0 igbn Up 1000Mbps Full a0:36:9f:8d:05:4c 1500 Intel Corporation I350 Gigabit Network Connection M1-2 -> vmnic3 0000:06:00.1 igbn Down 0Mbps Half a0:36:9f:8d:05:4d 1500 Intel Corporation I350 Gigabit Network Connection M1-3 -> vmnic4 0000:06:00.2 igbn Down 0Mbps Half a0:36:9f:8d:05:4e 1500 Intel Corporation I350 Gigabit Network Connection M1-4 -> vmnic5 0000:06:00.3 igbn Up 1000Mbps Full a0:36:9f:8d:05:4f 1500 Intel Corporation I350 Gigabit Network Connection M2-1 -> vmnic6 0000:81:00.0 igbn Up 1000Mbps Full a0:36:9f:8f:7a:60 1500 Intel Corporation I350 Gigabit Network Connection M2-2 -> vmnic7 0000:81:00.1 igbn Down 0Mbps Half a0:36:9f:8f:7a:61 1500 Intel Corporation I350 Gigabit Network Connection M2-3 -> vmnic8 0000:81:00.2 igbn Down 0Mbps Half a0:36:9f:8f:7a:62 1500 Intel Corporation I350 Gigabit Network Connection M2-4 -> vmnic9 0000:81:00.3 igbn Up 1000Mbps Full a0:36:9f:8f:7a:63 1500 Intel Corporation I350 Gigabit Network Connection

上記のとおり想定どおりの割り当てが維持されます。

ネットワークアダプタとエイリアス名の割り当てを表示(上記同様に維持されます。)

~ # localcli --plugin-dir /usr/lib/vmware/esxcli/int/ deviceInternal alias list | grep vmnic | grep -v logical LOM1 -> pci s00000000.00 vmnic0 LOM2 -> pci s00000000.01 vmnic1 M1-1 -> pci p0000:06:00.0 vmnic2 M1-2 -> pci p0000:06:00.1 vmnic3 M1-3 -> pci s00000000.02 vmnic4 M1-4 -> pci s00000000.03 vmnic5 M2-1 -> pci p0000:81:00.0 vmnic6 M2-2 -> pci p0000:81:00.1 vmnic7 M2-3 -> pci p0000:81:00.2 vmnic8 M2-4 -> pci p0000:81:00.3 vmnic9

ランサムウェアについて

ランサムウェアとは

ランサムウェアは機器、ネットワーク、データセンターに感染し、ユーザーや組織が身代金を支払うまで、システムをロックさせ使用できない状態にするタイプのマルウェアです。

ランサムウェアは通常、いくつかあるパターンのうち1つを使って実行されます。

Crypto ランサムウェアは、オペレーティングシステムに感染し、機器が起動できなくなるようにします。

他にも、ドライブやファイル、ファイル名を暗号化するランサムウェアもあります。悪意のあるものにはタイマーが付いたバージョンもあり、身代金が支払われるまでファイルを削除していきます。

すべてにおいて言えるのは、ブロックした、あるいは暗号化したシステム、ファイル、データのロック解除や解放と引き換えに、身代金を支払うよう要求してくる、ということです。

出典:ランサムウェアから身を守るための10の措置

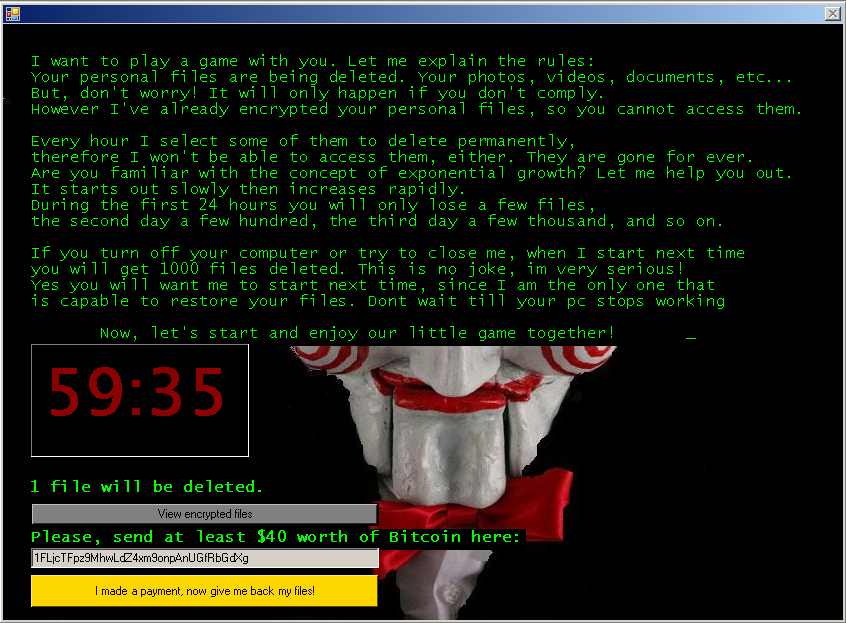

感染後、ユーザーの機器のスクリーン上に以下のようなメッセージが表示されるケースが多いということです。

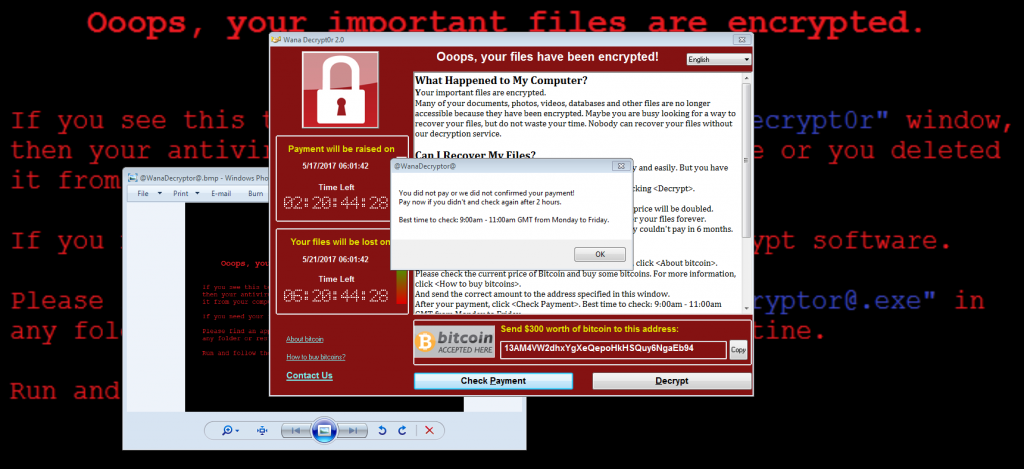

WannaCry について

概要

2017年5月に世界各地で爆発的な被害を与えたワーム活動を行うランサムウェアです。*1

感染すると主要なデータファイルを暗号化し、解除するためにビットコインを支払うよう指示されます。

WannaCry 感染によるユーザ表示画面

感染経路

ランサムウェアのファイル自身は Windows 実行形式ファイルになります。メールや不正なウェブサイト経由で拡散しています。CVE-2017-0145(SMBv1の脆弱性)を利用して LAN 内、そしてインターネット上のランダムな宛先に対して広範囲に感染活動を広げます。

感染後の更なる感染活動が、大きな被害を生み出したポイントになっています。

WannaCry の被害状況(2017.6.28時点)

特徴

- ファイル共有機能の脆弱性が修正されていない Windows が対象

- ネットワークベースの攻撃、バックドア等を利用して、社内 LAN、インターネットを通じて拡散

- Tor*2を利用し、C2サーバへ接続

- 日本語を含む27の言語に対応した脅迫文

- Bitcoin で300~600米ドルを要求

- イギリスの医療機関やロシアを始め、世界中で感染被害が報告

- キルスイッチを搭載(詳細は以下のとおり)

対策

- Windows Update で MS17-010 (2017年3月公開) を適用する。

- SMBv1を無効化する。

- UTM をインターネットの出口に設置し、IPS、AntiVirus を有効にする。(インターネット側からの感染活動については、 ルータやファイアウォールで445ポートをブロックするだけで防げますが、ローカルからインターネットアクセスした際の戻りで発生する感染活動には対応できないため、推奨)

キルスイッチについて

WannaCry の活動を停止するトリガーをさします。トリガーは以下のドメインにアクセスできるかどうかです。

www[.]iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com

WannaCry は、Windows 端末に感染後、上述のドメインにアクセスし、アクセスできなければ活動を開始。アクセスできる場合には活動を停止します。WannaCry が出回った当初は未登録のドメインだったので、IPアドレスが存在せず、感染が拡大しましたが、ある研究者が上記ドメインを取得したため、一部の環境を除いて無効化されたようです。

なぜ、ウィルス製作者がこのような機能を実装したか原因は不明ですが、サンドボックス回避のためと考えられています。(サンドボックスはウイルスが要求したアドレス解決に対して(未登録のドメインであっても)必ずダミー用サーバーのIPアドレスを返すため。)

参考:ITPro

以上